本期主打文章是系统安全。核心观点是联网的系统不可能安全,安全期间需要后退一步,把最关键的系统断网。

本期高质量的文章较少。

电子版翻页有问题,电脑上在#473页按->键,会跳到书的首页。

总体评价3星,有参考价值。

以下是书中一些内容的摘抄,#号后面是kindle电子版中的页码,【】中是我根据上下文补充的信息:

1:私募股权、激进投资者和对加大披露力度的要求为通用电气带来了挑战,迫使公司证明其价值应超过各部分业务之和,然而在这一挑战面前,通用电气基本上以失败告终。即便是进行重组之后,投资者似乎对这些部门相互增添价值的能力并不抱有信心。#118

2:在我看来,这类经理通常并未意识到自己想要聘请的是一头替罪羊。他们仅仅是希望博得他人的欢心,但这意味着他们不得不聘请新人来做那些不怎么受欢迎的工作,例如削减成本、裁员或执行政策。这是对人才和经验的浪费。#167

3:在一系列研究中,奥尔胡斯大学的托比亚斯·欧特布林(Tobias Otterbring)和其同事发现,在遇到体型健硕的男性销售员或模特时,男性购物者会花更多的钱,并购买明显要贵得多的物品。研究人员认为,这与人类的进化有关,当遇到的对象拥有能够吸引潜在配偶的特质时,男性会通过展现其财务实力来弥补差距。#320

4:但最近一些国际犯罪团伙,包括俄罗斯商业网络(Russian Business Network)、南美的Superzonda以及全球“影子帮”(ShadowCrew),越来越擅长利用合法企业的战术,建立高效国际团队,并在很多方面树立了最佳实践的榜样,包括自适应战略、供应链管理、激励措施的运用和全球协作等内容。#479

5:过去几十年间,美国的高三学生中,称将来不为钱工作的人比例从78%降至70%。1976年-2005年间,由克莱蒙研究大学的劳拉·雷-莱克(Laura Wray-Lake)进行的一项年度调研发现,越来越少的青少年将工作视为满足感来源。#543

6:但我们的研究发现,身体有些许部位不对称的人(例如两耳或左右手的手指长度不同)往往是更出色的“变革型”领导者,能激励大家为共同利益暂时搁置个人利益。相比身体更对称的人,这些人领导的团队表现更出色。#551

7:我们研究的这类不对称,很难为外人所察觉,但人们仍然会下意识感到敏感。我们的推论是,生来不对称的人一般有更强的同理心、社交智能和激励技能,以此扭转人们对他们长相和智力的负面评价。在一些领导岗位上,这些能力比支配能力更有用。#560

8:而瑞幸咖啡偏偏反向思考,要将咖啡做成一款普惠产品。瑞幸咖啡创始人钱治亚最初的创业想法就来源于作为有着较高咖啡消费需求的白领,洞察到咖啡行业的两大痛点:价格高和便利性差。#662

9:中国咖啡市场正处于爆发的前夜。据伦敦国际咖啡组织统计,中国咖啡消费量每年保持约20%增速,全球增速为2%。有数据称,2015年中国咖啡消费约为700亿人民币,2025年之前中国的咖啡市场有望达到万亿元规模。#703

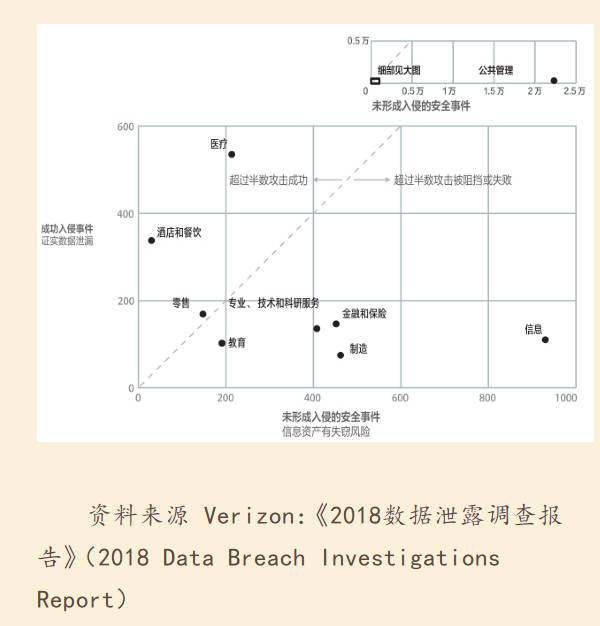

10:对于网络安全,无论你的组织在最新软硬件、培训和人员方面投入多大,也无论是否保护隔离核心系统,结果都一样:只要关键系统是数字化的,且以某种形式与外部网络相连(即便你认为它没有联网,实际上也极有可能),它就永远不可能是安全的。这就是残酷的事实。#966

11:对隐私、数据保护和信息安全政策进行独立研究的Ponemon Institute指出,信息系统的复杂度如此之高,以至于美国企业仅侦测到系统入侵就平均需要200天以上。大部分时候,企业不是自己发现入侵,而是从第三方获知。#1024

12:在能源、交通运输、重工制造等重资产行业,无论企业投入多少人力和资金,都无法保证标准安全步骤全无差错。实际上,第一步建立硬件和软件资产的完整清单,大多数企业就会出错。这是一个巨大的短板:如果都不知道自己有什么,自然也谈不上防御。#1045

13:一个典型例子是2012年沙特阿美遭受的Shamoon病毒攻击。该石油公司拥有良好的网络防御体系,但被美国政府官员怀疑来自伊朗的这次攻击,仍删除了公司3/4电脑上的数据。#1061

14:更近的一次攻击发生在今年3月,入侵者操纵一家沙特石化工厂的安全控制系统,企图制造爆炸。据《纽约时报》报道,如果不是代码出现错误,攻击可能会成功。#1061

15:爱达荷国立工程实验室(INL)已开发出一种实用性强的解决方案,即“结果导向、充分考虑网络状况的工程设计”(CCE)。CCE的目标不是进行一次性的风险评估,而是永久改变领导者对于公司网络风险的思考和评估方式。#1067

16:CCE的第一个阶段是INL定义的“结果优先排序”:模拟灾难性场景或产生严重后果的事件。这要求参与者找出可能影响企业存续的核心功能和流程。例如,如果变压器遭受攻击,电力公司或许一个月无法正常供电;又如,压气站停止工作,燃气公司将无法向用户供气。#1094

17:关于这些要素的现有统计资料总会跟不上现实。诸如“谁能接触你的设备”“信息如何在你的内部网络中流动,你如何保护信息”等问题,总会带来意外发现。#1104

18:至少,备用系统不应与主系统完全相同,原因很明显:如果攻击者能成功入侵主系统,也能轻松入侵一个完全相同的系统。#1138

19:保护你的公司的唯一方法,是主动在技术上“后退”一步——其实是工程上的进步。新防御思路的目标是,减少或消除关键部门对数字技术的依赖及与互联网的连接。这样做有时会增加成本,但相比保持现状可能带来的灾难性结果,一定是值得的。#1142

20:但黑客反击是主动防御的一部分吗?可能不是。“黑客反击绝对不是主动防御。它可能是非法的,而且不一定有效。没有证据表明,对攻击者发动攻击会有作用。”李明确指出。#1306

21:有意思的是,据我观察,无人机、无人驾驶汽车等新兴产业中极为常见的制度混乱问题,在发展中国家同样存在。我认为,科技创业家可以从新兴市场的成功商业人士身上学到很多东西,虽然这听上去也许有点奇怪。#1637

22:大疆已经着手建立“地理围栏”(geo-fencing),限定无人机禁飞区的虚拟边界。公司与中国政府合作创建、维护和更新必要的系统。大疆还联合政府建立了记录无人机用户姓名和即时飞行位置的登记系统。#1783

23:【3D打印】大规模定制适用于任何客户对标准化和常规制造产品不满意的大型市场,并且很容易收集客户信息。比如,助听器、矫正牙套、假肢、太阳镜、汽车和摩托车配件以及圣诞树装饰。#1871

24:这种模式可以迅速且显著地影响整个行业。在助听器行业内,这样的变化仅用了一年半的时间,就让一些制造商破产。主要的竞争挑战是降低获得个人客户信息的成本。#1875

更多良心书评参见我的公众号:左其盛经管新书点评