之前对暴力破解这块并没有做系统的总结,况且登录这块也是个重头戏,所以我想总结总结。

环境准备

1.用phpstudy搭建phpwms1.1.2演示环境

2.pkavhttpfuzzer工具

漏洞复现

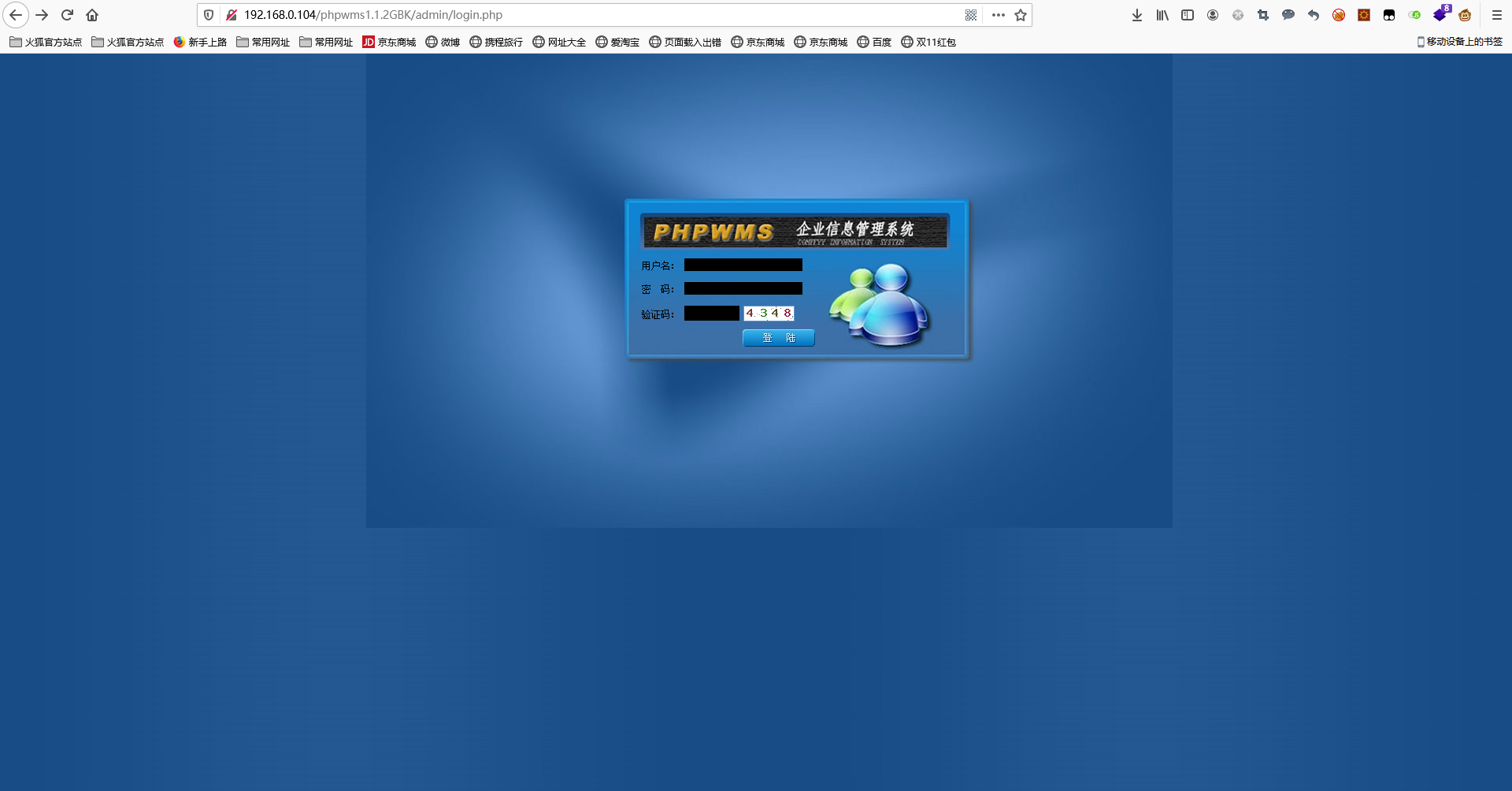

这是登录后台

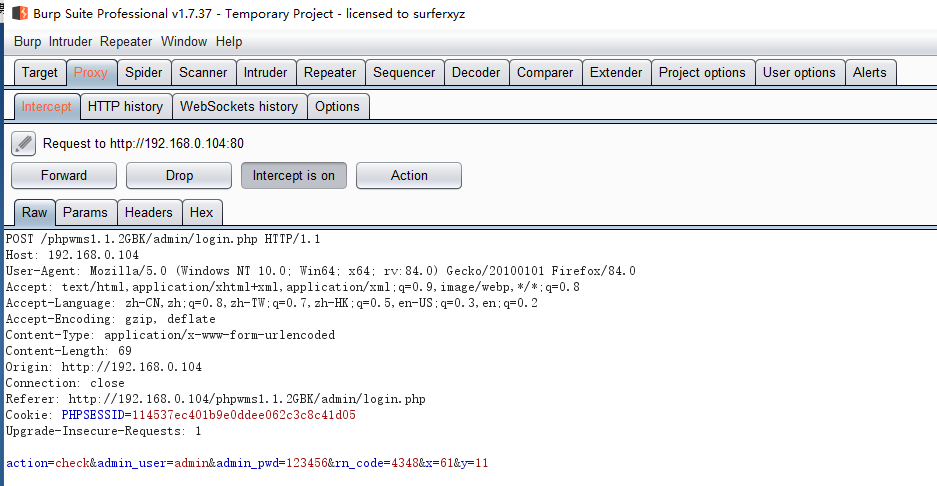

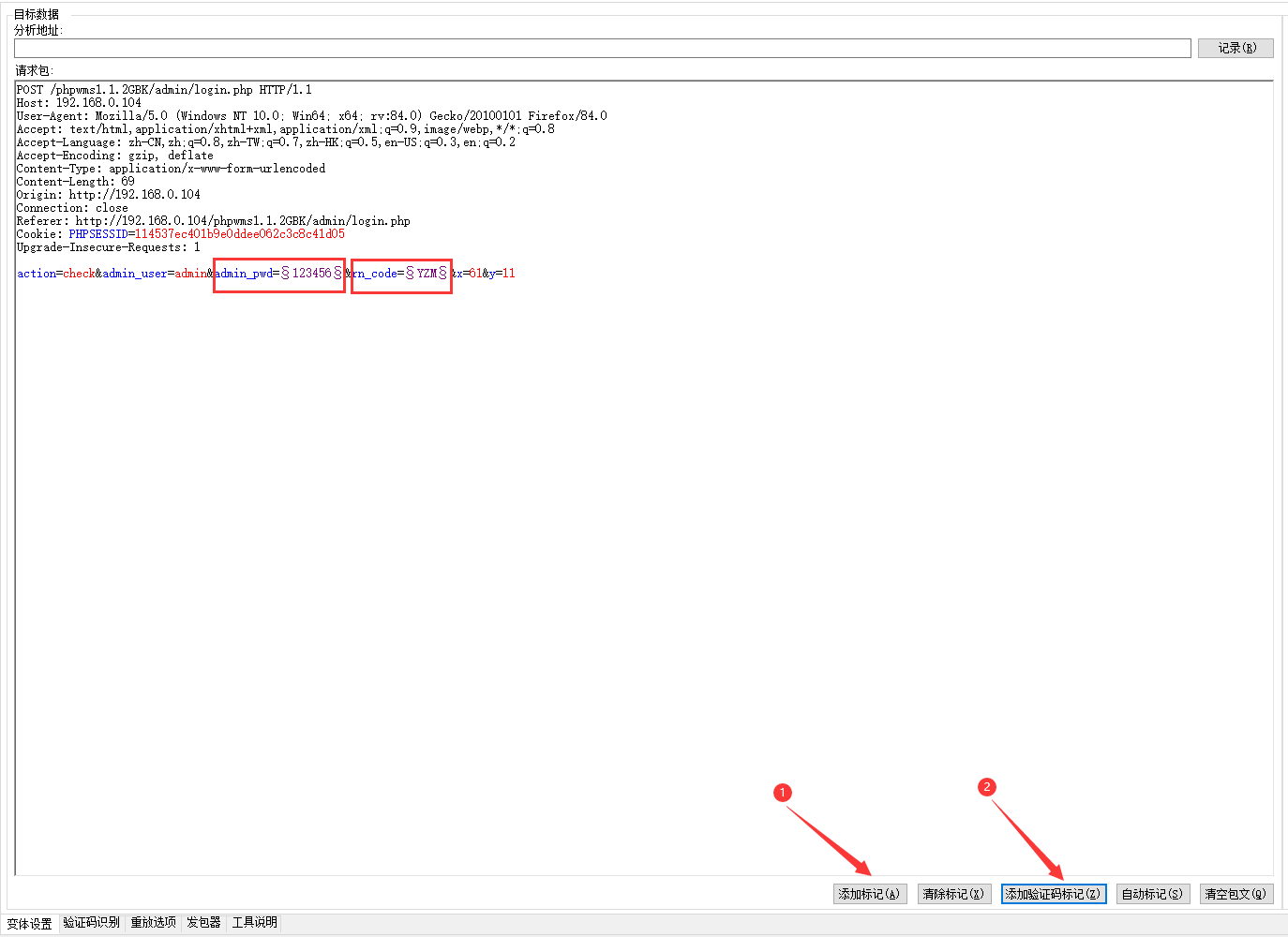

先用bp抓取一个登录的数据包

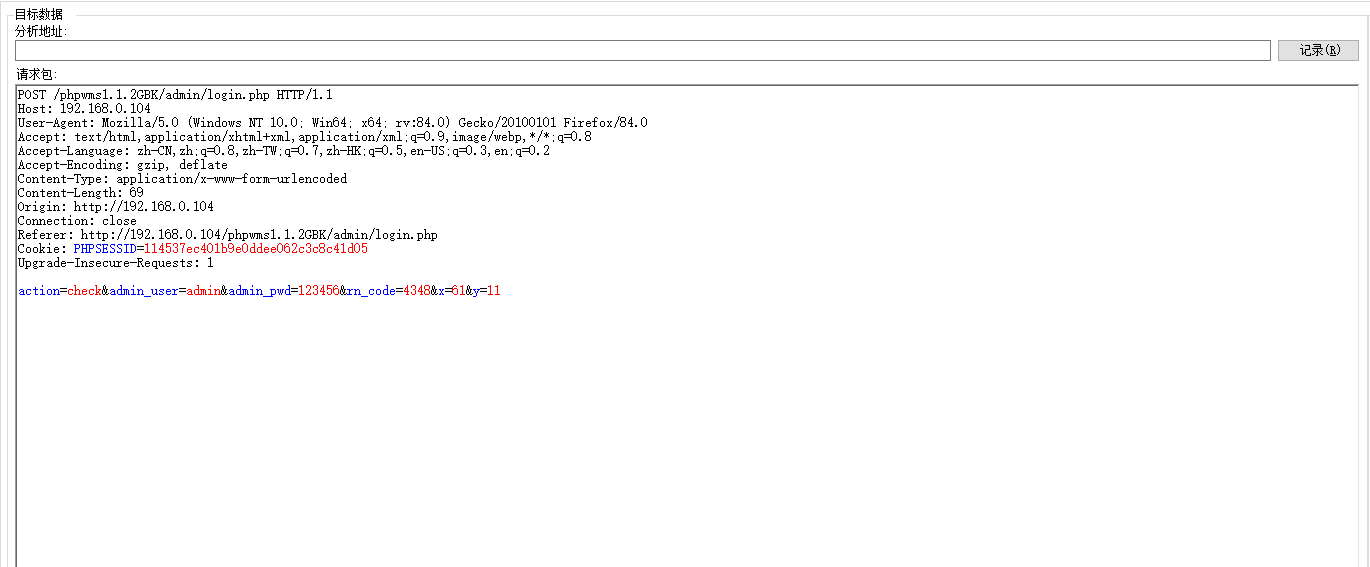

将该数据包放入到PkavHTTPFuzzer工具的请求包那栏中

然后依次给密码以及验证码添加标记

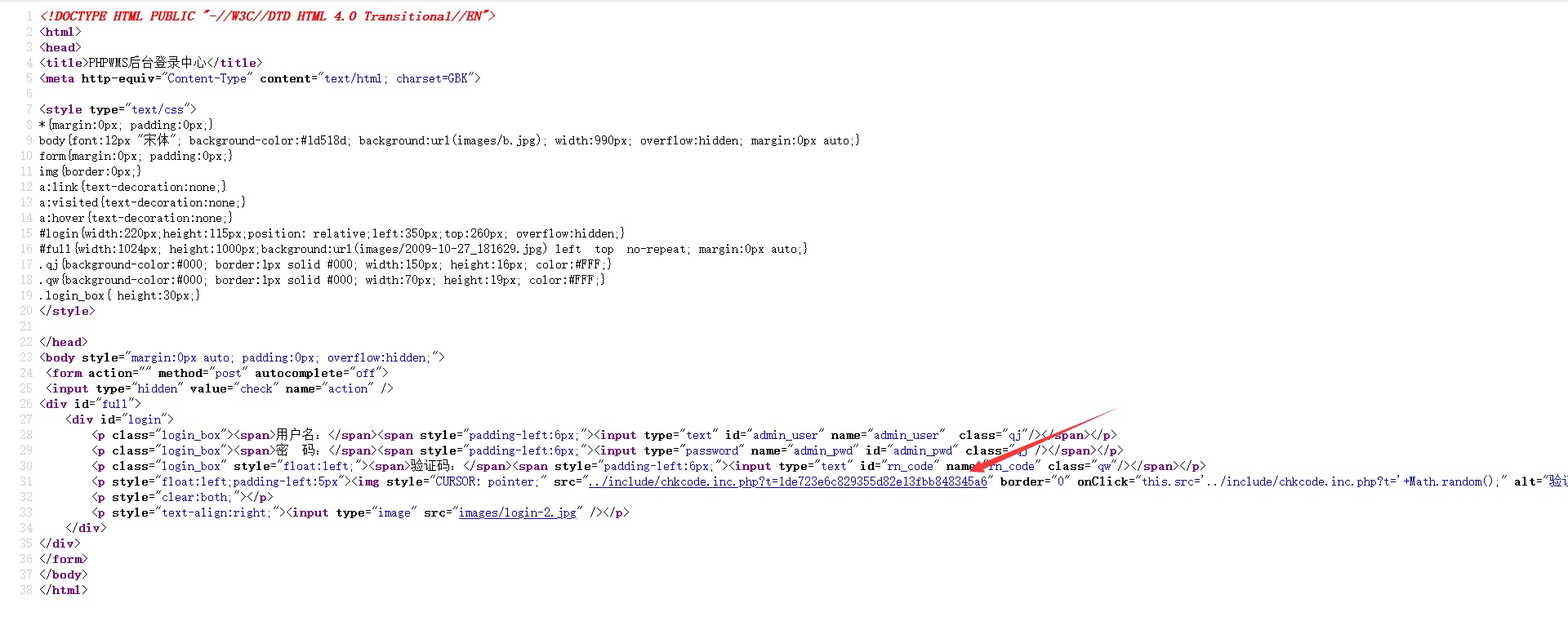

然后右键查看源代码,点击验证码接口的地址

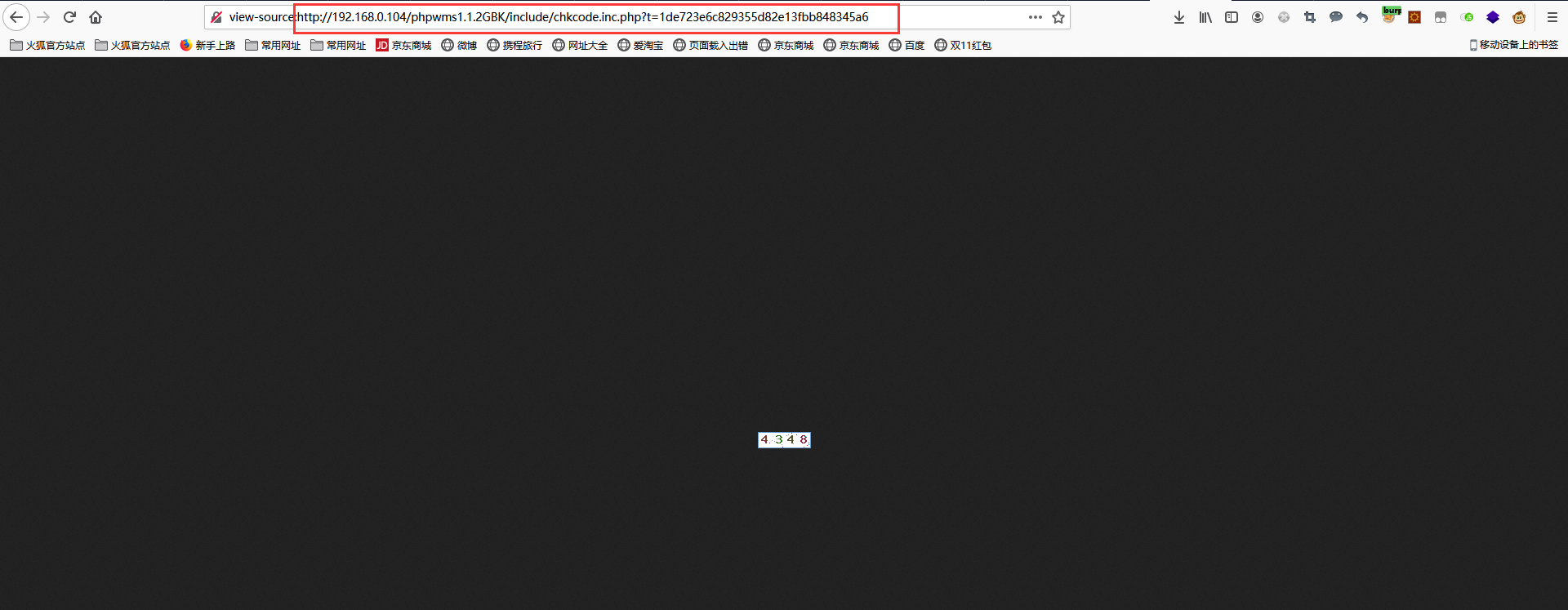

就会跳转到验证码接口的地址

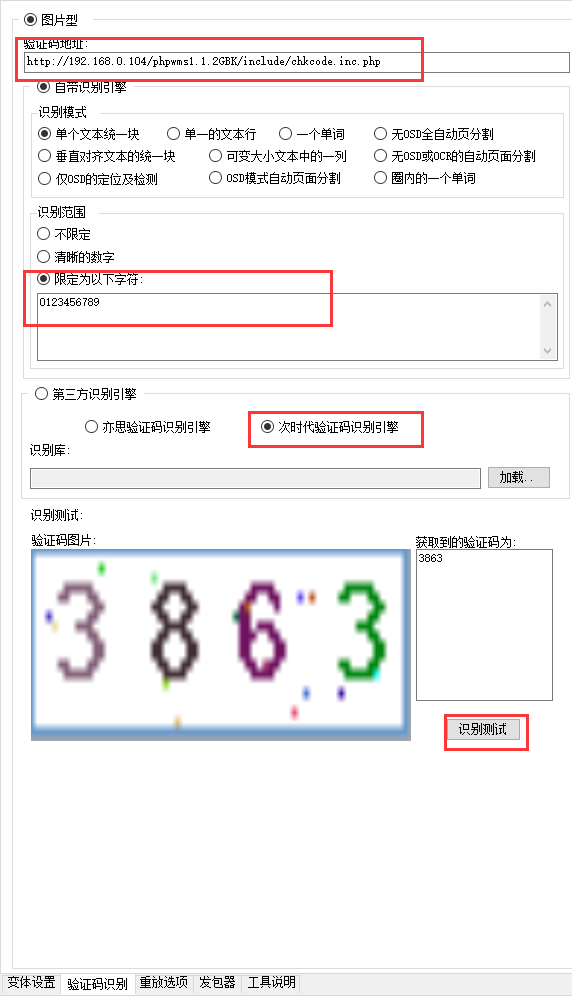

将该地址复制到验证码识别那栏中的验证码地址那块

点击识别测试,就会不断刷新验证码并得到一个获取到的验证码

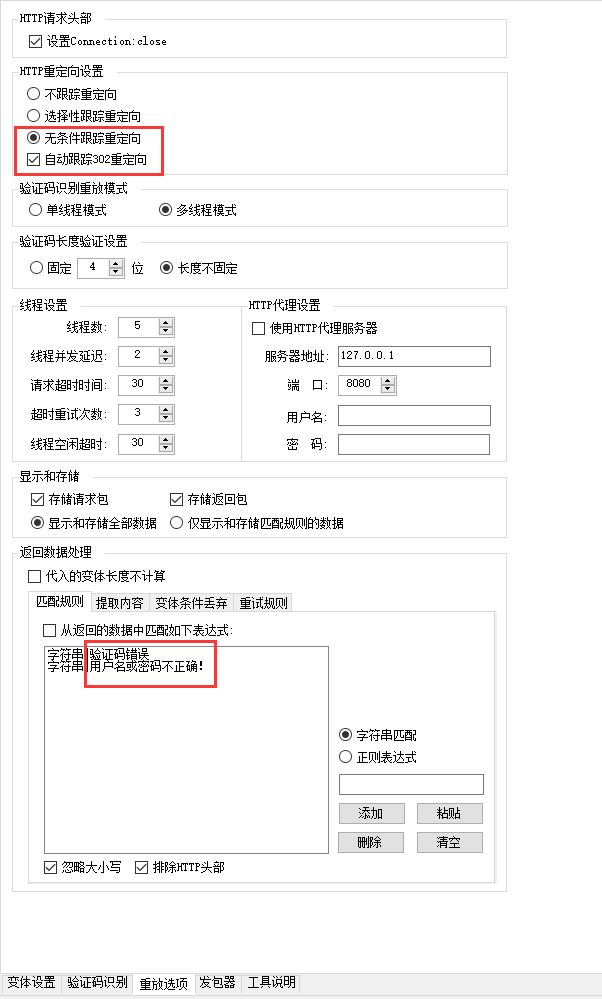

然后在重放选项那栏中设置http重定向设置

然后在下面的返回数据处理中添加匹配规则(这个是必须的),自己结合页面的返回提示内容添加

然后在变体设置那栏中添加密码字典

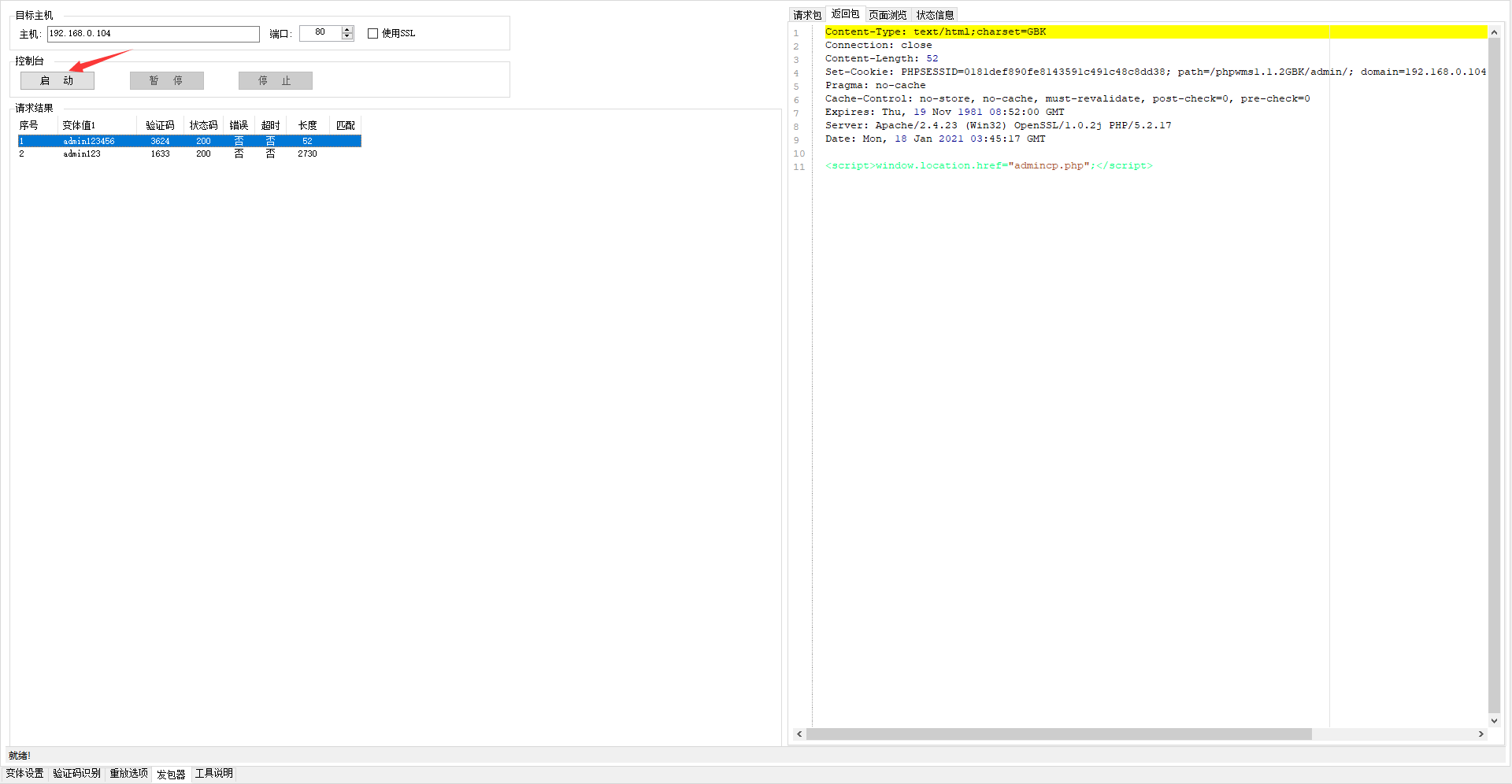

最后在发包器那一栏中点击启动,最终就得到了正确的密码