0x01 前言

本文目的在于对于Windows账户访问与控制的技术理论进行分析与总结,熟悉了解Windows账户的特性及相关操作,并依此进行Windows账户的相关实验,进行实验记录与总结。通过本文记录自己了解Windows账户访问与控制的相关知识点,并且便于重现实验环境及过程,深刻掌握其相关操作。

0x02 相关基础知识点

用户账户控制

用户账户控制 (User Account Control) 是Windows Vista(及微软更高版本操作系统)中一组新的基础结构技术,可以帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统,同时也可以帮助组织部署更易于管理的平台。

使用 UAC,应用程序和任务总是在非管理员账户的安全上下文中运行,但管理员专门给系统授予管理员级别的访问权限时除外。UAC 会阻止未经授权应用程序的自动安装,防止无意中对系统设置进行更改。

账户分为管理员账户和一般账户,管理员账户能够看见所有东西,并且拥有所有权限,简单地说就是可以对计算机做任何修改。而一般账户只能用于浏览,不能对计算机做出任何修改,并且硬盘的有些文件是不允许浏览的,例如系统文件还有管理员设定的一些隐私文件。二者的作用,管理员是用来设定和修改计算机的相关操作,一般账户就是用做一般浏览,不能做出修改。

用户访问权限

访问权限是根据在各种预定义的组中用户的身份标识及其成员身份来限制访问某些信息项或某些控制的机制。访问控制通常由系统管理员用来控制用户访问网络资源(如服务器、目录和文件)的访问,并且通常通过向用户和组授予访问特定对象的权限来实现。

权限是针对资源而言的。也就是说,设置权限只能是以资源为对象,即“设置某个用户可以对哪些资源拥有权限”,而不能是以用户为主,及“设置某个用户可以对哪些资源拥有权限”。

访问控制策略

访问控制策略是网络安全防范和保护的主要策略,其任务是保证网络资源不被非法使用和非法访问。各种网络安全策略必须相互配合才能真正起到保护作用,而访问控制是保证网络安全最重要的核心策略之一。访问控制策略包括入网访问控制策略、操作权限控制策略、目录安全控制策略、属性安全控制策略、网络服务器安全控制策略、网络监测、锁定控制策略和防火墙控制策略等7个方面的内容。

0x03 实验设计

实验目的

在Windows 7系统下,进行添加账户、修改账户所属用户组、修改账户权限等操作,体会账户的功能及用户组的作用,并感受账户权限作用的对象。

对账户进行隐藏操作,并且从各个角度观察是否能检查到隐藏用户,能查看到则进行改进,达到更深层次的隐藏,若不能查看到,则研究防止该隐藏用户登录的措施。

实验环境

Windows 7系统虚拟机

360安全卫士

远程桌面协议

控制面板

命令提示符

计算机管理-事件查看器

0x04 实验实现

1.1 添加账户

(1) 查看计算机上现有账户

(2) 添加一个普通账户

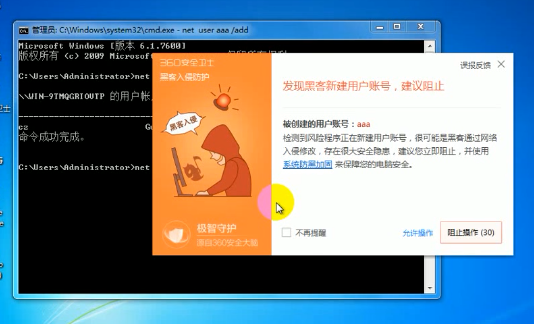

添加账户后,可以查看到360的安全提示

此处为了实验进行,允许此次操作。

再次查看计算机上账户,用户已经添加。

之后,再创建一个以aaa$为名的账户,与已有aaa账户进行对比,同样360会弹出安全提示。

将aaa$账户加入管理员组,在360提示中允许操作。

再次查看计算机账户,发现并没有aaa$账户,此时已到达对账户的初步隐藏。

打开控制面板中[用户账户和家庭安全],仍可以查看到aaa$账户。

此时与命令提示符中查看到的用户对比,即可知道隐藏账户。

1.2 隐藏账户

若要在控制面板中隐藏aaa$账户,则需在注册表中进行操作。

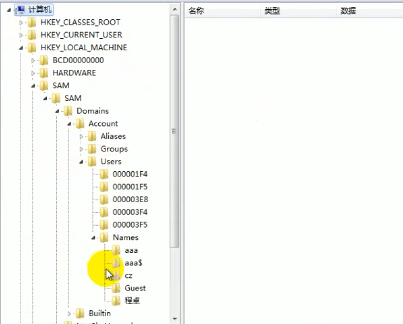

打开注册表后,在图中路径下,可查看到计算机账户的注册项,可以看到aaa$也在其中。

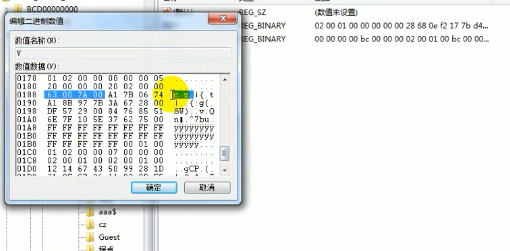

在一个账户的项下面可以看到相关键值,F表示的是相关权限的参数,V则表示用户的一些基本进行的参数。如查看cz用户的V键值,通过十六进制的计算可以在相应的地址下面找到账户的名称。

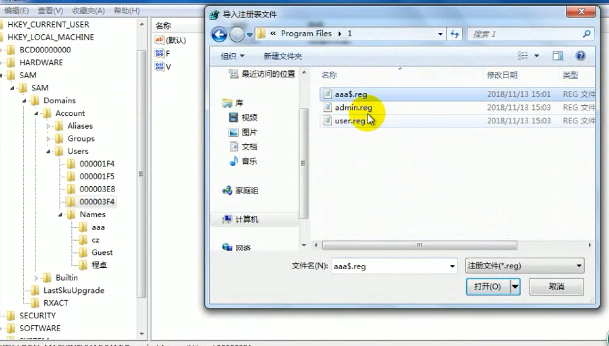

若要在控制面板中隐藏账户,则将aaa$的注册项导出。

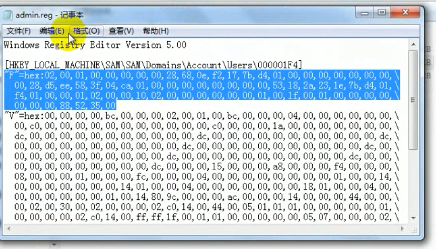

同时,导出aaa$账户及管理员账户的参数相关的注册项导出。

在保存后,将管理员账户参数配置的注册项中的F键值复制,替换掉aaa$参数配置注册项中的F键值,更改其权限,保存。

之后在命令提示符中,删除aaa$用户。

在删除后,注册表中aaa$账户的相关注册项也被删除了,于是再将之前保存好了的名称及参数配置的注册项导入到注册表中。

导入后,即添加了aaa$账户,在控制面板中再次查看,发现没有aaa$账户。

接下来验证aaa$账户存在。

在命令提示符中,更改aaa$账户密码,若成功则说明账户存在。

此处将密码改为123456,并收到360提示,说明密码成功修改,即账户存在。

然后注销计算机,查看可见的登录用户,发现没有aaa$账户。

通过远程桌面连接查看隐藏账户。

在另一台虚拟机或本机上打开远程连接(此处使用本机),输入隐藏账户测试机的ip地址及aaa$,连接,输入密码123456,确定后发现连接上了Windows 7虚拟机的屏幕,即可确认隐藏账户存在。

若是自身创建了一个隐藏账户,并想用隐藏账户登录计算机,可采取以下步骤。

打开[本地组策略管理]-[Windows设置]-[安全设置]-[本地策略]-[安全选项],找到“交互式登录:不显示最后的用户名”,勾选“已启用”。

注销计算计算机后,可以发现登录界面变为输入用户名和密码了,此时输入隐藏账户的用户名和密码即可登录隐藏账户。

1.3 解决隐藏账户

在360的系统安全防护中查看隐藏用户登录痕迹,可在右下角查看到远程登录记录,点击后可查看到aaa$用户登录信息。

如果黑客在计算机内注册了一个隐藏的账户,并关闭了本机对注册表的修改权限,则可以通过以下办法来解决隐藏账户。

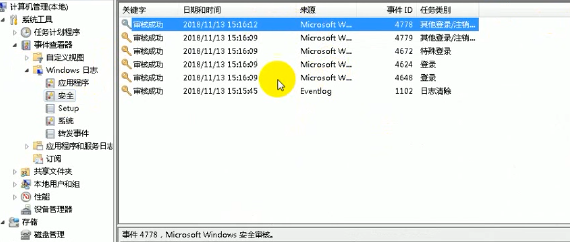

打开计算机的本地组策略管理器-[Windows 设置]-[安全设置]-[本地策略]-[审核策略],打开[审核策略更改]一项,勾选上“成功”。

打开计算机管理,在[事件查看器]-[Windows日志]-[安全]中,则可看见计算机账户的登录事件。

在清空日志后重新进行远程登录,观察日志信息,查看到aaa$账户登录记录,由此可知有黑客通过隐藏账户访问了计算机。

在[计算机管理]-[本地用户和组]-[用户]中,同样可以查看到aaa$账户,但直接删除是无法删除的。

若要让黑客无法再从隐藏账户登录计算机,可以在命令提示符内修改掉隐藏账户的密码,并将权限调至最低,使黑客无法使用现有的账户和口令登录账户,即使登录也什么都不能做。

至此,Windows 7系统下隐藏用户的小技巧总结完毕。