------------恢复内容开始------------

记一道文件上传的题目。

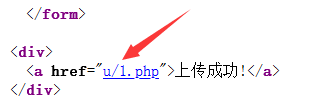

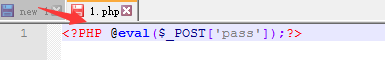

题目告诉我们随意上传,第一想到的当然给他上传一个木马文件然后蚁剑拿shell,上传之后可以在源码里查看我们上传的文件和上传的路径,我们传上去的文件都在/u目录下,那么返回上一级目录../flag.php读取就可以拿到flag,但是我们查看我们上传的木马发现<?php被过滤掉了

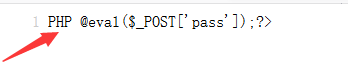

试一下大写绕过。过滤掉了<? ,但是 PHP没有被过滤。

那么我们找到了绕过的条件:过滤<?,不过滤PHP,直接找到姿势绕过。

一些相关知识点的链接

PHP文件打开/读取 https://www.w3school.com.cn/php/php_file_open.asp

在我们前面上传文件的框里面有句fakepath也了解下吧。https://blog.csdn.net/qq_29099209/article/details/82800496