软件逆向第一课中我们通过爆破的方式直接破解了程序的登录限制,但这一种方式很不合理,因为你只是破解了登录这一处的验证,如果程序内部还有其他的验证那么你需要再次爆破第二个验证,显然这种方式是很烦人的,如果有1000处这样的验证环节那么就需要爆破1000次跳转。

那有没有一种方式可以只破解一次就达到破解整个程序的目的呢? 有,关键CALL,我们猜测一下程序作者的思路,作者不可能将每一处需要验证的环节都写一遍,显然这样是很麻烦的,那有没有解决办法呢? 当然有,那就是单独写一个验证函数,注册和验证共用一个函数进行验证,这样的话就节约了很大的开发时间。

------------------------------------------------------------

本章难度:★☆☆☆☆☆☆☆☆☆

本章课件:CM_03.zip

------------------------------------------------------------

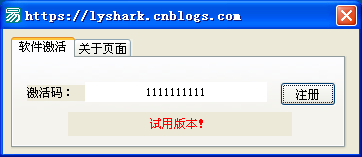

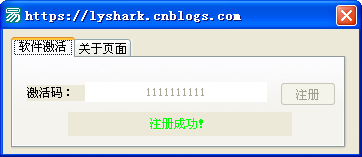

以下小程序,当用户输入假的注册码后,底部会提示试用版本,而关于页面点击验证后,会提示还未注册,我们这里当然可以分别爆破每一处的关键跳转,但是这里我们不这样做,这两个验证页面是共用一个验证CALL的,所以我们找到关键CALL,修改关键CALL的返回值,就能达到完全破解的目的。

1.OD载入程序,然后直接【F9】运行程序,搜索字符串,搜索关键字【试用版本】,直接点过去。

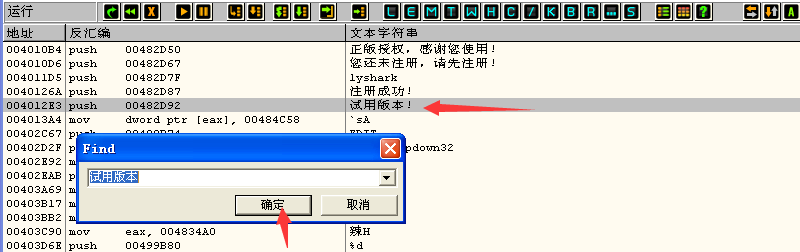

2.发现有跳转进来了,我们直接往上找找到关键跳转,

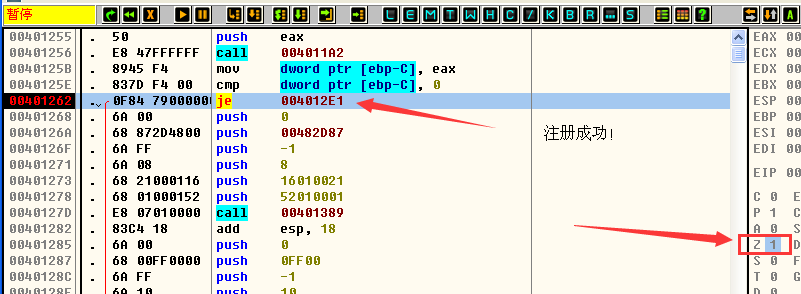

3.发现了关键CALL和关键跳,直接在这两个位置下断点。

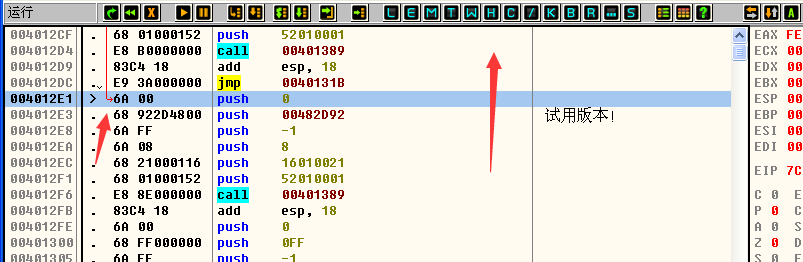

4.运行后发现跳转实现了,我们暂时修改以下Z标志位,让其不跳转,然后直接【F9】运行。

5.你会发现显示注册成功,但是如果你点开关于页面,点击验证按钮的话,会出现没有激活的情况,这就是因为我们只破解了一处跳转,并没有完全破解程序,好了直接重新载入程序,我们重新搞。

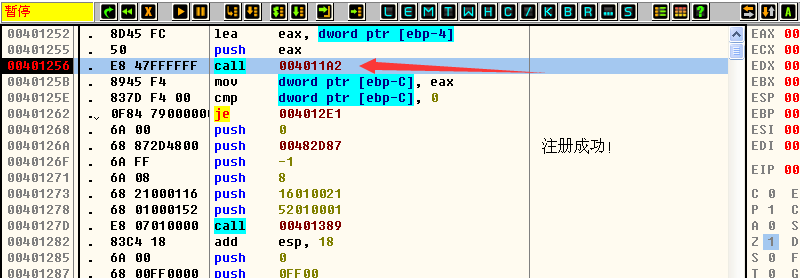

6.直接取消【je 004012E1】处的【F2】断点,直接在【CALL 00401142】处下一个断点,一般情况下关键跳转的上面前2个CALl就是关键CALL。

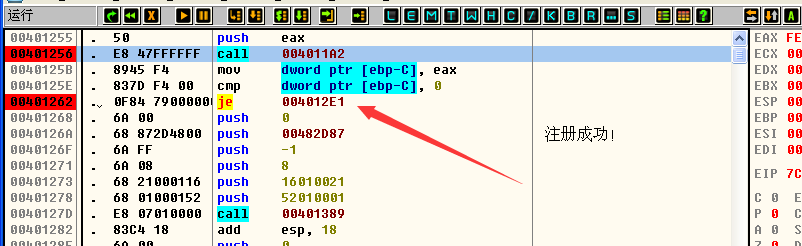

7.重新加载程序,并运行,我们输入假的注册码,然后点击注册按钮,这里直接按下【F7】进入这个CALL。

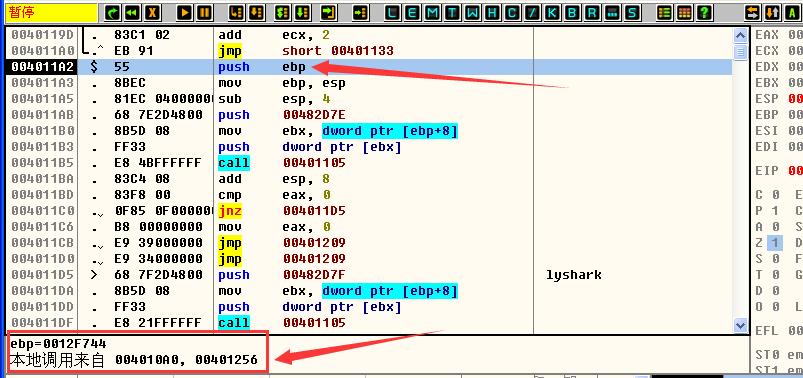

8.进入到这个CALL后,看下方【本地调用来自xxxx】,就是说有两处调用了这个CALL来完成验证的。

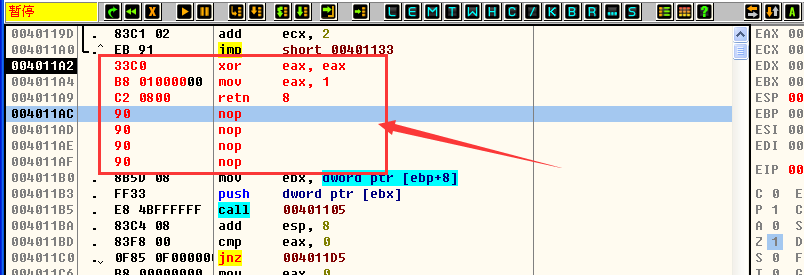

9.直接单步【F8】,到达程序返回发现EAX寄存器变成了0,说明验证失败了。

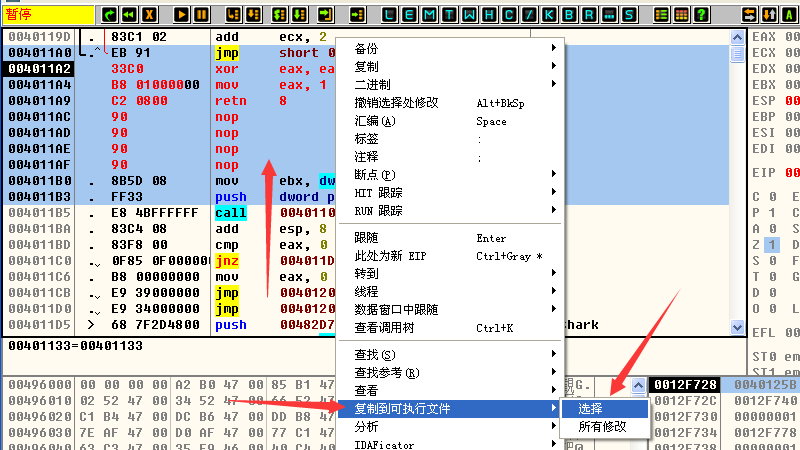

10.我们直接重新载入程序,运行程序,输入假注册码点击注册,OD断下了,直接【F7】进入CALL内部。直接写入汇编代码。

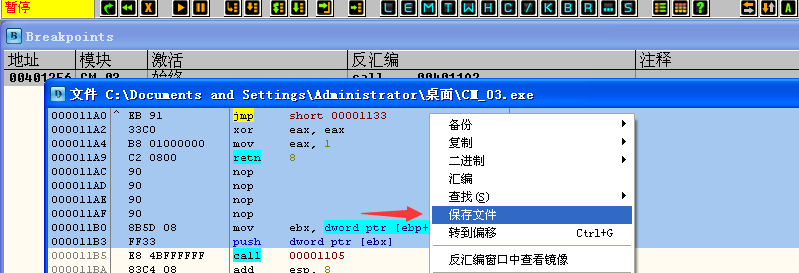

11.直接保存程序。

12.打开破解版本看一下,完美破解了,我们并没有修改关键跳转,而是修改了关键CALL,从而实现的破解。

写教程不容易,转载请加出处,您添加出处,是我创作的动力!