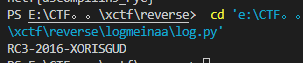

1、查询文件基本信息,64位

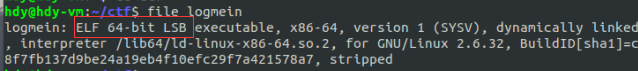

2、载入IDA中分析。进入main函数。

我们输入的字符串存储到s中后,进行运算,满足条件(即flag)输出正确信息。

参与运算的有

v9 = ':"AL_RT^L*.?+6/46'

v7 = 7

v8 = 'ebmarah'

需要注意的是程序是小端存储,即 'harambe' 。

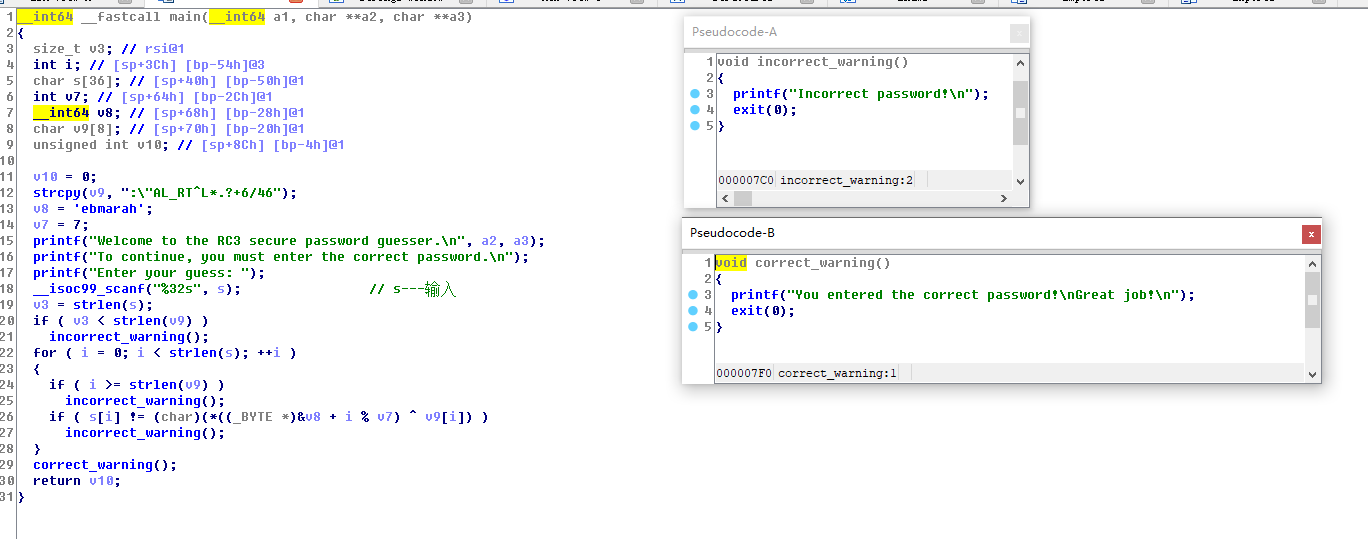

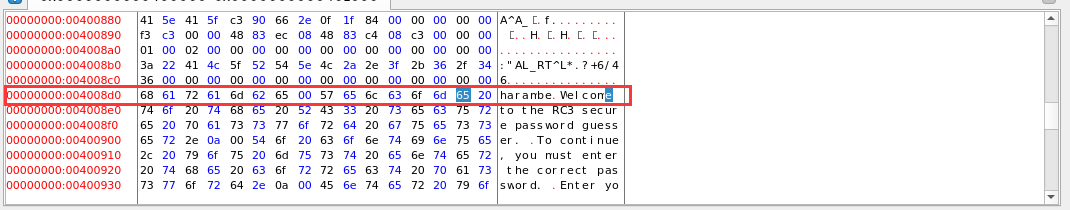

3、我们可以动态调试验证一下。

发现0x4008d0 到 0x4008d6 的地址为 'harambe'

4、编写exp,运行得到 flag。

1 v9 = ':"AL_RT^L*.?+6/46' 2 v7 = 7 3 v8 = 'ebmarah' 4 v = 'harambe' #小段存储 5 s = '' 6 7 for i in range(17): 8 index = i % v7 9 a = v[index] 10 a = ord(a) ^ ord(v9[i]) 11 s += chr(a) 12 13 print(s)