OSI分层 (7层):物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。

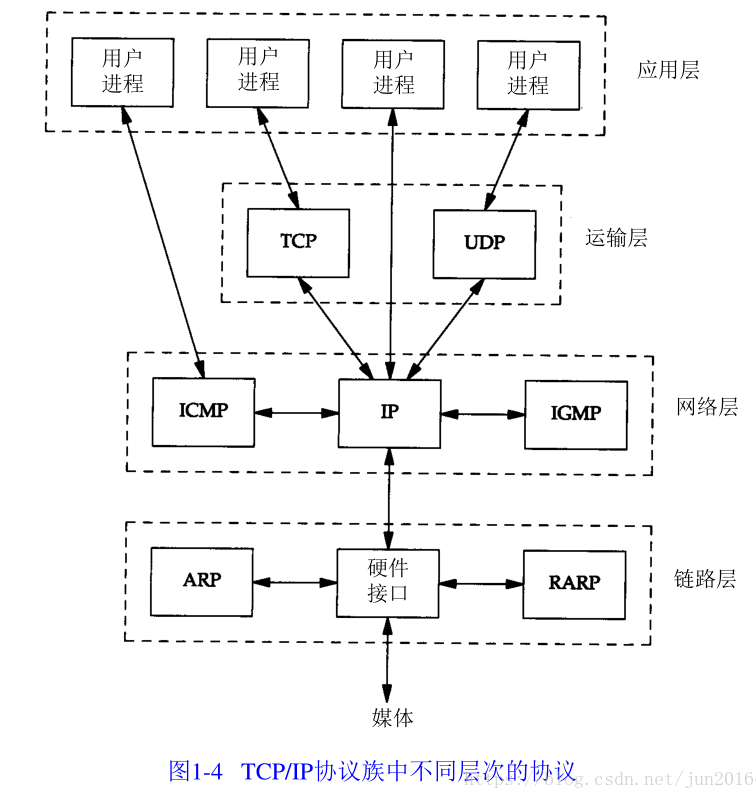

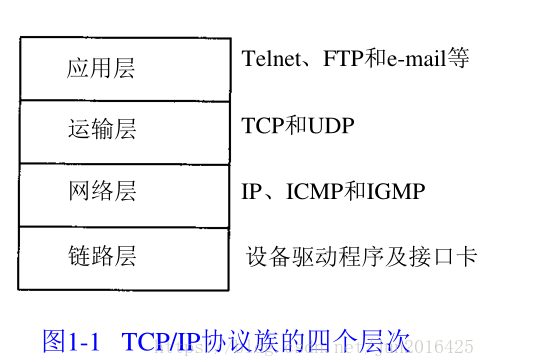

TCP/IP分层(4层):网络接口层、 网际层、运输层、 应用层。

五层协议 (5层):物理层、数据链路层、网络层、运输层、 应用层。

每一层的协议如下:

物理层:RJ45、CLOCK、IEEE802.3 (中继器,集线器)

数据链路:PPP、FR、HDLC、VLAN、MAC (网桥,交换机)

网络层:IP、ICMP、ARP、RARP、OSPF、IPX、RIP、IGRP、 (路由器)

传输层:TCP、UDP、SPX

会话层:NFS、SQL、NETBIOS、RPC

表示层:JPEG、MPEG、ASII

应用层:FTP、DNS、Telnet、SMTP、HTTP、WWW、NFS

每一层的作用如下:

物理层:通过媒介传输比特,确定机械及电气规范(比特Bit)

数据链路层:将比特组装成帧和点到点的传递(帧Frame)

网络层:负责数据包从源到宿的传递和网际互连(包PackeT)

传输层:提供端到端的可靠报文传递和错误恢复(段Segment)

会话层:建立、管理和终止会话(会话协议数据单元SPDU)

表示层:对数据进行翻译、加密和压缩(表示协议数据单元PPDU)

应用层:允许访问OSI环境的手段(应用协议数据单元APDU)

传输层协议:TCP协议、UDP协议

应用层协议:FTP、HTTP、SMTP

网络层协议:IP协议

TCP/IP http udp等协议。

http协议

HTTP的工作流程如下 :

HTTP是互联网上应用最为广泛的一种网络协议,是一个客户端和服务器端请求和应答的标准(TCP),用于从WWW服务器传输超文本到本地浏览器的传输协议,它可以使浏览器更加高效,使网络传输减少。

地址解析

HTTP协议是通过标准URL来请求指定的服务器中指定服务的 . 一个标的 URL 如下 :

http://www.baidu.com:80/index.html?name=tom&age=18

(1)http: 协议类型

(2)www.baidu.com: 主机名,通过主机名,可以准确定位到要访问的那台服务器

(3) 80 :端口号 . HTTP请求的URL的时候,80端口一般是省略的

(4) index.html:请求的文件名

(5) ?name=tom&age=18:请求参数

在浏览器中输入 URL,浏览器会从中分解出协议名、主机名、端口、对象路径等部分

封装 HTTP 请求数据包

浏览器获取主机 IP 地址,建立 TCP 链接(TCP 的三次握手)

TCP 链接建立后发送 HTTP 请求

请求方式的格式为:统一资源标识符(URL)、协议版本号,后边是 MIME 信息包括请求修饰符、客户机信息和可内容。

服务器接到请求后,给予相应的响应信息

其格式为一个状态行,包括信息的协议版本号、一个成功或错误的代码,后边是 MIME 信息包括服务器信息、实体信息和可能的内容

服务器断开 TCP 连接

HTTPS实现过程是什么?

HTTPS(超文本传输安全协议)是一种通过计算机网络进行安全通信的传输协议,提供对网站服务器的身份认证,保护数据传输的完整性、安全性。

HTTPS:是以安全为目标的HTTP通道,简单讲是HTTP的安全版,即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。

HTTPS协议的主要作用可以分为两种:一种是建立一个信息安全通道,来保证数据传输的安全;另一种就是确认网站的真实性。

实现过程:

客户端发起一个 https 的请求

服务端接收客户端请求,返回数字证书相关信息

客户端收到服务端响应

验证证书的合法性

如果证书受信任,生成随机数的密码

使用约定好的 HASH 算法计算握手消息,并使用生成的随机数对消息进行加密,然后发送给服务端

网站接收浏览器发来的密文后

使用私钥来解密握手消息取出随机数密码,再用随机数密码解密,握手消息与 HASH 值,并与传过来的HASH值做对比确认是否一致

使用密码加密一段握手消息,发送给浏览器

浏览器解密并计算握手消息的 HASH,如果与服务端发来的 HASH 一致,此时握手过程结束,之后所有的通信数据,将由之前浏览器生成的随机密码,并利用对称加密算法进行加密。

数字证书都包含那些信息?

证书的版本信息;

证书的序列号,每个证书都有一个唯一的证书序列号;

证书所使用的签名算法;

证书的发行机构名称;

证书的有效期;

证书所有人的名称、公开密钥;

证书发行者对证书的签名

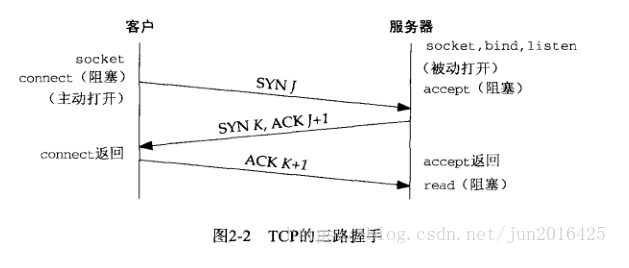

TCP三次握手

TCP三次握手会涉及到状态转换所以这里贴出TCP的状态转换图如下:

TCP三次握手如图:

第一次握手

客户主动(active open)去connect服务器,并且发送SYN 假设序列号为J,

服务器是被动打开(passive open)

第二次握手

服务器在收到SYN后,它会发送一个SYN以及一个ACK(应答)给客户,

ACK的序列号是 J+1表示是给SYN J的应答,新发送的SYN K 序列号是K

第三次握手

客户在收到新SYN K, ACK J+1 后,也回应ACK K+1 以表示收到了,

然后两边就可以开始数据发送数据了

第一次握手

客户在socket() connect()后主动(active open)连接上服务器, 发送SYN ,这时客户端的状态是SYN_SENT

服务器在进行socket(),bind(),listen()后等待客户的连接,收到客户端的 SYN 后,

1.半连接队列(syn queue)未满

服务器将该连接的状态变为SYN_RCVD, 服务器把连接信息放到半连接队列(syn queue)里面。

2.半连接队列(syn queue)已满

服务器不会将该连接的状态变为SYN_RCVD,且将该连接丢弃(SYN flood攻击就是利用这个原理,

对于SYN foold攻击,应对方法之一是使syncookies生效,将其值置1即可,路径/proc/sys/net/ipv4/tcp_syncookies,

即使是半连接队列syn queue已经满了,也可以接收正常的非恶意攻击的客户端的请求,

但是这种方法只在无计可施的情况下使用,man tcp里面的解析是这样说的

SYN flood攻击

攻击方的客户端只发送SYN分节给服务器,然后对服务器发回来的SYN+ACK什么也不做,直接忽略掉, 不发送ACK给服务器;这样就可以占据着服务器的半连接队列的资源,导致正常的客户端连接无法连接上服务器。-----[维基百科] (SYN flood攻击的方式其实也分两种,第一种,攻击方的客户端一直发送SYN,对于服务器回应的SYN+ACK什么也不做,不回应ACK, 第二种,攻击方的客户端发送SYN时,将源IP改为一个虚假的IP, 然后服务器将SYN+ACK发送到虚假的IP, 这样当然永远也得不到ACK的回应。)

第二次握手

服务器返回SYN+ACK给到客户端,客户端收到SYN+ACK后,状态从SYN_SENT变为ESTABLISHED,

也即是connect()函数的返回。

第三次握手

全连接队列(accept queue)的最大值 /proc/sys/net/core/somaxconn (默认128)

参考大佬文章:https://www.cnblogs.com/cutepig/archive/2007/10/11/921427.html