WEB

1.签到题

nctf{flag_admiaanaaaaaaaaaaa}

右键查看源代码或按f12即可。

2.这题不是web

nctf{photo_can_also_hid3_msg}

下载图片并用winhex打开,在末尾发现flag。

8.你从哪里来

nctf{http_referer}

考点:referer来源伪造

给请求加上referer: https://www.google.com

10.文件包含

构建file=php://filter/read=convert.base64-encode/resource=index.php

-------------------------------------------------------------------------------------------------

文件包含利用的漏洞连接:

https://www.2cto.com/article/201311/258420.html

12.COOKIE

nctf{cookie_is_different_from_session}

根据提示:0==not

利用burpsuite在响应中将

Cookie: Login=0

改为

Cookie: Login=1

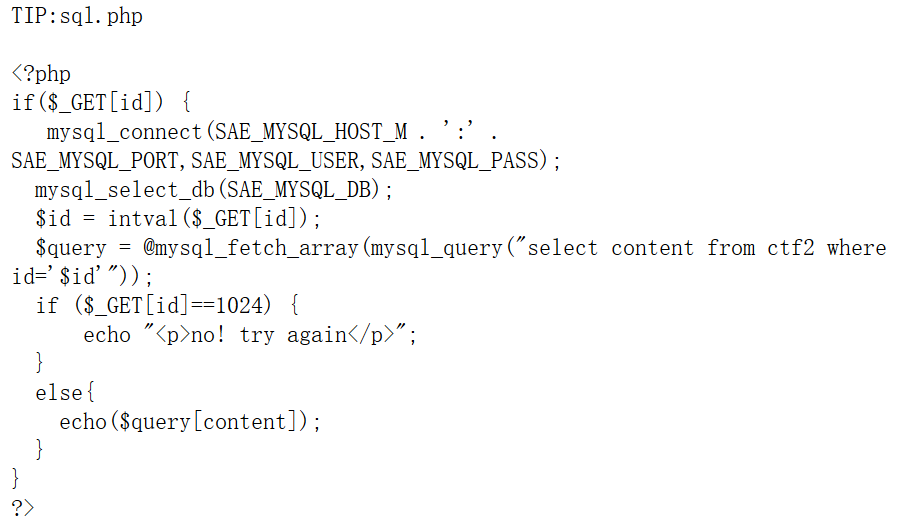

13.MYSQL

再根据题目提示sql.php

链接写

http://chinalover.sinaapp.com/web11/sql.php?id=1022(1022是随机写的)

看看有什么

提示 no msg

那再看看1024

就输出try again

再往后看看,1025提示 no more

1026 1027都没有东西了

再往回1023,还是没内容

那再关注1024,思考可能内容就在id=1024里面,但代码判断不能是1024才显示

那我们就要想有什么可以等效1024,但不等于1024

那很容易想到时mysql的精度问题,输入1024.1试试

就可以得到flag:the flag is:nctf{query_in_mysql}

-------------------------------------------------------------------------------------------------------------------

作者:dcison

来源:CSDN

原文:https://blog.csdn.net/dcison/article/details/53125540

19.伪装者

nctf{happy_http_headers}

请求头添加X-Forwarded-For: 127.0.0.1

---------------------------------------------------------------------------------------------------

bugku

16.flag在index里面

将网页点开,在点击相应连接,网页地址栏变为:

http://120.24.86.145:8005/post/index.php?file=show.php

看到了file关键字,看看用php://filter能否将index读出来

http://120.24.86.145:8005/post/index.php?file=php://filter/read/convert.base64-encode/resource=index.php

将得到了base64解码,观察程序得到flag

18.点击一百万次

flag{Not_C00kI3Cl1ck3r}

修改源代码或用POST方法将clicks改为一百万以上,flag在页面下方