一:谁动了我的校徽?

Jpg改txt——>寻找——>GKCTF{This_is_a_huaji}

二:奇怪的压缩包1

六位数字的密码一点也不安全!!!!!!

下载压缩包——>有密码(未知)——>ZiperelloZIP暴力爆破密码

三:有趣的二维码

这个二维码。。。有点问题

——>发现与一般二维码不一样——>PS、ctrl+i反色——>扫码

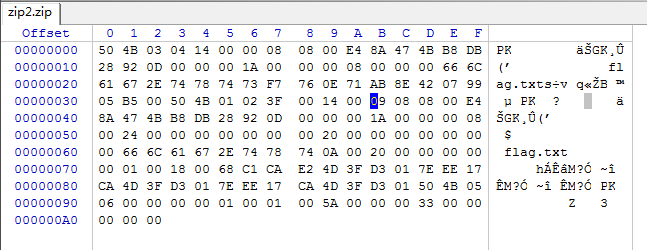

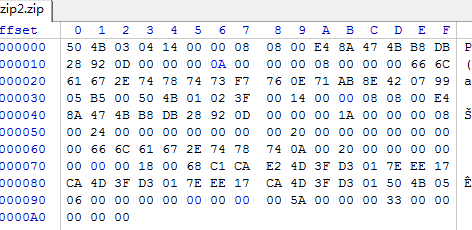

四:奇怪的压缩包2

下载压缩包——>有密码,爆破,不行——>用WinHex打开,发现是伪加密——>修改

——>直接解压到当前文件夹,虽然报错,但发现解压出来了里面的东西(解压软件推荐使用WinRAR)

五:奇怪的压缩包3

六:文件头

七:后缀名?

下载下来是jpg图片——>改后缀名zip——>发现图片2——>改后缀名txt——>发现flag

八:这是什么加密?

下载压缩包——>爆破解密解压密码:CTFxxx——>得到图片(ctf525,可以改成ZIP文件,解压后里面有一个图片一个视频一个网页文件)和docx文档(MqO6prlpGrHLMtQgOZVHbu2nIt8UrxszgoMfM+vVJy4=)

九:MP3隐写

下载下来解压,发现图片和MP3文件——>图片用图片查看神器找出密码——>将MP3文件放到MP3Stego_1_1_18——>MP3Stego文件夹里——>在当前文件夹的地址栏里输入CMD进入CMD,输入命令

decode -X -P 密码 文件名.mp3——>在当前文件夹里分析出两个文件,flag就在txt文件里

十:我们的秘密的在图里

十一:管理员的密码2

(注:由于网站最近被封了,所以其他的暂时做不了)