1.实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

-

各种搜索技巧的应用

-

DNS IP注册信息的查询

-

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

-

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

3.实验步骤

3.1 各种搜索技巧的应用

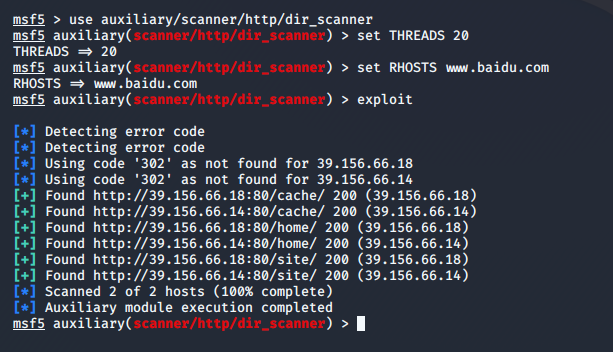

3.1.1 搜索网址目录结构

打开msfconsole,使用以下指令:

msf > use auxiliary/scanner/http/dir_scanner

msf auxiliary(scanner/http/dir_scanner) > set THREADS 50

msf auxiliary(scanner/http/dir_scanner) > set RHOSTS www.baidu.com

msf auxiliary(scanner/http/dir_scanner) > exploit

获取网站(百度)目录结构,可以找到以下目录:

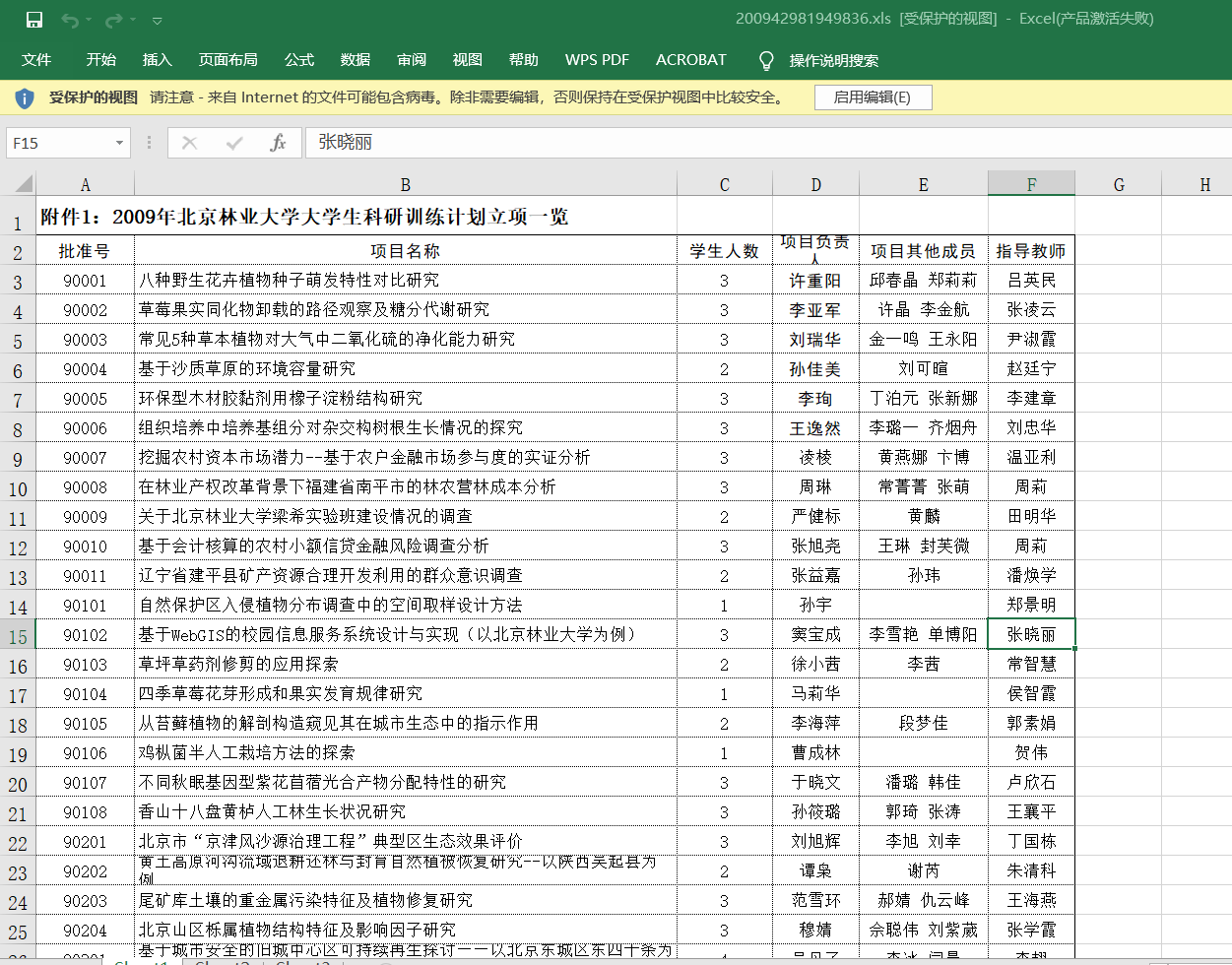

3.1.2 通过搜索引擎进行信息搜集

百度搜索使用格式:检索词 filetype:文件类型

百度搜索site:edu.cn filetype:xls 手机,可以找到符合要求的文件:

下载第一个并打开:

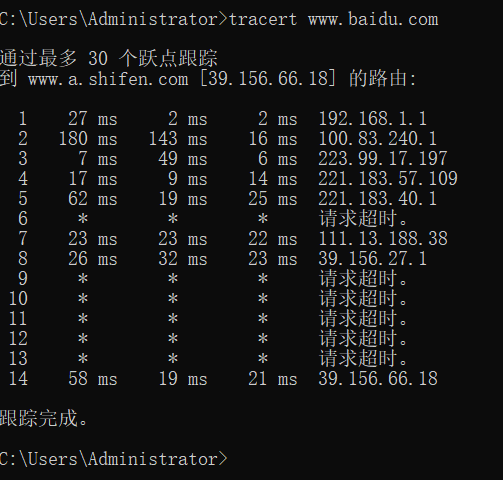

3.1.3 使用tracert命令进行路由侦查

cmd中输入tracert www.baidu.com。

输出的信息分别是生存时间(跳数)、三次发送的ICMP包返回时间、途经路由器的IP地址,星号的信息表示该次ICMP包返回时间超时。

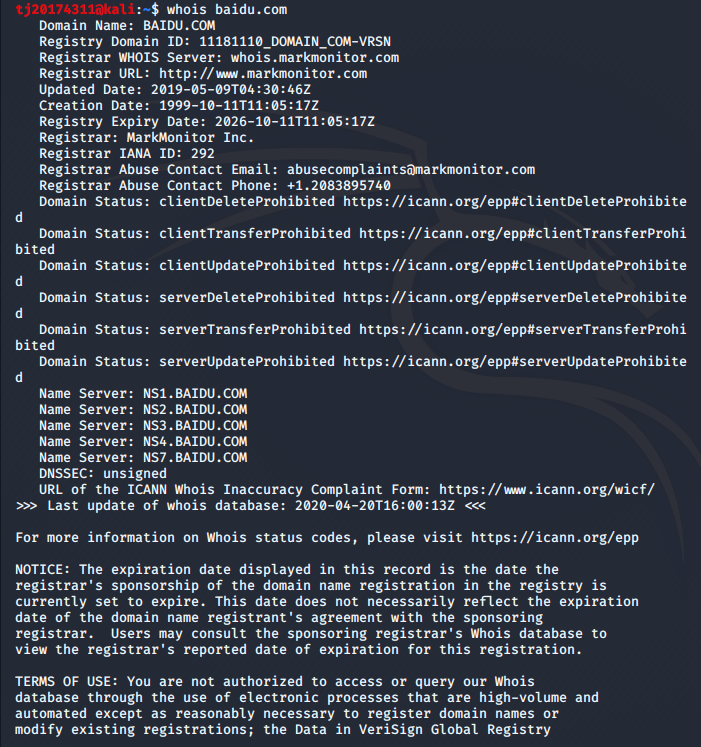

3.2 DNS IP注册信息的查询

3.2.1 whois域名注册信息查询

whois用来进行域名注册信息查询。在终端输入whois www.besti.edu.cn可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

以百度为例查询一下域名信息(进行whois查询时去掉www等前缀):

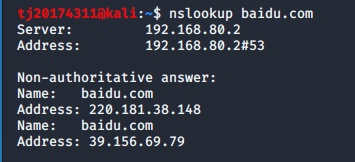

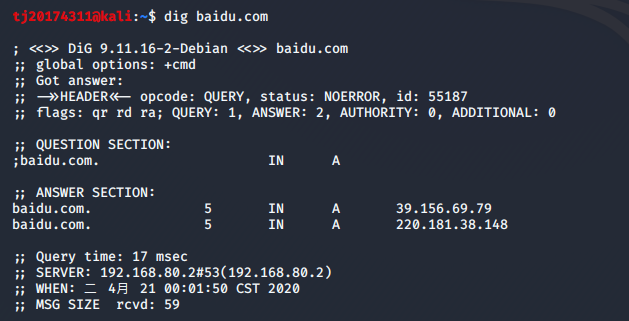

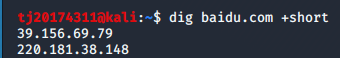

3.2.2 nslookup,dig域名查询

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。dig可以从官方DNS服务器上查询精确的结果。

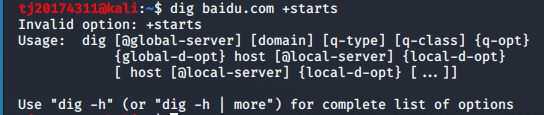

除此之外,dig命令还有很多查询选项,每个查询选项被带前缀(+)的关键字标识。例如:

-

+[no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。 -

+[no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。 -

+[no]short:当启用+short选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。 -

+[no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。

例如:

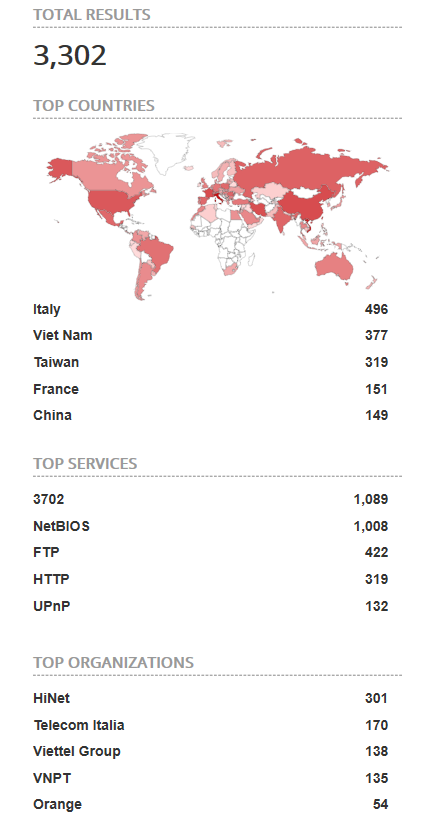

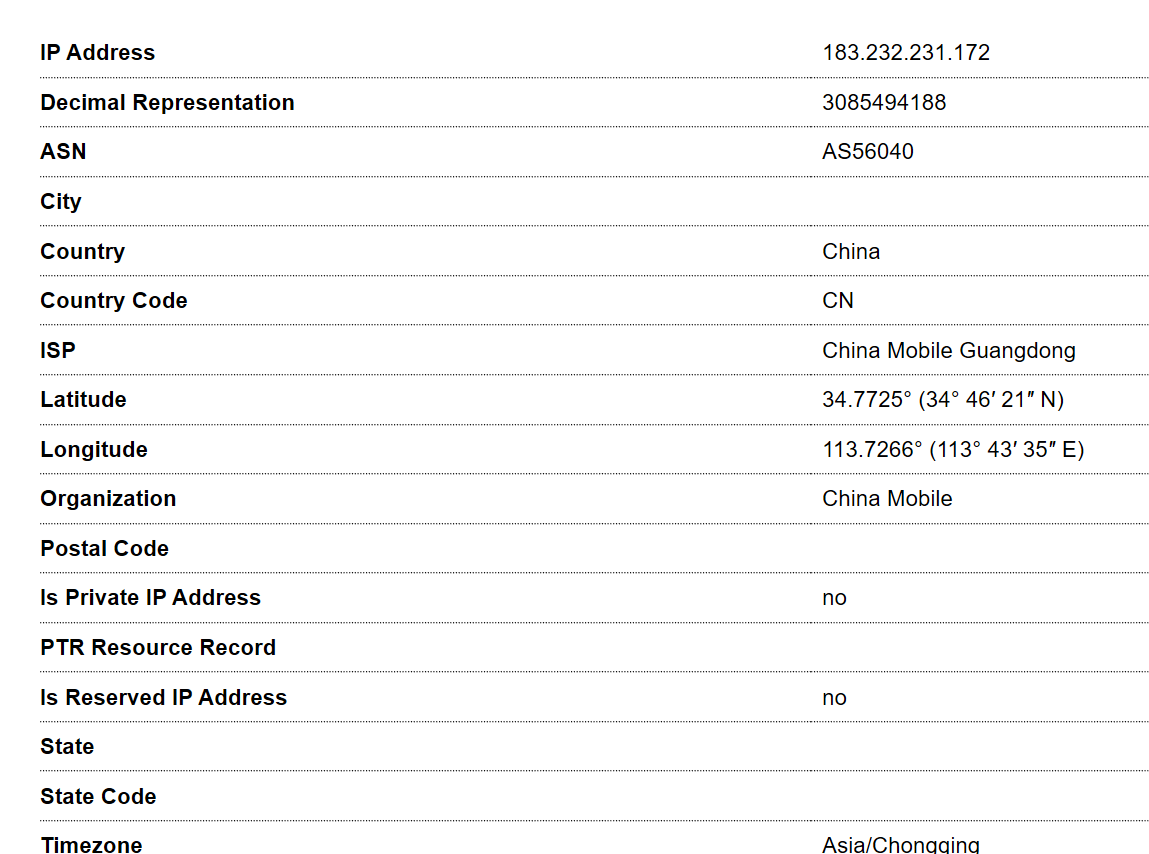

3.2.3 shodan地理位置查询

选择shodan网站,百度的搜索结果如下:

此外我还对自己的IP进行了搜索,但是却查到了很多结果,我也有点懵其实。

3.2.4 IP2反域名查询

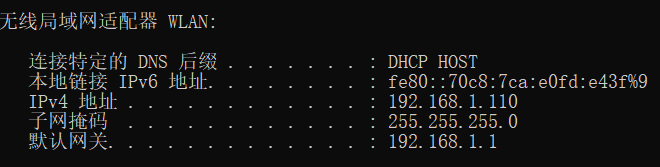

2.3 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

2.3.1 主机发现

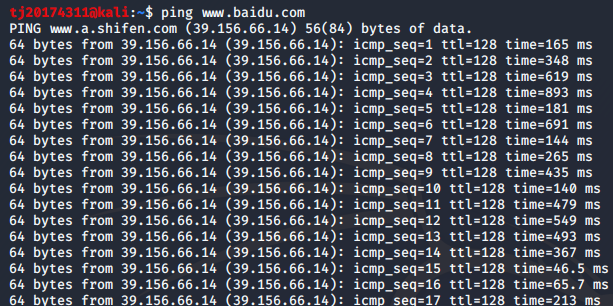

ICMP Ping命令

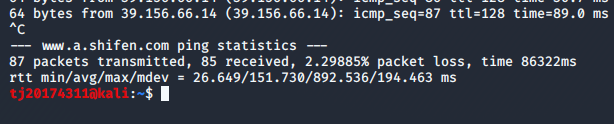

使用命令ping www.baidu.com:

metasploit中的模块

arp_sweep

arp_sweep使用ARP请求枚举本地局域网的活跃主机,即ARP扫描器 udp_sweep 使用UDP数据包探测。

打开msfconsole(要加sudo,下面的一样),依次输入:

msf > use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块

msf auxiliary(scanner/discovery/arp_sweep) > set RHOSTS 10.10.10.0/24 //用set进行hosts主机段设置

msf auxiliary(scanner/discovery/arp_sweep) > set THREADS 50 //加快扫描速度

msf auxiliary(scanner/discovery/arp_sweep) > show options //查询模块参数

msf auxiliary(scanner/discovery/arp_sweep) > run //执行run进行扫描

扫描结果如下图所示:

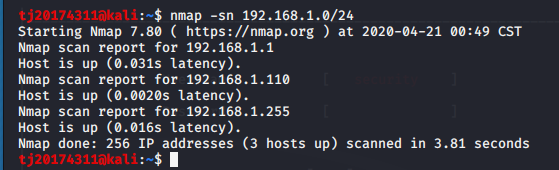

Nmap探测

在Linux下使用nmap -sn 192.168.1.0/24寻找该网段下的活跃主机:

2.3.2 端口扫描

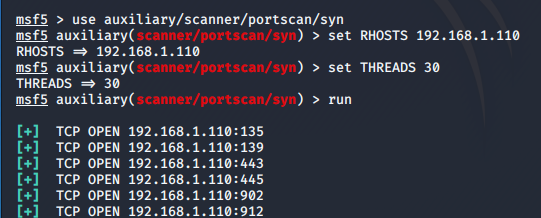

使用msf下面的syn模块进行扫描

TCP SYN 扫描不会完成TCP三次握手,但是SYN扫描速度更快,可以躲避防火墙和入侵检测系统的检测。

use auxiliary/scanner/portscan/syn

set RHOSTS 192.168.0.105

set THREADS 30

exploit

这里可以看到主机打开的端口:

使用nmap进行扫描,指令为nmap -sS 192.168.1.110,这里使用的是syn扫描方式,可以查看开放端口及其对应服务。

2.3.3 具体服务的查点

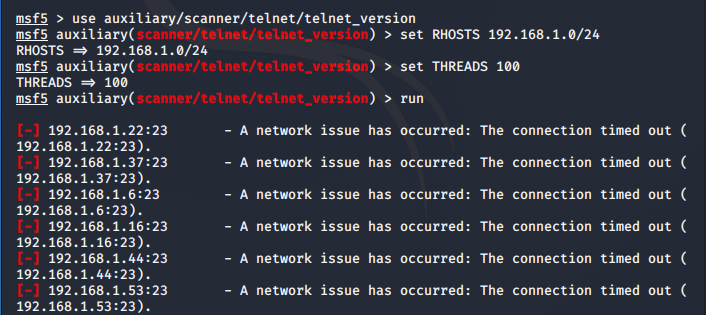

Telnet服务扫描

msf > use auxiliary/scanner/telnet/telnet_version //进入telnet模块

msf auxiliary(telnet_version) > set RHOSTS 192.168.1.110/24

msf auxiliary(telnet_version) > set THREADS 100 //提高查询速度

msf auxiliary(telnet_version) > run

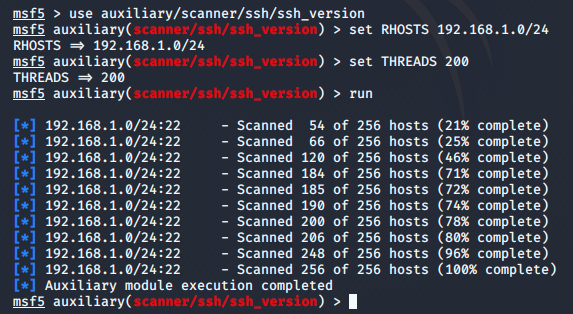

SSH服务扫描

msf > use auxiliary/scanner/ssh/ssh_version

msf auxiliary(ssh_version) > set RHOSTS 192.168.1.0/24

msf auxiliary(ssh_version) > set THREADS 200

msf auxiliary(ssh_version) > run

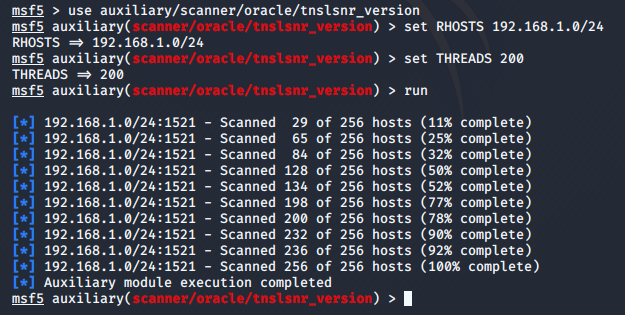

Oracle数据库服务查点

msf > use auxiliary/scanner/oracle/tnslsnr_version

msf auxiliary(scanner/oracle/tnslsnr_version) > set RHOSTS 192.168.1.0/24

msf auxiliary(scanner/oracle/tnslsnr_version) > set THREADS 200

msf auxiliary(scanner/oracle/tnslsnr_version) > run

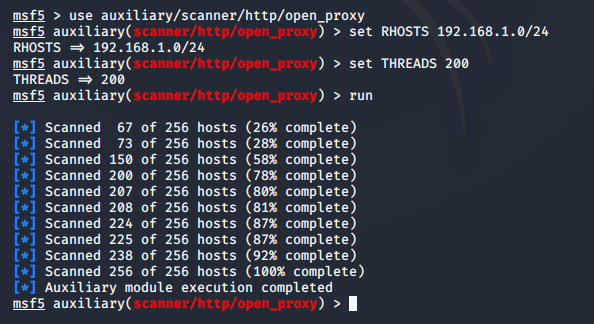

开放代理探测:open_proxy模块

msf > use auxiliary/scanner/http/open_proxy

msf5 auxiliary(scanner/http/open_proxy) > set RHOSTS 192.168.1.0/24

msf5 auxiliary(scanner/http/open_proxy) > set THREADS 200

msf5 auxiliary(scanner/http/open_proxy) > run

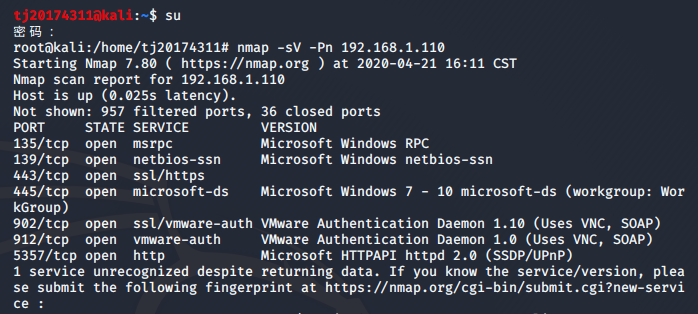

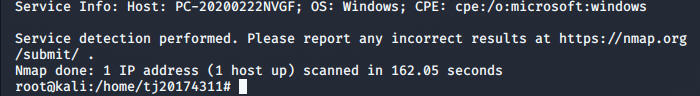

2.3.4 OS及服务版本探测

探测详细服务信息

在Linux下使用nmap -sV -Pn 192.168.1.110命令,其中-sV用来查看目标机子的详细服务信息:

2.4 漏洞扫描

这部分确实把我整吐了。

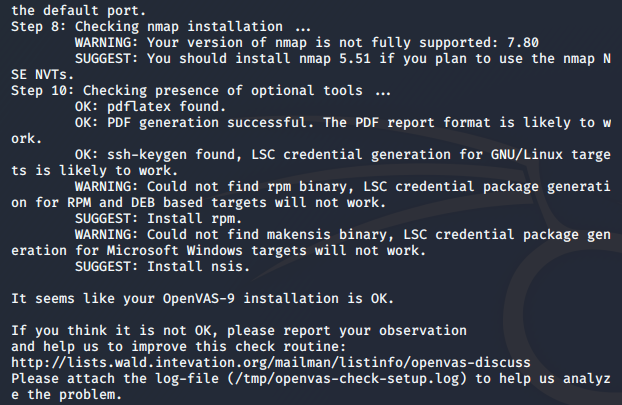

首先安装OpenVAS,使用如下指令安装OpenVAS:

apt-get update 更新软件包列表

apt-get dist-upgrade 获取到最新的软件包,对有更新的包进行下载并安装

apt-get install openvas 安装OpenVAS工具

openvas-setup

指令不是很难,但是中间可能会碰到这个问题,会提示你Please install OpenVAS Scanner,这个时候我是选择不断重复刷指令的,而且每次刷都会下新的东西,我也不知道具体为啥,有可能是网速卡顿导致一遍的时候一些文件没有下载成功,实际下载过程中我看到一些文件下载出错,卡在百分之几十几的位置。

我重复指令也不太行其实,最后用指令sudo apt-get remove openvas卸载重装,最后可能也是巧了吧,就成功了。(这个过程确实把我整吐了)

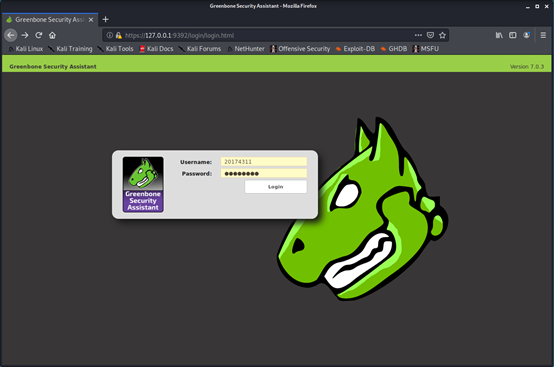

安装完成后输入openvas-start显示无法执行默认浏览器,直接复制网址在浏览器打开。

输入设置好的用户名和密码:

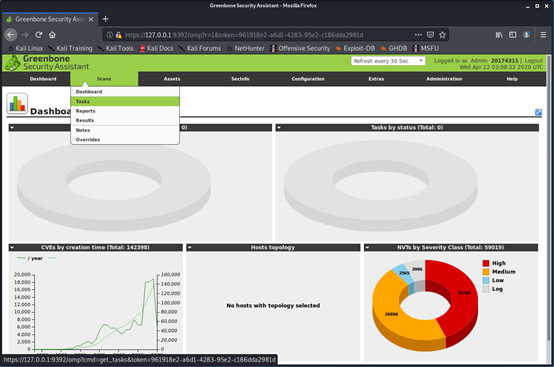

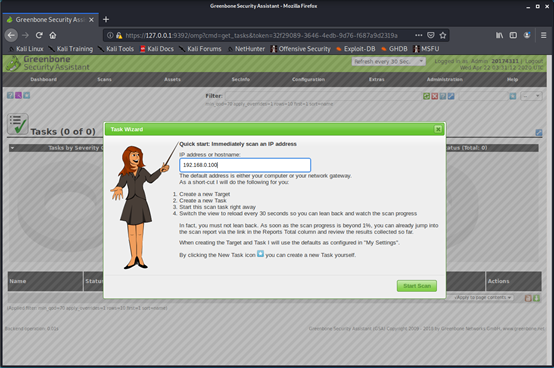

进入界面,按照下图创建扫描任务:

输入192.168.0.100

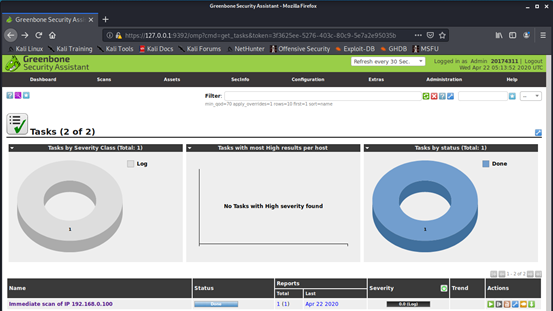

开始扫描:

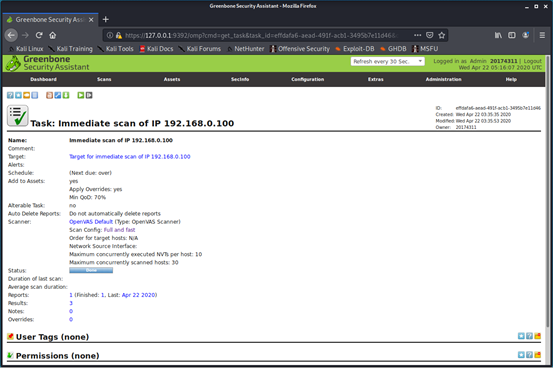

然后点Immediate scan of 192.168.0.100进下面这个图:

点中间的full and fast进下面图:

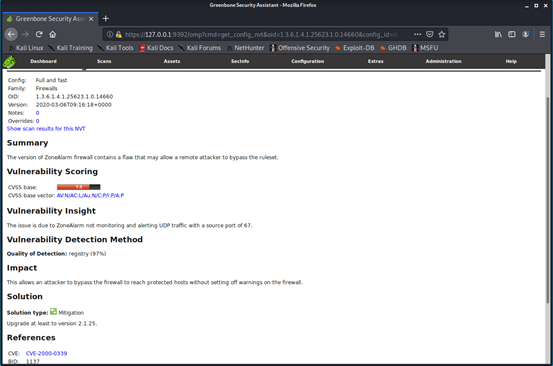

我点了Firewalls(关于防火墙的漏洞):

我选择最下面severity=7.5的这个:

可以看到这个漏洞的详细信息。(连解决漏洞的方法都有)

四、实验总结

(一)问题回答

1.哪些组织负责DNS,IP的管理

地址支持组织(ASO)负责IP地址系统的管理

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务、RIPE主要负责欧洲地区业务、APNIC主要负责亚太地区业务、LACNIC主要负责拉丁美洲美洲业务、AfriNIC负责非洲地区业务。

2.什么是3R信息

Registrant(注册人)

Registrar(注册商)

Registry(官方注册局)

3.评价下扫描结果的准确性

这个问题我觉得还是有准确的地方,也有不准确的地方。比如说openvas扫描漏洞的效果感觉还不错,感觉分析的很全面,连它的解决方法都有;但也有些方法存在问题,比如说前面的操作系统扫描,我的主机是win10,但扫描结果显示win7。

(二)实验总结与体会

我个人觉得本次实验难度适中,总体感觉还好,就是这个openvas确实麻烦,主要麻烦在下载,家里网不是很好,再加上电脑有时候卡,下载时间还比较长,中间下载文件的时候一有卡顿就会停止下载,下载不完还需重新回来下,所以耽误了很多时间(把我整吐了)。也不知道为啥,包括之前的实验也是,软件文件下载对我而言总是总麻烦的一部分。

讲一下自己的心得吧,通过这次实验让我对很多扫描技术有了一定的了解,掌握了许多知识,学会了许多信息收集和漏洞扫描的方法。最后使用openvas进行扫描之后才知道我的电脑竟然还有这么多漏洞,还是比较感慨的。