使用SoC-ML异常检测Azure Sentinel中的威胁

https://docs.microsoft.com/en-us/azure/sentinel/soc-ml-anomalies

什么是soc-ml异常?

由于攻击者和防守者在网络安全军备竞赛中不断争取优势,攻击者总是找到逃避探测的方法。但是,不可避免地,攻击仍将导致系统遭到攻击的不寻常行为。 Azure Sentinel的SoC-ML机器学习的异常可以通过分析规则模板来识别此行为,这些行为可以从框中开出来。虽然异常不一定表明自己是恶意甚至可疑的行为,但它们可以用来改善检测,调查和威胁狩猎:

-

提高检测的附加信号:安全分析师可以使用异常来检测新的威胁,并使现有的检测更有效。单一的异常是恶意行为的强烈信号,但是当结合杀死链上不同点的几个异常时,它们的累积效果要强大。安全分析师也可以通过使异常识别的不寻常行为来增强现有的检测,该行为是要解雇的警报的条件。

-

调查期间的证据:安全分析师还可以在调查期间使用异常,以帮助确认违约,找到调查它的新路径,并评估其潜在影响。这些效率减少了时间安全分析师在调查中花费。

-

主动威胁狩猎的开始:威胁猎人可以使用异常作为背景,以帮助确定他们的查询是否露出可疑行为。当行为可疑时,异常也指向进一步狩猎的潜在路径。这些由异常提供的线索减少了检测威胁的时间及其造成伤害的机会。

异常可能是强大的工具,但它们非常嘈杂。它们通常需要大量繁琐的调整针对特定环境或复杂的后处理。 Azure Sentinel SoC-ML异常模板由我们的数据科学团队调整,以提供开箱价值,但如果您需要进一步调整它们,该过程很简单,不需要了解机器学习。通过已熟悉的分析规则用户界面,可以配置和微调许多异常的阈值和参数。可以将原始阈值和参数的性能与接口内的新的性能进行比较,并且在测试期间根据需要进一步调谐,或飞行阶段。一旦异常符合性能目标,可以通过点击按钮来促进具有新阈值或参数的异常。 Azure Sentinel SoC-ML异常使您能够在没有艰苦工作的情况下获得异常的利益。

下一步

在本文档中,您了解到SoC-ML如何帮助您在Azure Sentinel中检测到异常。

这个SOC-ML就是一些分析规则啊!!!

| 异常 | 异常规则模板使用 SOC-ML(机器学习)来检测特定类型的异常行为。每个规则都有自己独特的参数和阈值,适用于被分析的行为。 虽然这些规则配置无法更改或微调,但您可以复制规则、更改和微调副本。在这种情况下,请在Flighting模式下运行副本并在Production模式下同时运行原始版本。然后比较结果,如果微调符合您的喜好,则将副本切换到生产。 有关详细信息,请参阅使用 SOC-ML 异常检测 Azure Sentinel 中的威胁和使用Azure Sentinel 中的异常检测分析规则。 |

在 Azure Sentinel 中使用异常检测分析规则

重要的

- 异常规则目前在PREVIEW 中。有关适用于 Beta 版、预览版或尚未正式发布的 Azure 功能的其他法律条款,请参阅Microsoft Azure 预览版的补充使用条款。

查看 SOC-ML 异常规则模板

Azure Sentinel 的SOC-ML 异常功能提供了内置的异常模板,可立即获得价值。这些异常模板通过使用数千个数据源和数百万个事件而开发,但此功能还使您可以在用户界面中轻松更改异常的阈值和参数。异常规则必须在它们生成异常之前激活,您可以在日志部分的异常表中找到这些异常规则。

-

从 Azure Sentinel 导航菜单中,选择Analytics。

-

在分析边栏选项卡中,选择规则模板选项卡。

-

过滤异常模板列表:

-

单击规则类型过滤器,然后单击下方显示的下拉列表。

-

取消标记全选,然后标记异常。

-

如有必要,单击下拉列表的顶部将其收回,然后单击确定。

-

激活异常规则

当您单击其中一个规则模板时,您将在详细信息窗格中看到以下信息以及“创建规则”按钮:

-

描述解释了异常的工作原理及其所需的数据。

-

数据源指示需要摄取以进行分析的日志类型。

-

Tactics是异常涵盖的 MITRE ATT&CK 框架策略。

-

参数是异常的可配置属性。

-

阈值是一个可配置的值,它指示在创建异常之前事件必须异常的程度。

-

规则频率是发现异常的日志处理作业之间的时间。

-

异常版本显示规则使用的模板版本。如果要更改已处于活动状态的规则所使用的版本,则必须重新创建该规则。

-

模板上次更新是异常版本更改的日期。

完成以下步骤以激活规则:

-

选择尚未标记为IN USE的规则模板。单击创建规则按钮以打开规则创建向导。

每个规则模板的向导会略有不同,但它包含三个步骤或选项卡:General、Configuration、Review 和 create。

您不能更改向导中的任何值;您首先必须创建并激活规则。

-

循环浏览选项卡,等待查看和创建选项卡上的“验证通过”消息,然后选择创建按钮。

您只能从每个模板创建一个活动规则。完成向导后,将在活动规则选项卡中创建活动异常规则,模板(在规则模板选项卡中)将标记为IN USE。

笔记

假设所需数据可用,新规则最多可能仍需要 24 小时才能显示在“活动规则”选项卡中。要查看新规则,请选择“活动规则”选项卡并按照与过滤上述规则模板列表相同的方式对其进行过滤。

激活异常规则后,检测到的异常将存储在Azure Sentinel 工作区日志部分的异常表中。

每个异常规则都有一个训练期,在训练期过后异常才会出现在表格中。您可以在每个异常规则的描述中找到训练周期。

评估异常的质量

您可以通过查看规则在过去 24 小时内创建的异常样本来了解异常规则的执行情况。

-

从 Azure Sentinel 导航菜单中,选择Analytics。

-

在分析边栏选项卡中,检查是否选择了活动规则选项卡。

-

过滤异常规则列表(如上)。

-

选择要评估的规则,然后将其名称从详细信息窗格的顶部复制到右侧。

-

从 Azure Sentinel 导航菜单中,选择Logs。

-

如果查询库在顶部弹出,请将其关闭。

-

选择“日志”边栏选项卡左窗格中的“表”选项卡。

-

将时间范围过滤器设置为过去 24 小时。

-

复制下面的 Kusto 查询并将其粘贴到查询窗口中(其中显示“在此处输入您的查询或...”):

库斯托Anomalies | where AnomalyTemplateName contains "________________________________"粘贴您在上面复制的规则名称以代替引号之间的下划线。

-

单击运行。

当您有一些结果时,您可以开始评估异常的质量。如果您没有结果,请尝试增加时间范围。

展开每个异常的结果,然后展开AnomalyReasons字段。这将告诉您异常触发的原因。

异常的“合理性”或“有用性”可能取决于您的环境条件,但异常规则产生过多异常的一个常见原因是阈值太低。

看了下他自定义规则的东西,和SoC-ML的规则还是有点区别。。。

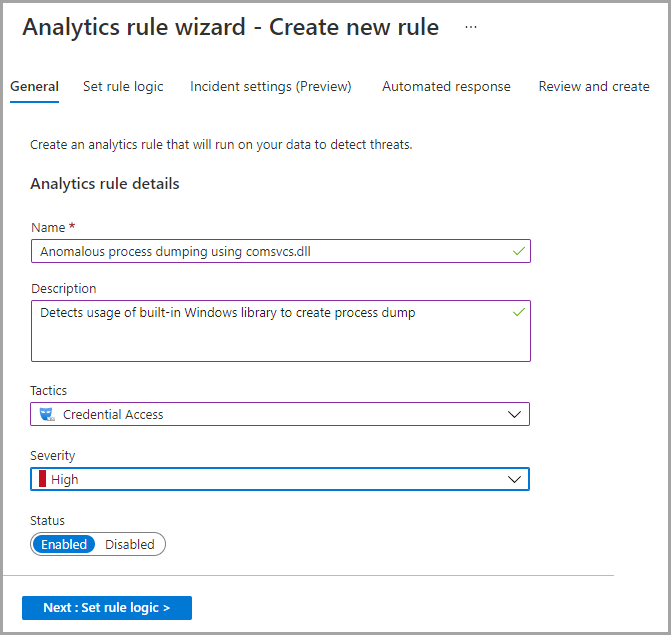

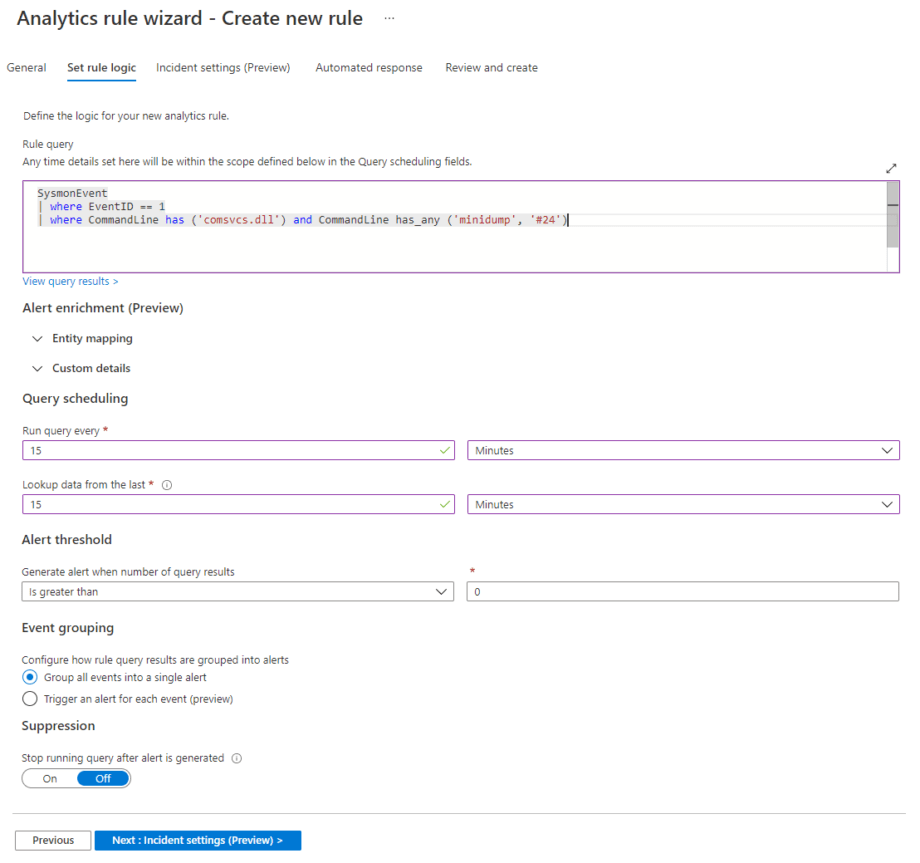

5. 单击下一步移至规则逻辑设置。

规则逻辑设置

所述集规则逻辑选项卡定义规则逻辑并配置其他规则设置,如:

规则查询

规则查询是将运行以发现异常行为或检测威胁的查询。当尝试使用 Windows 内置库 comsvcs.dll在主机上转储进程时,上面屏幕截图中显示的查询将触发警报。

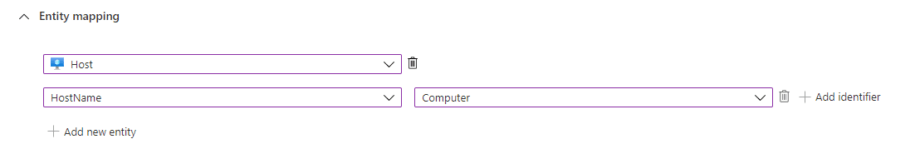

警报丰富

这些规则创建设置包括以下配置:

- 实体映射

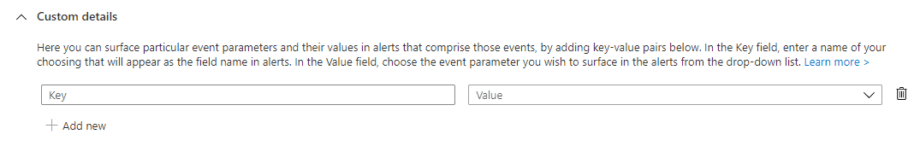

- 自定义细节

在实体映射部分允许向上映射,从它们在查询结果中可用的字段通过Azure的哨兵(如帐户,文件,主机,IP等)认可的五个实体。这使 Azure Sentinel 能够识别和分类这些字段中的数据以进行进一步分析。

在自定义细节部分允许在堆焊从这些事件中生成的警报事件的数据。配置后,这些设置使您能够更快、更有效地进行分类、调查和响应。

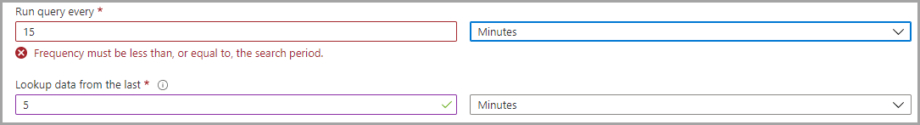

查询调度

您可以在此处设置运行新创建的分析规则的计划。

警报阈值

设置警报阈值允许定义所创建规则的敏感度级别。您可能只想在查询返回一定数量的结果时创建警报。

事件分组

在此部分中,您可以设置规则查询结果如何分组到警报中。

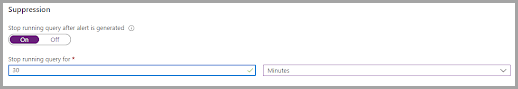

抑制

您可以在生成警报后的一段时间内停止运行查询。这意味着,如果您开启抑制,您的规则将在您指定的时间段(最多 24 小时)内暂时禁用。

单击下一步移至事件设置选项卡。

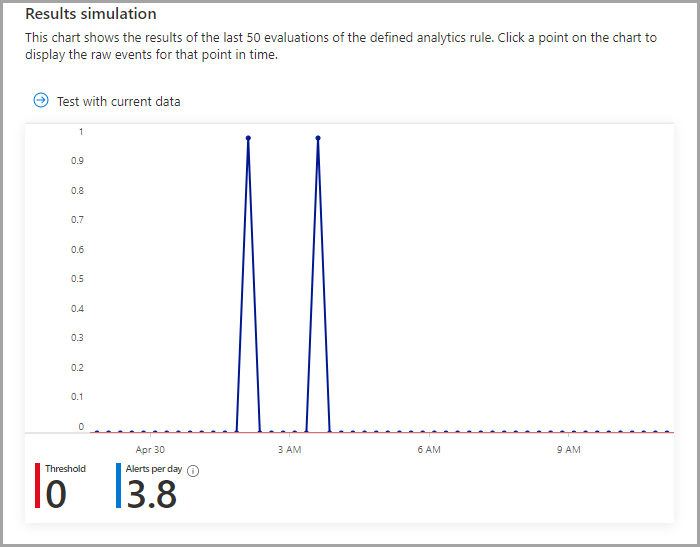

结果模拟

该结果模拟部分在其发展阶段帮助Azure的哨兵用户测试的规则,他们被部署到生产环境之前。

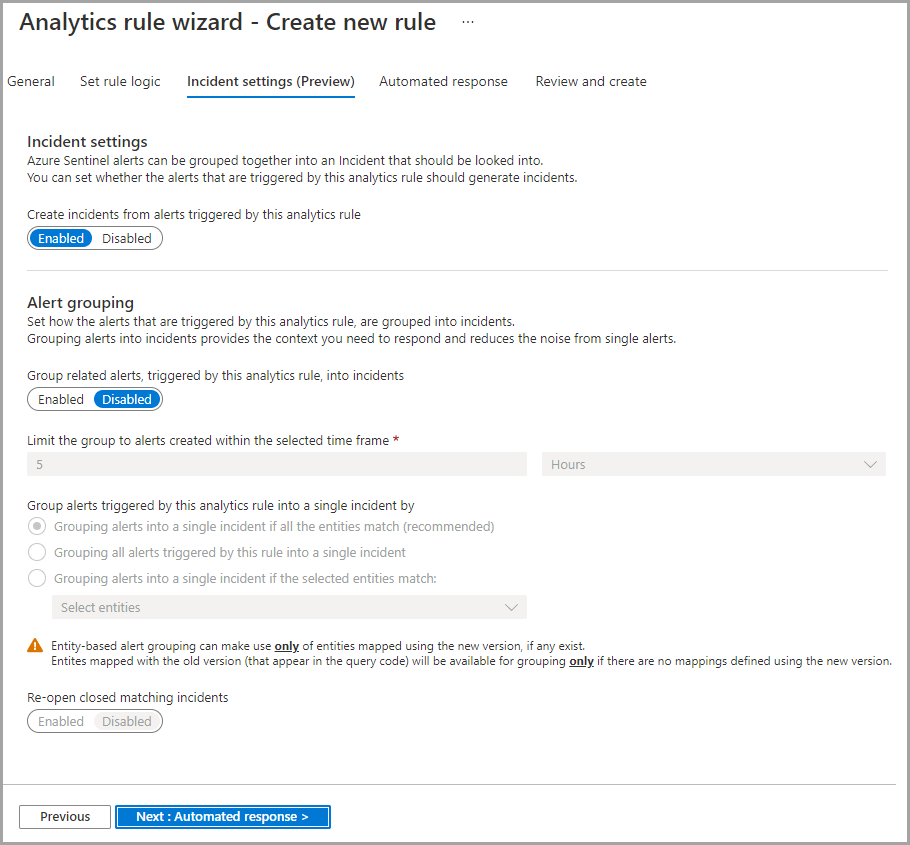

事件设置

在此选项卡上,您可以定义 Azure Sentinel 发出警报的方式。该选项卡包括以下配置:

- 事件设置

- 警报分组

您可以禁用从警报创建事件或从一组警报创建单个事件。

事件设置

默认情况下启用这些设置。启用后,将根据此规则触发的每个 Azure Sentinel 警报创建单独的事件。您可以在需要时切换到禁用。