一、病毒简介

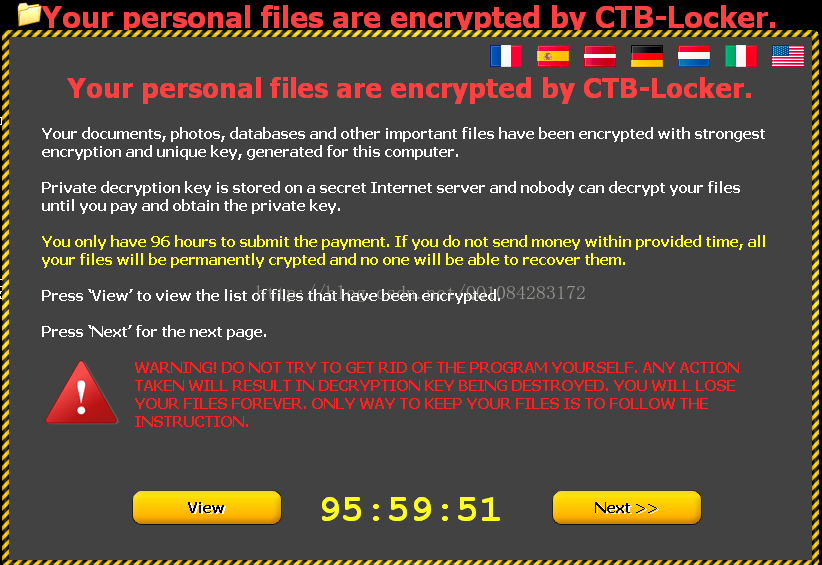

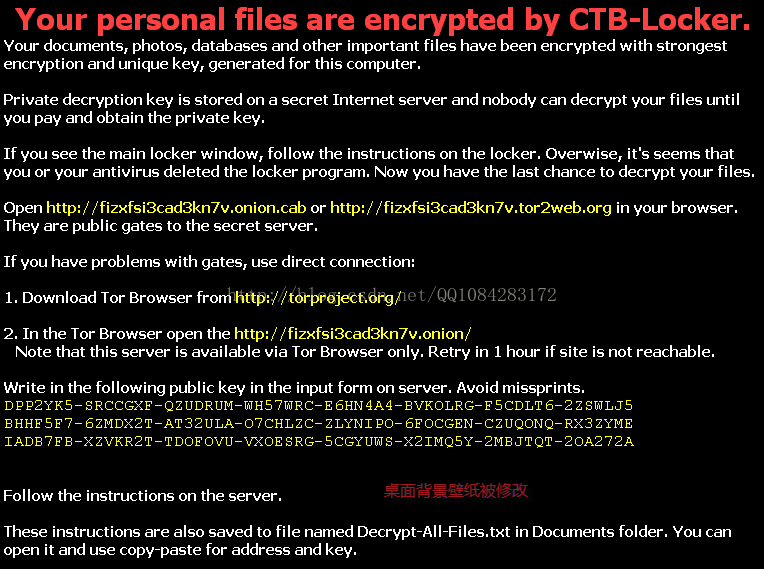

CTB-LOCKER敲诈者病毒最初是在国外被发现的,该病毒是有两部分组成分别是下载器部分和文档加密部分。病毒作者将下载器程序部分伪装成邮件附件发送给一些大公司的员工或者高管,当这些人下载了邮件里的附件,解压邮件附件运行如.src等格式的文件以后,电脑里很多格式的文件都会被加密,并且还会出现如下的提示画面(图1)以及桌面壁纸被修改(图2)所示。

一、病毒信息

病毒名称:Trojan-Downloader.Win32.Cabby.cbtj

样本名称:ranking.scr

样本大小:28672 字节

样本MD5:AB29C66146FEE3A7EC055B1961087256

样本SHA1:BF377E3CD54B9EF3FC0EBCA2240DE4A49638A883

二、病毒脱壳

CTB-LOCKER敲诈者病毒有两部分组成,暂时只分析该病毒的下载器部分。CTB-LOCKER病毒的下载器程序文件的反汇编指令中有很多的垃圾指令,不是那么容易上手分析,加入垃圾指令目的是为了阻止病毒分析人员的分析,但是需要强调的是该样本

中虽然有很多的垃圾指令,脱壳还是很有规律的,并且脱壳以后的PE文件还是比较容易反汇编的。

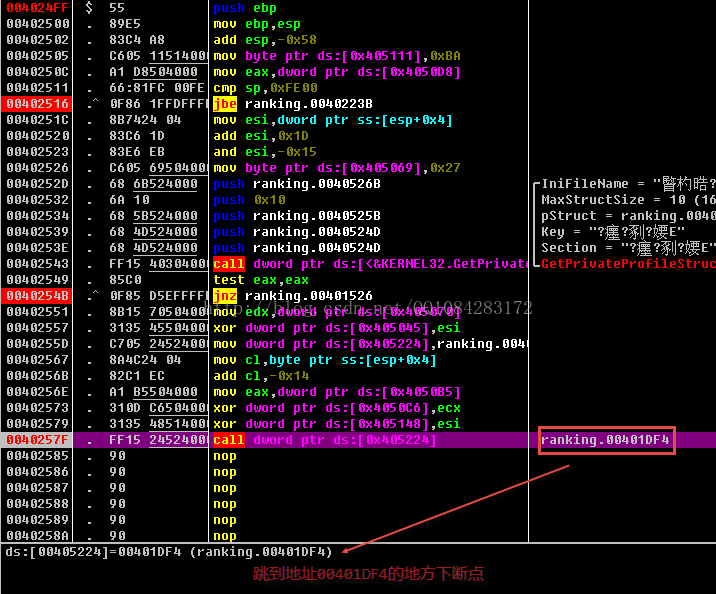

下面是OD直接反汇编的截图:

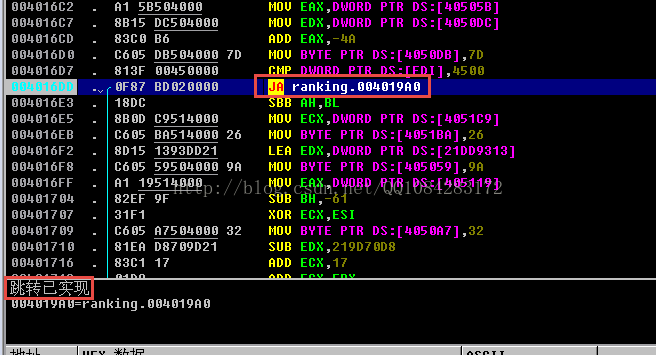

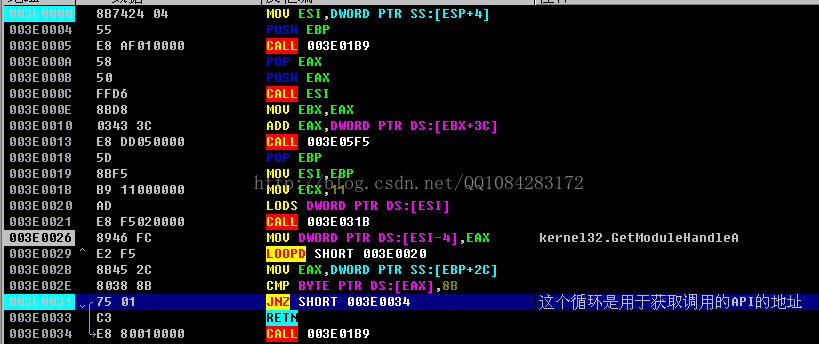

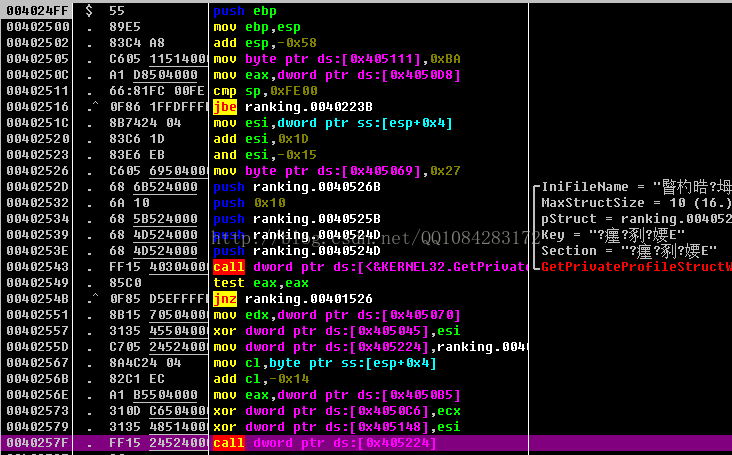

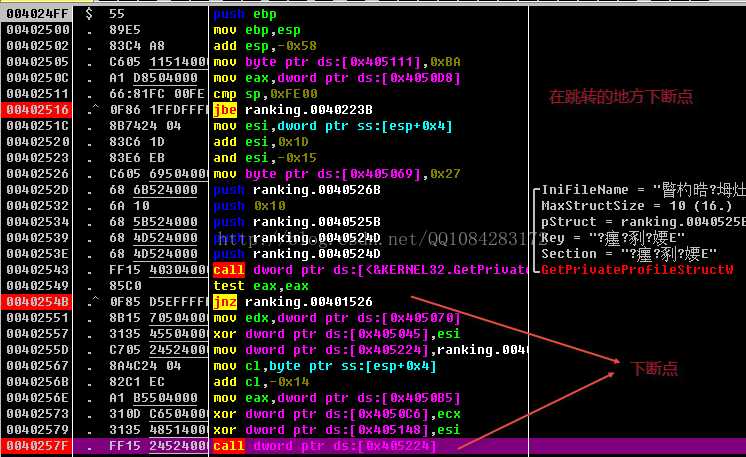

CTB-LOCKER敲诈者病毒样本脱壳调试的时候有一个比较明显的特点:OD动态调试时,应该在跳转指令如Jmp和一些关键Call调用的地方下F2断点,接着F9运行,然后再继续在跳转指令如Jmp和一些关键Call调用的地方下F2断点,如此反复,直到出现Jmp [eax]类似的指令再慢慢调试。截图如下:

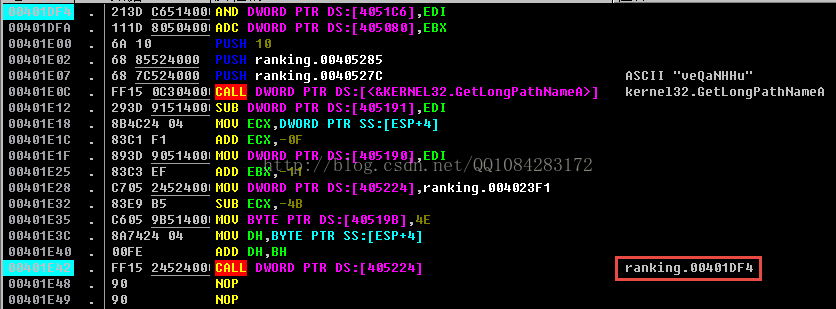

Enter跳到地址00401DF4处,按照上面的步骤在跳转指令和关键Call的地方下断点,然后F9运行调试。

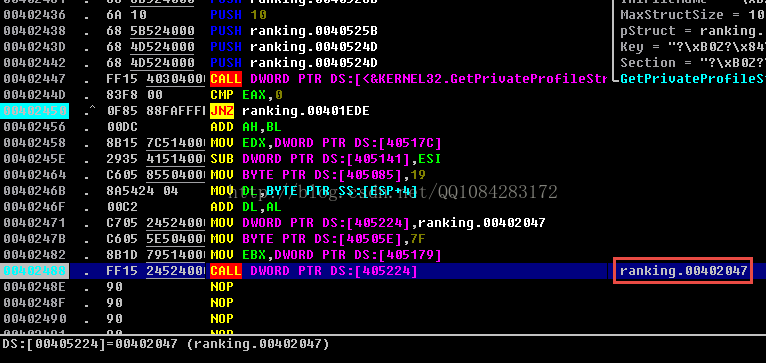

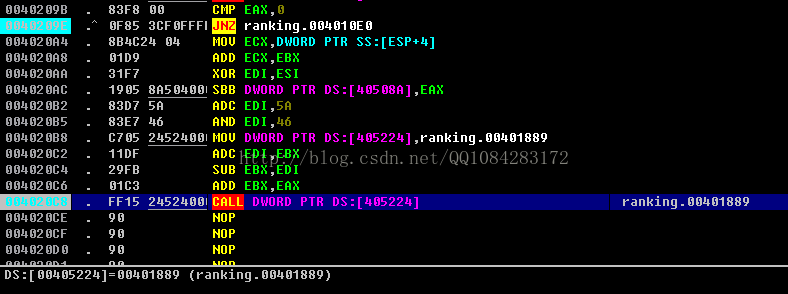

如此反复重复上面的操作,进行动态调试:

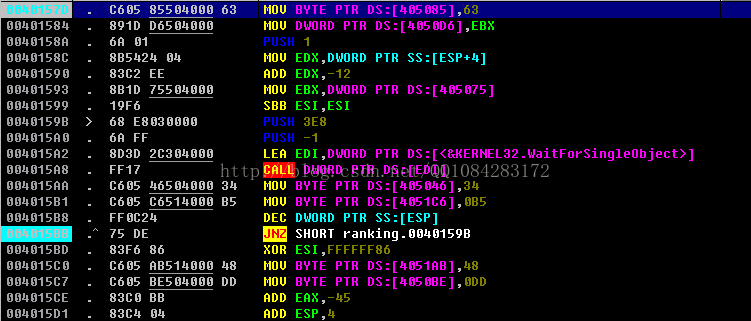

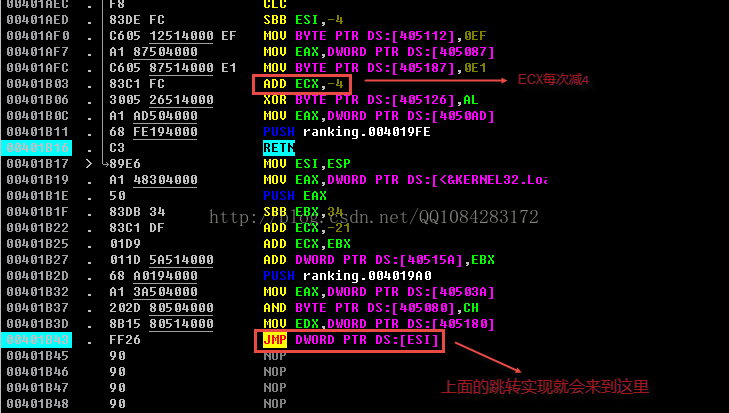

动态调试运行到如下图的状态,说明里脱壳的地方不远了:

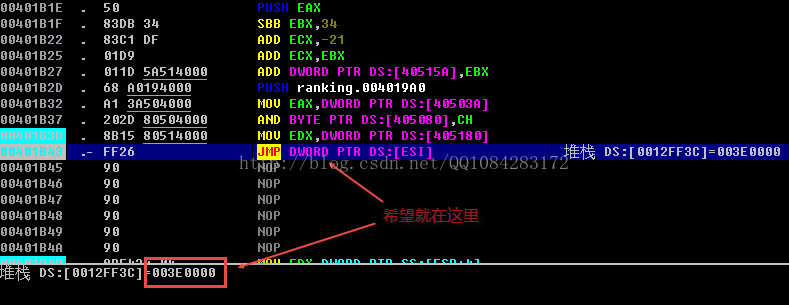

终于找到了目标指令JMP DWORD PTR DS:[ESI]:

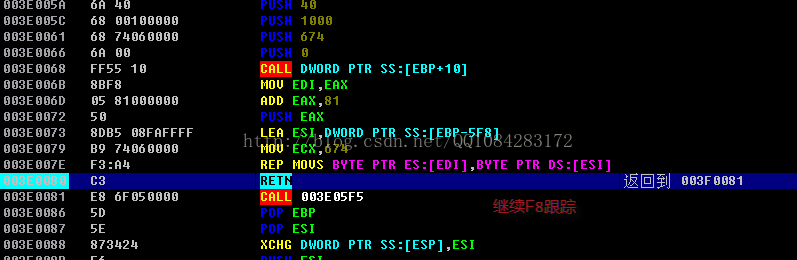

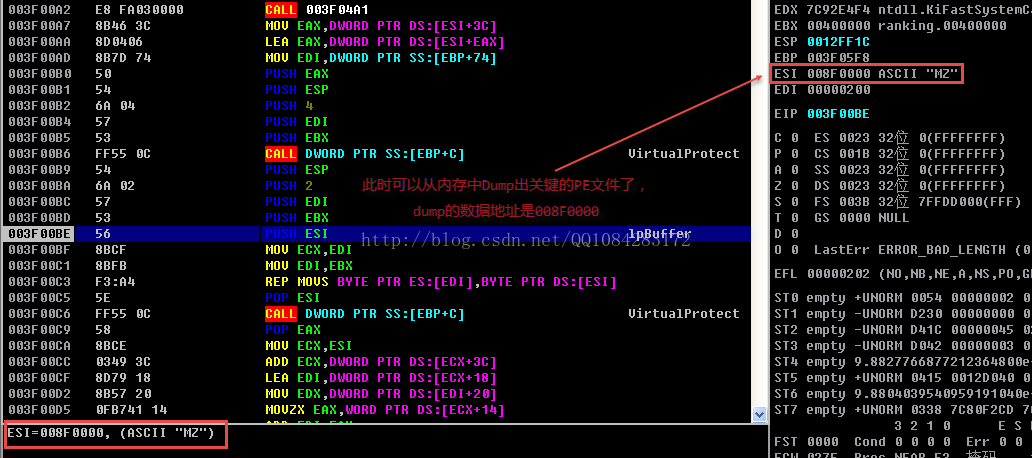

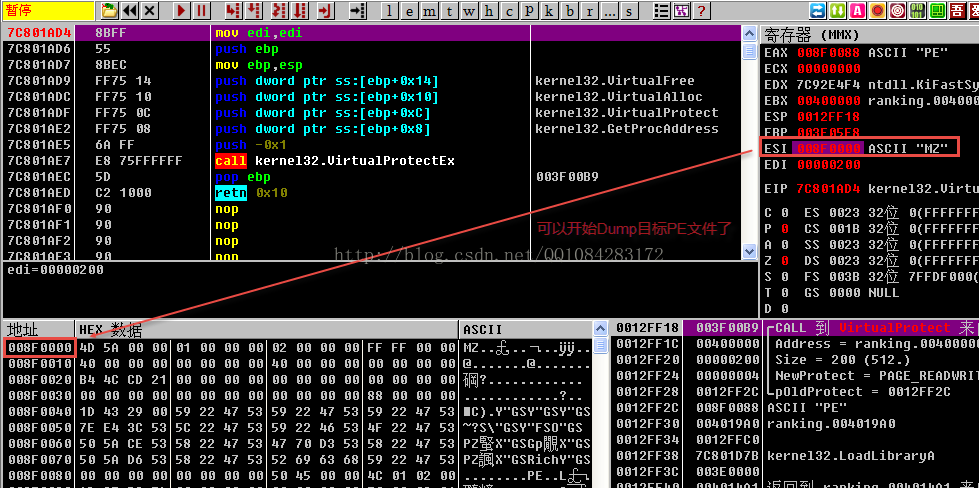

经过不懈的努力,终于找到了目标PE文件的内存Dump地址008F0000处。

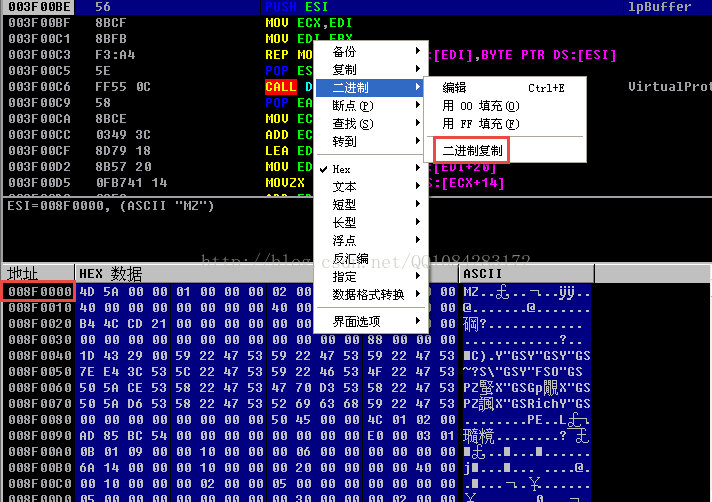

选中内存地址008F0000以后的所有的二进制内存数据,然后如图所示进行二进制数据的内存拷贝。

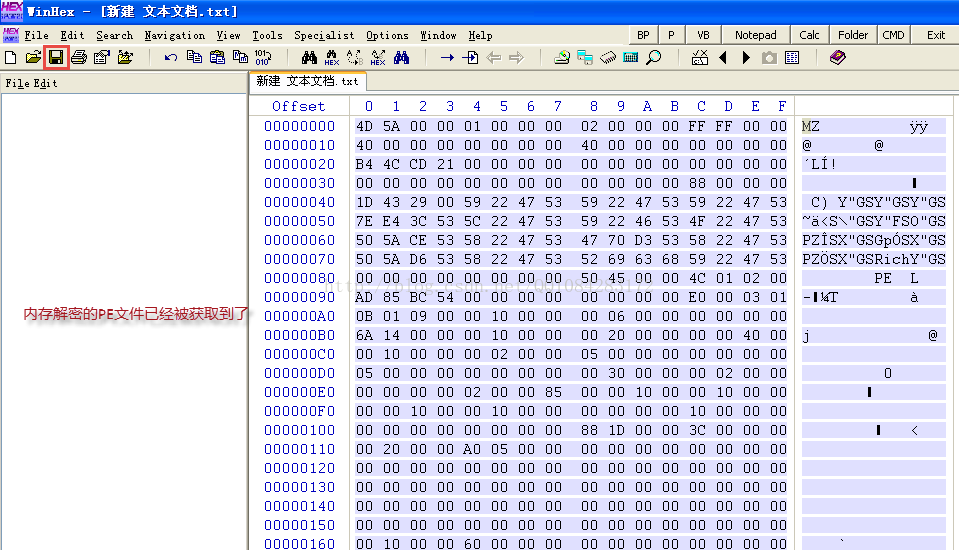

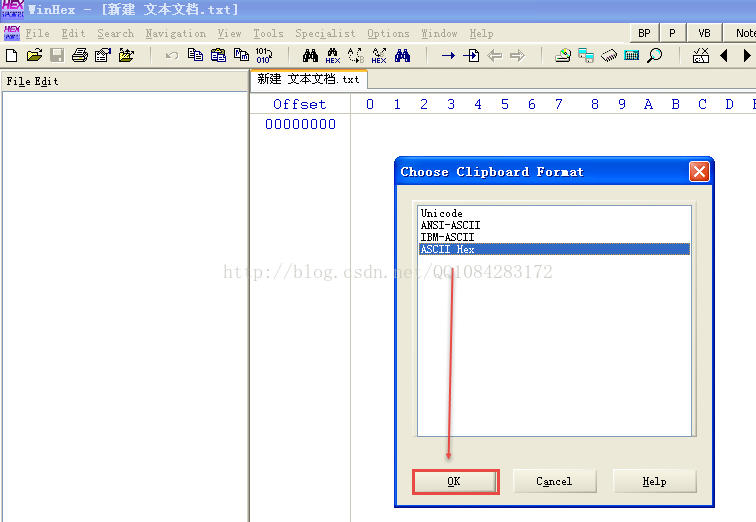

内存PE文件的数据已经被拷贝出来了。用WinHex创建一个新的空白文件打开,然后将刚才拷贝的二进制内存数据,Ctrl+C拷贝到该空白文件中并保存,如图所示:

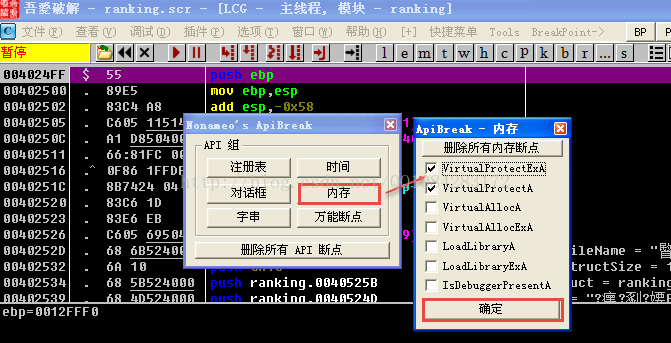

前面截图截了那么多页挺累的,其实还有一个一步到位Dump目标PE文件的方法,就是在函数 VirtualProtect和 VirtualProtectEx的地方下断点,如图所示:

F9运行程序,如下图,采取上面提到的手工Dump PE文件的方法就可以从内存获取到目标PE文件了。

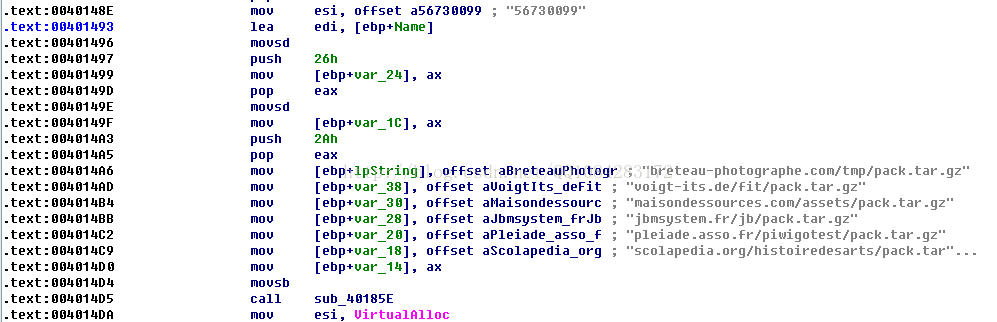

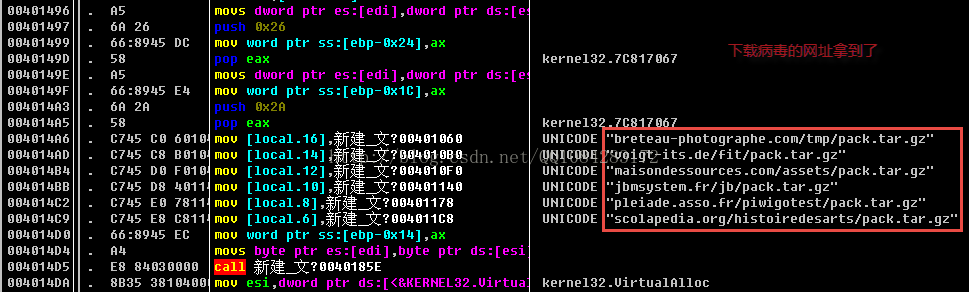

四、病毒分析

现在好了,可以快乐的分析病毒样本了,选择OD或者IDA都OK。

笔记到此为止,可以拍砖了。