Lab01-01.dll

- 首先上传至virscan.org进行在线检测

行为分析:

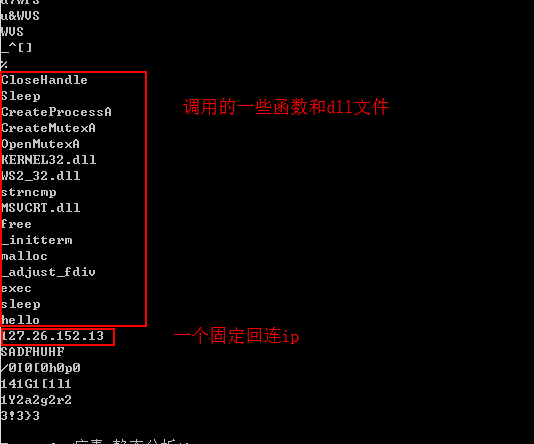

可看出程序运行后进行回连,至ip127.26.153.13,端口为80,为http服务端口。

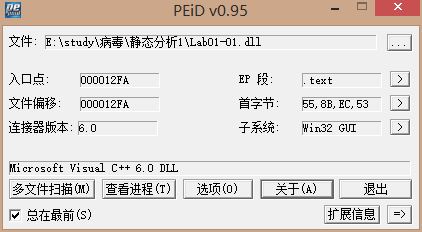

- 使用peid进行查壳

可见其未加壳,编译软件是VC6.0

- 使用strings工具进行字符串收集

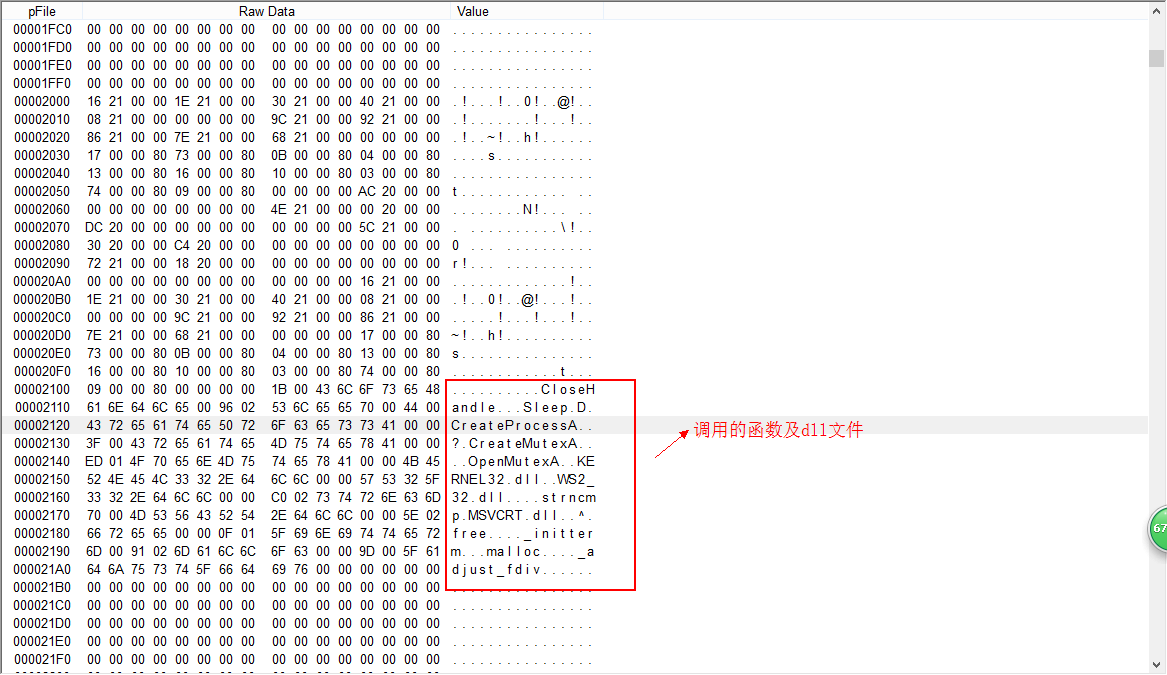

- 使用PEview查看其代码

这个软件可以看到十六进制代码和一些使用strings可捕捉到的字符串,其后使用strings代替。

-

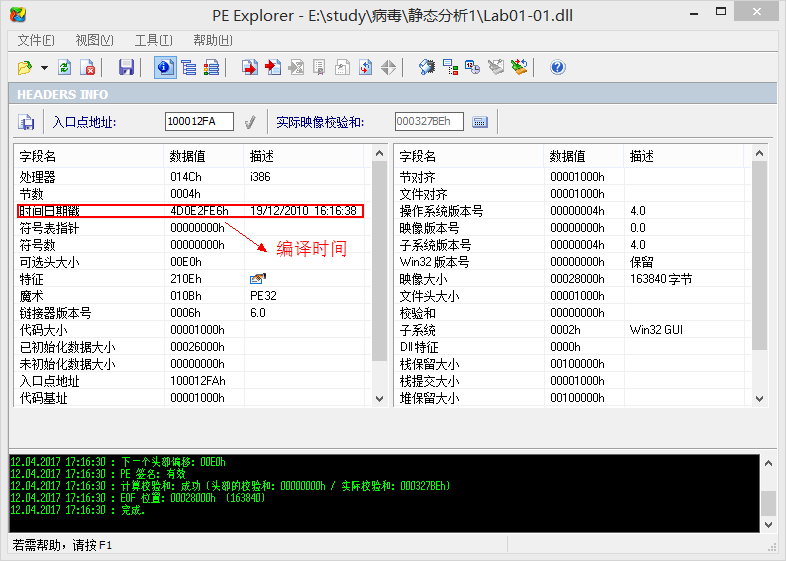

使用PEexplorer查看编译时间

-

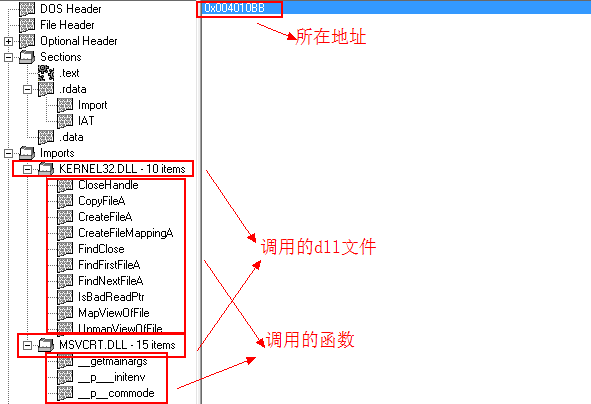

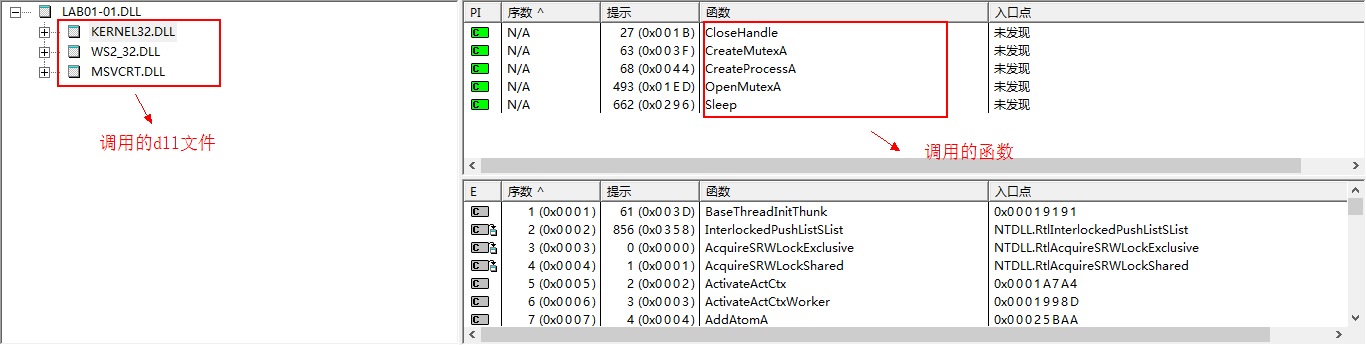

使用dependency walker查看其调用的dll及函数

-

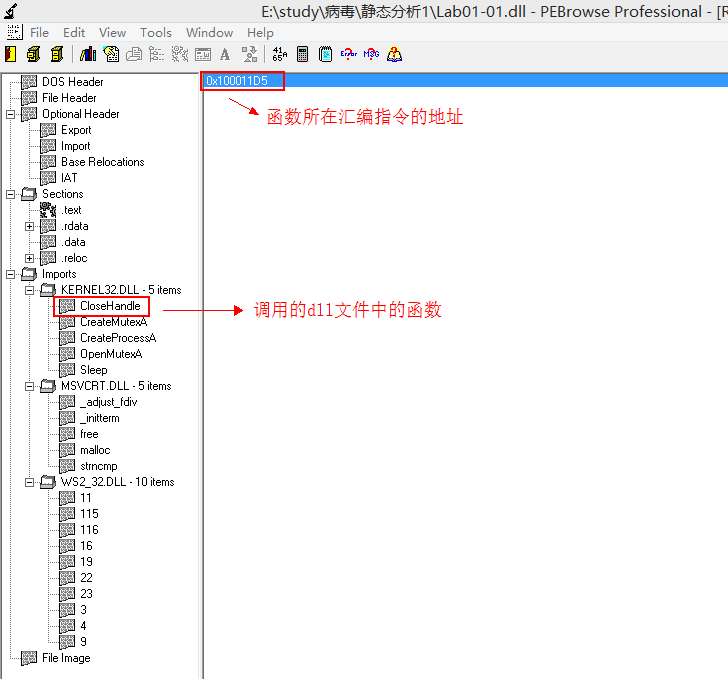

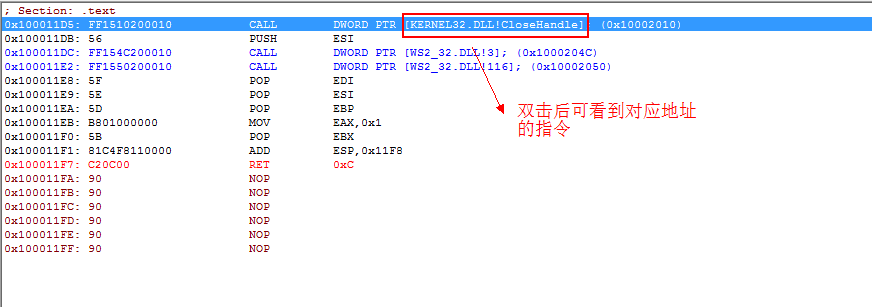

使用PEbrowser查看其汇编指令及程序结构。可看出其调用的dll文件以及函数,并可查看其指令地址

Lab01-01.exe

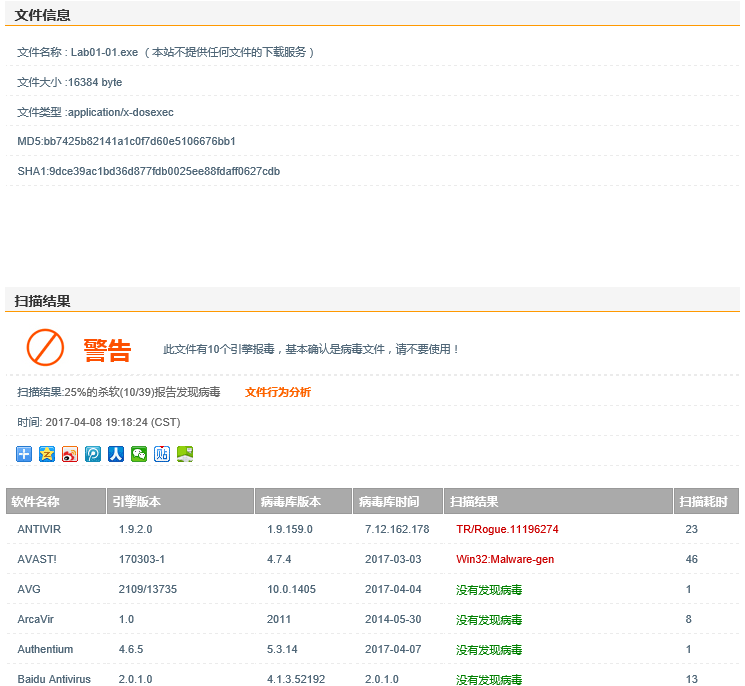

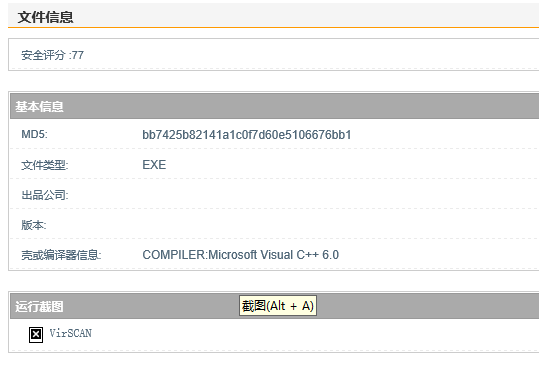

- 首先上传至virscan.org进行在线检测

行为分析:

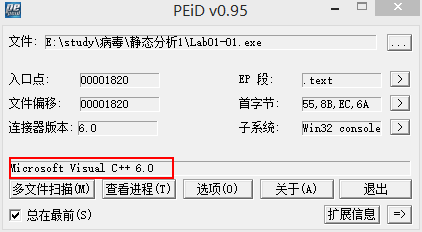

- 使用peid进行查壳

可见其未加壳,编译软件是VC6.0

-

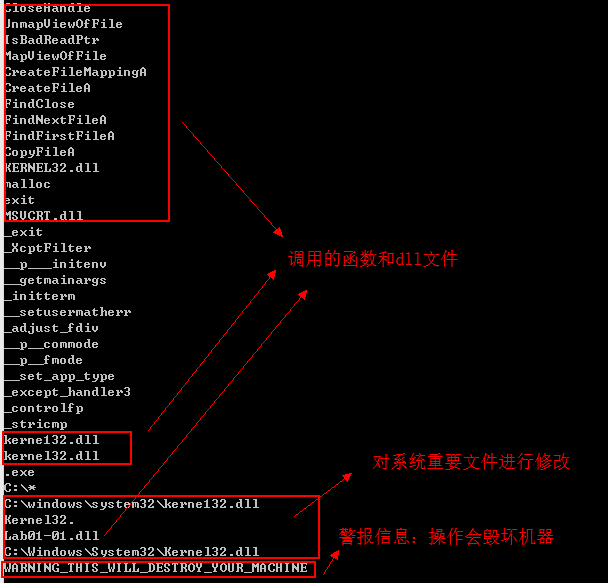

使用strings工具进行字符串收集

-

使用PEexplorer查看编译时间

-

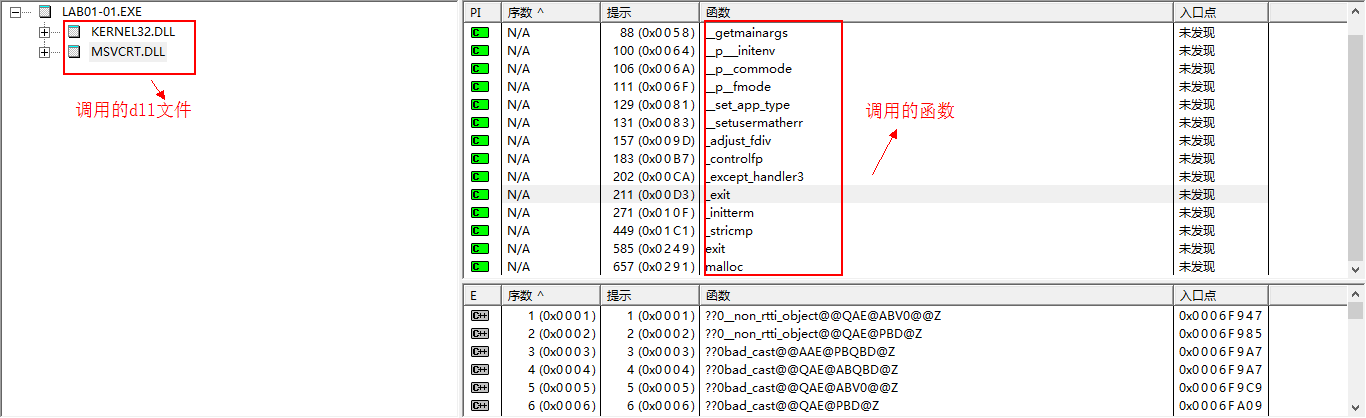

使用dependency walker查看其调用的dll及函数

-

使用PEbrowser查看其汇编指令及程序结构。可看出其调用的dll文件以及函数,并可查看其指令地址