20155311《网络对抗》信息搜集与漏洞扫描

实验过程

信息搜集

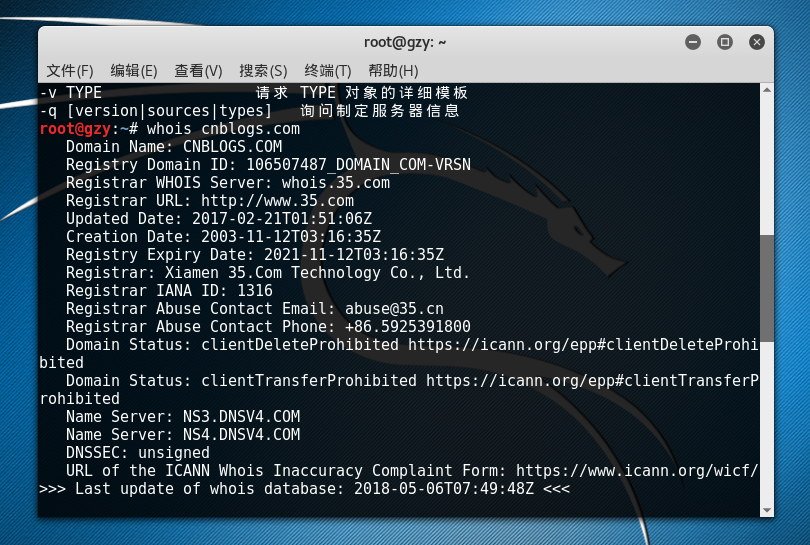

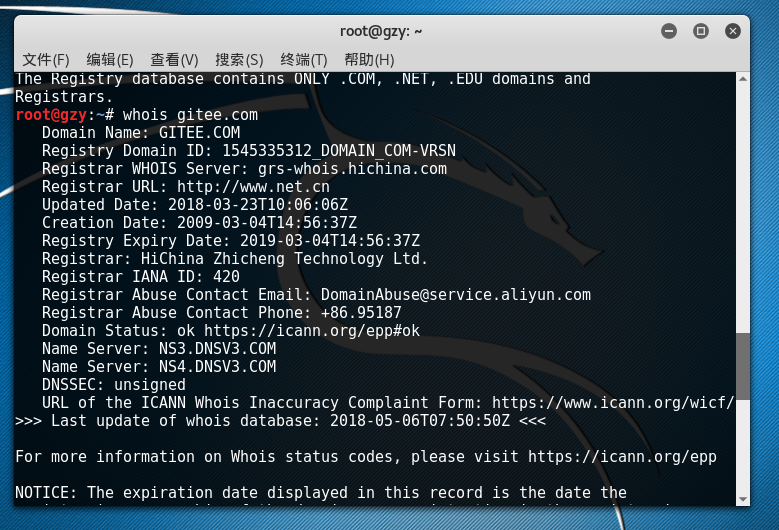

- whois

在kali终端输入whois 网址,查看注册的公司、服务、注册省份、传真、电话等信息。

下面这个同理

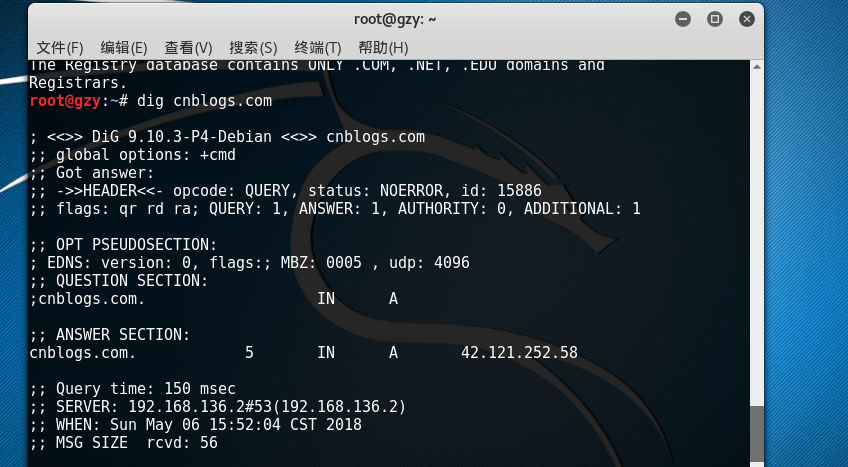

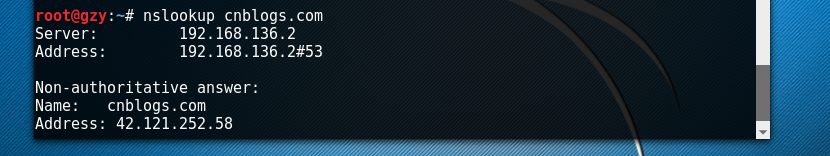

- dig或nslookup

在kali终端输入dig 网址或nslookup 网址,可以查看到网址对应的IP地址。

- Tracert路由探测

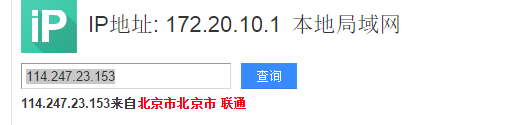

Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置。

在我的主机Windows 10下输入Tracert IP地址会显示出几个走过的ip。

在网络上可以查询这些IP对应的路由或地理位置。

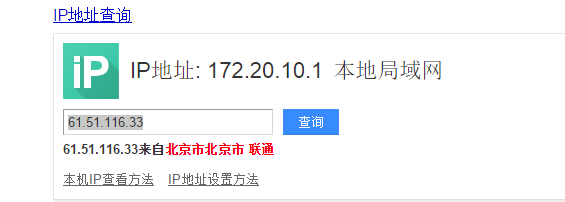

但是在Kali下输入traceroute IP地址就只有一个网关

自己了解后感觉原因是,虚拟机网络traceroute返回的消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向将消息路由传递回来。

- 搜索引擎查询

在百度的搜索栏里输入filetype:xls 关键字 site:edu.cn可以搜索到包括关键字在内的具有xls格式文件的网址。

-

nmap扫描

-

在Kali终端下输入nmap -sn IP地址扫描存活主机,既可以扫描某一台主机,也可以扫描一整个网段的主机,我扫描了包含我的Win 10主机以及xp虚拟机在内的一整个网段,得到了如下结果:

扫描到了我的win 10主机和vm 虚拟机win xp

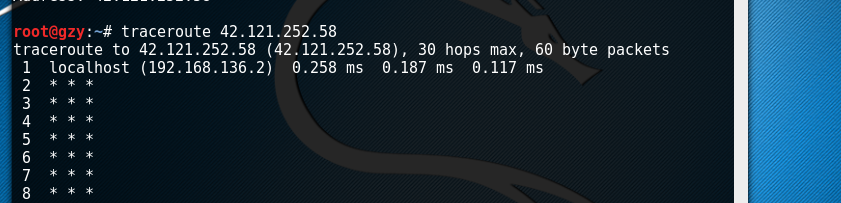

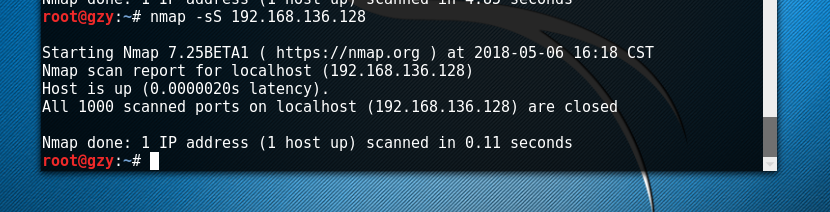

- 在Kali终端下输入nmap -sS IP地址可以扫描目标主机开放的tcp端口,-sS表示属于tcp syn扫描。

分别扫描了虚拟机xp系统和主机win 10系统,发现了不同的tcp端口的状态和提供的服务

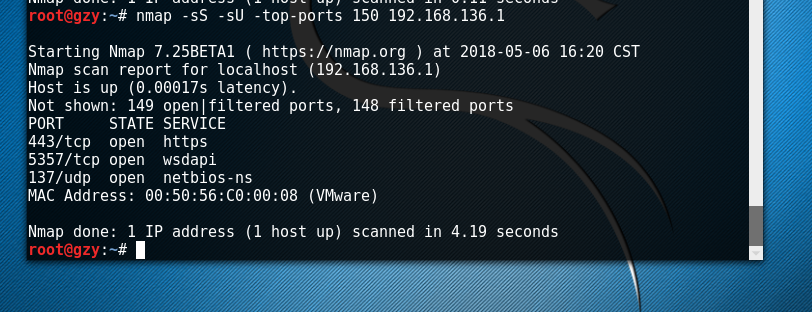

- 在Kali终端下输入nmap -sS -sU -top-ports 150 IP地址,-sU表示扫描UDP端口,-top-ports 150表示分别扫描tcp和udp最有可能开放的150个端口。

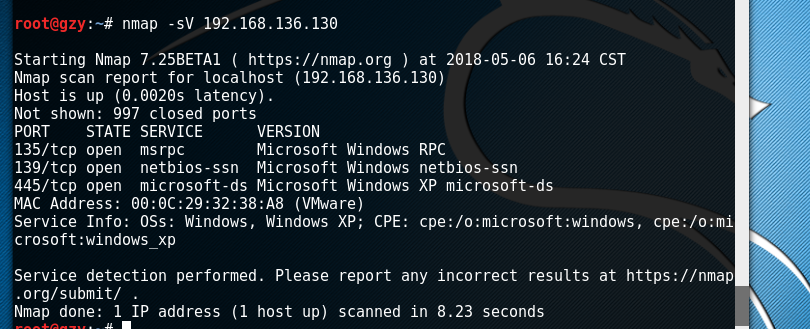

- 在Kali终端下输入nmap -sV IP地址检测目标主机的服务版本。

可以看出来win 10的主机和win xp虚拟机的服务版本有很大区别,可以由此推测使用的系统以及系统版本

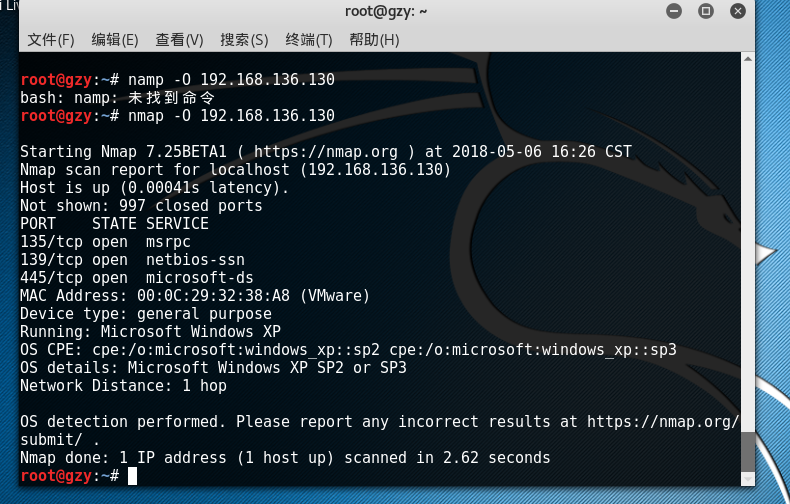

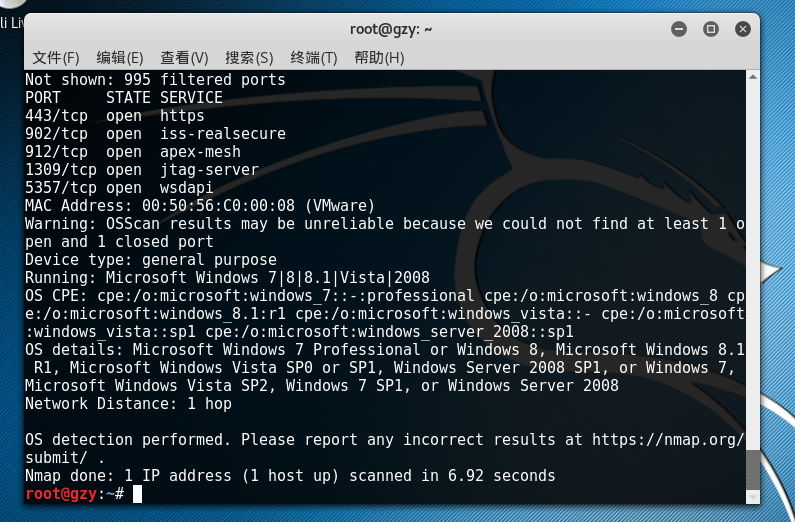

- 在Kali终端下输入nmap -O IP地址检测目标主机的操作系统。

win xp的操作系统很好被扫描出来

win 10 就没那么容易了

漏洞扫描

- openvas配置(重新启用老师曾给的kali虚拟机)

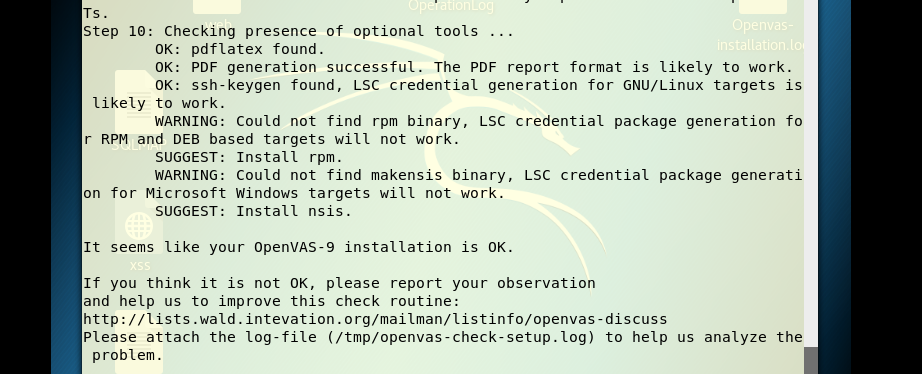

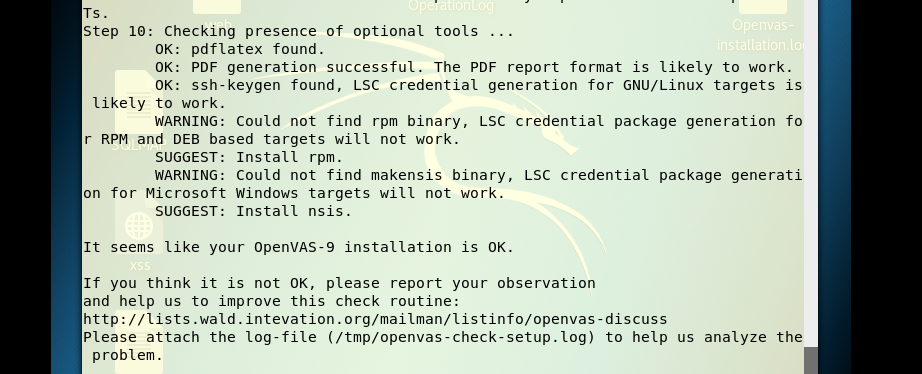

在Kali中输入openvas-check-setup来查看openvas的安装状态:

查看发现有一个错误:

我们可以根据提示输入命令解决错误

openvas-check-setup

openvasmd --migrate

openvas-manage-certs -a

openvas-manage-certs -a -f

openvasmd

openvas-check-setup

再次输入openvas-check-setup命令,可以看到openvas安装成功。

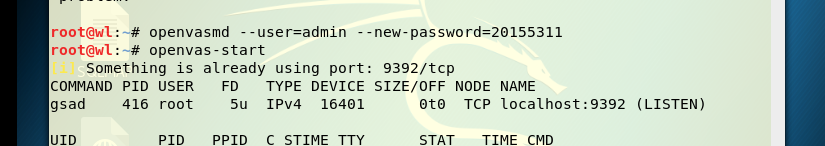

输入openvasmd --user=admin --new-password=20155305命令添加用户账号和密码。

输入openvas-start开启openvas。会自动跳转到网页https://127.0.0.1:9392

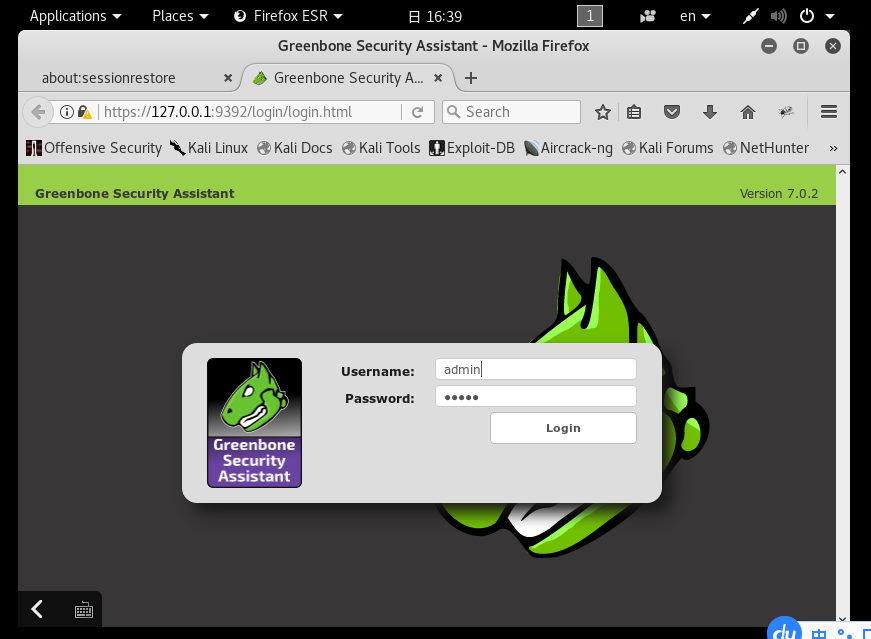

第一次打开该主页时提示该链接不安全之类的错误,需要打开Advanced,点击左下角,将https://127.0.0.1:9392设置为可信任的站点,即可正常打开。

- 扫描目标主机

登录界面中已经自动显示了我们刚刚添加的账号,输入密码,点击login跳转到有很多扫描任务的界面。

在扫描菜单下选择Tasks,可以看到如下结果

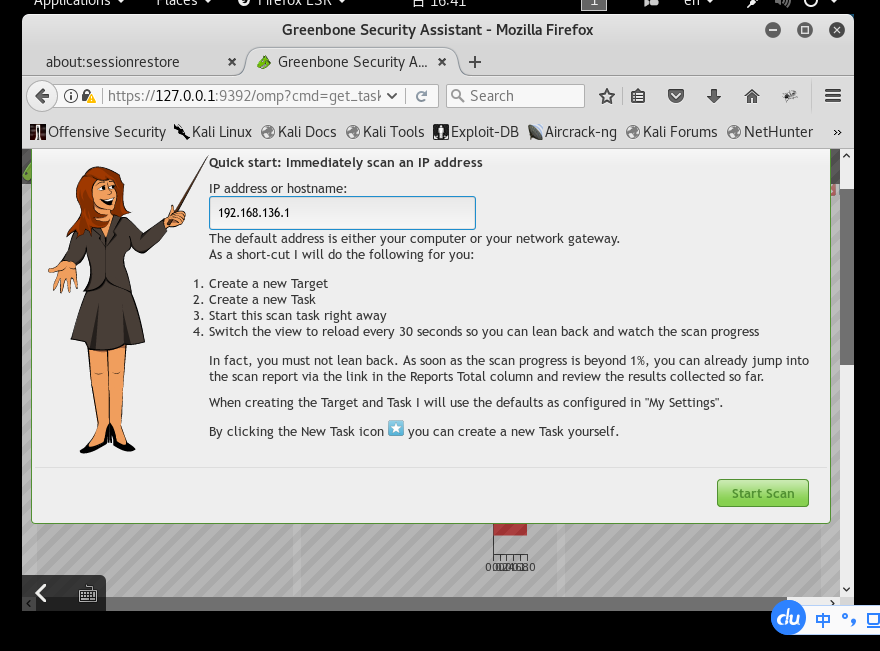

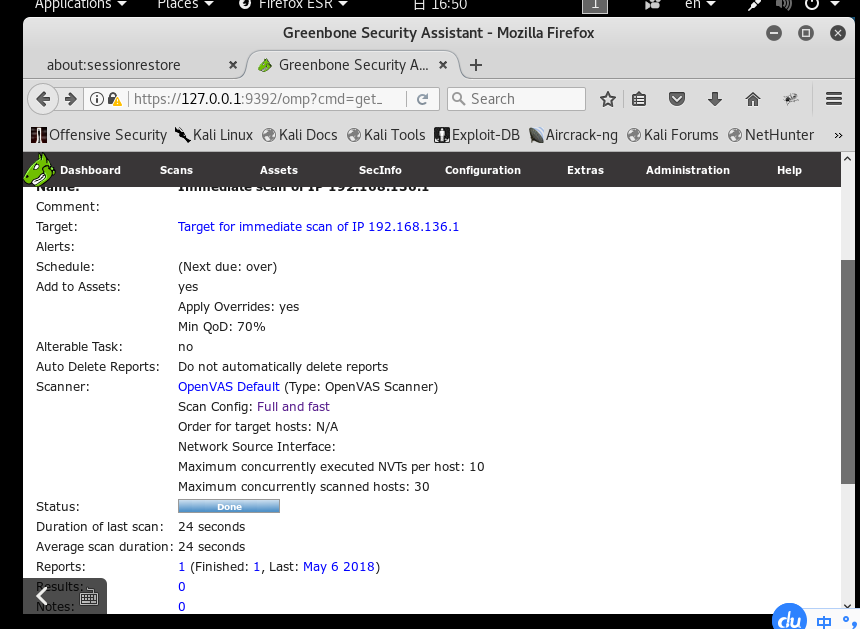

在Wizard(一个紫色图标)菜单下选择task wizard,在扫描栏中输入目标主机的IP,开始扫描目标主机。

首先查看我的win 10主机扫描完成后是中等

这个时候我们点进我们的扫描结果打开result

可以查看到扫描出来目标主机的一个高级漏洞。并且可以看到所有漏洞的相关端口(这个高级漏洞的端口是general/tcp)

点击漏洞名可以看到漏洞的具体信息。

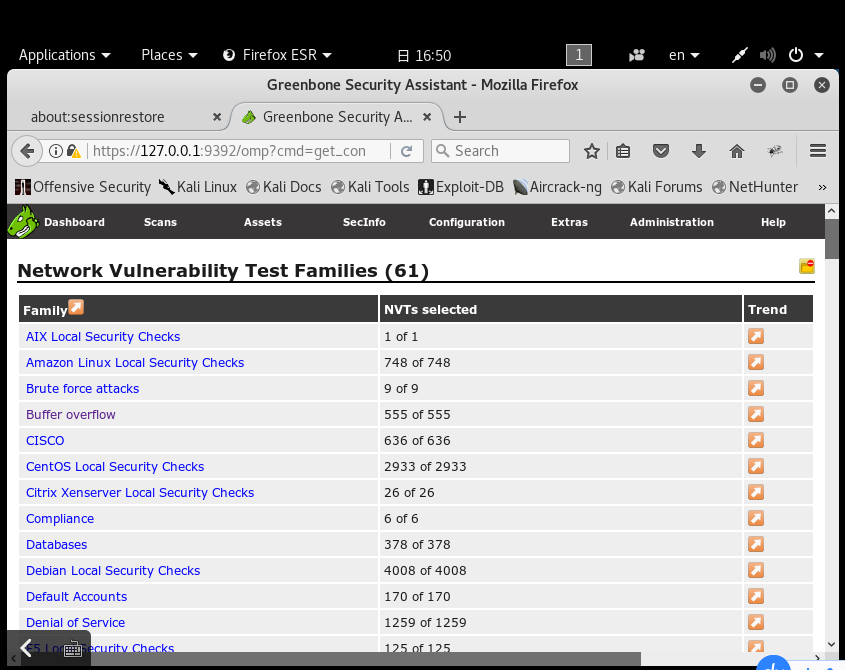

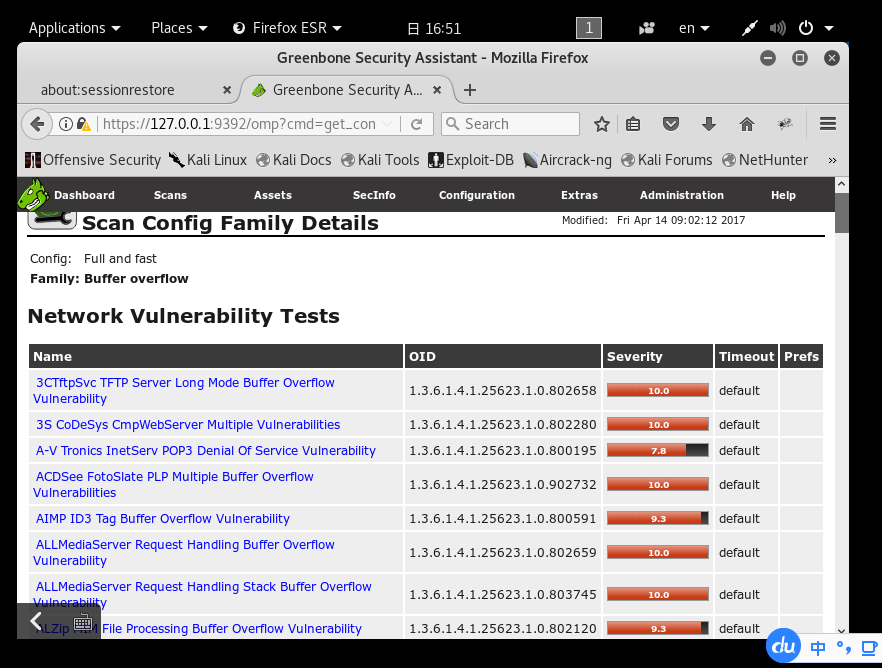

或者在进入目标机扫描信息的时候点击full and fast可以查看

这个时候对于我的win10主机的漏洞就比较好奇了

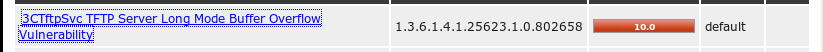

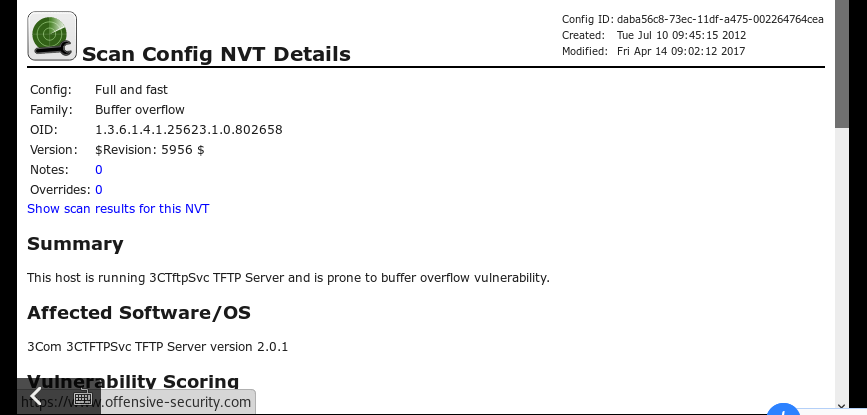

找到了一个漏洞叫 3CTftpSvc TFTP Server Long Mode Buffer Overflow Vulnerability等级10

- 关闭openvas。

实验体会

通过此次实验,使得我对信息的收集手段、方式、方法等有了一定的理解和掌握,其实形象点说就是“人肉”ip和计算机的各种信息,正所谓知己知彼,百战不殆,只有了解对手才能”对症下药“。另外也让我们清晰的感受到网络信息时代无隐私,我们随便连个网,自己的位置、信息都会暴露,当然科学技术本无善恶好坏,就看我们如何对其进行规范和使用。