一、龙脉GMTools的使用

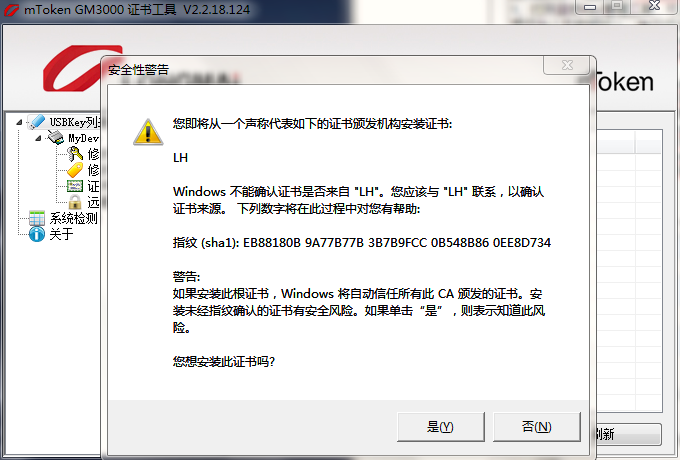

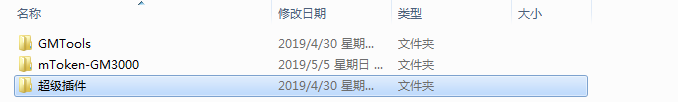

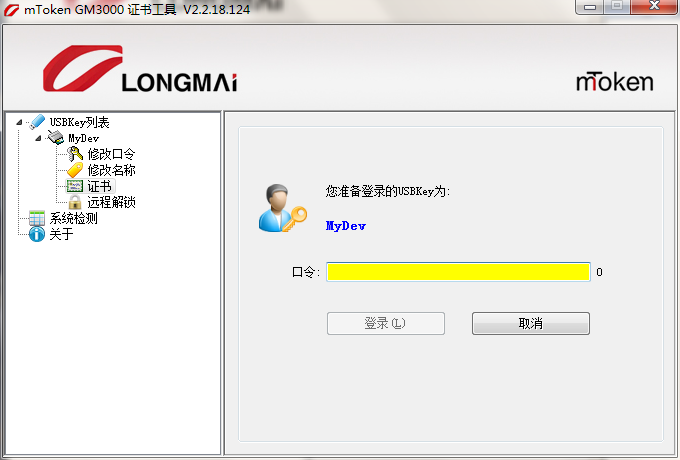

###1、产品介绍 mToken GM3000 国密身份认证锁是龙脉科技自主研发设计支持国密算法、完全遵照国家密码管理局颁布的《智能IC卡及智能密码钥匙密码应用接口规范》要求设计的USB Key,采用国产高性能智能卡芯片,内置SSF33、SM1、SM2、SM3、SM4等国产算法,支持高速数据国密算法加解密,提供CSP以及PKCS11和国密接口,完全符合国家密码管理局关于“密钥不落地”的技术规范要求,是电子政务、电子军务、CA厂商首选的USB Key产品。 ###2、软件安装及其使用 将压缩包解压后得到三个文件夹分别为GMTools、mToken-GM3000、超级插件,如下所示:  ####(1)GMTools 进入GMTools文件找到mTokenGMAdmin.exe,双击进入国密Key管理工具,如下图所示:  双击应用进行登录:  登录成功后,点击创建容器:  容器创建成功后,等待下一指令。 ####(2)mToken-GM3000 进入mToken-GM3000 > setup > GM3000_Setup.exe进行安装,得到软件mToken GM3000证书工具,点击证书进行登录:  输入密码后得到如下界面:

(3)超级插件

进入超级插件 > mPlugin_V4.4_B20190418 > setup,双击mPlugin_Setup.exe进行安装。

软件基本安装完成,下一步进行证书生成,证书生成后我们就可以将证书导入到key中,详见第三块内容。

二、Gmssl下证书的生成

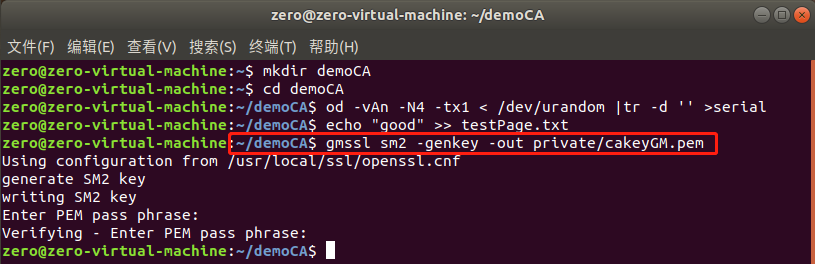

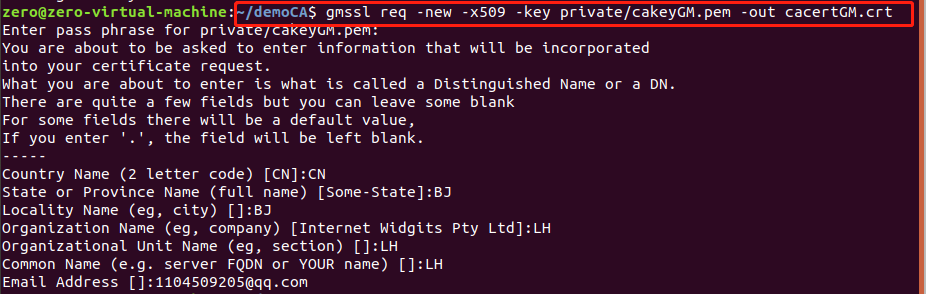

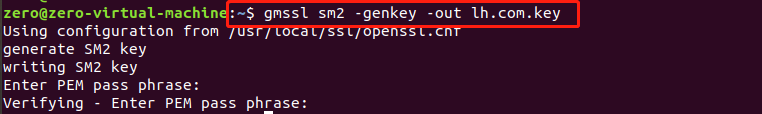

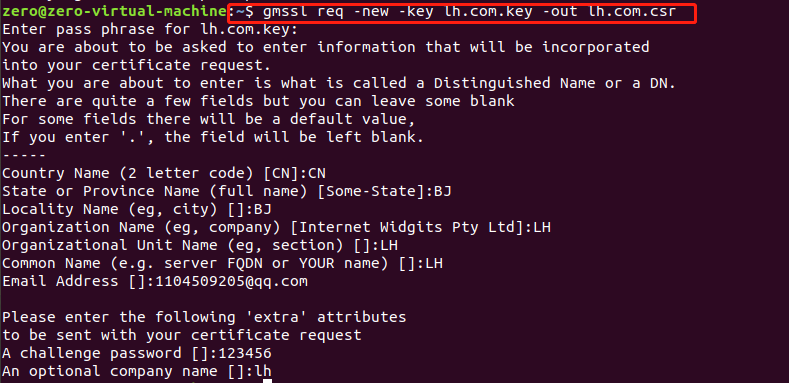

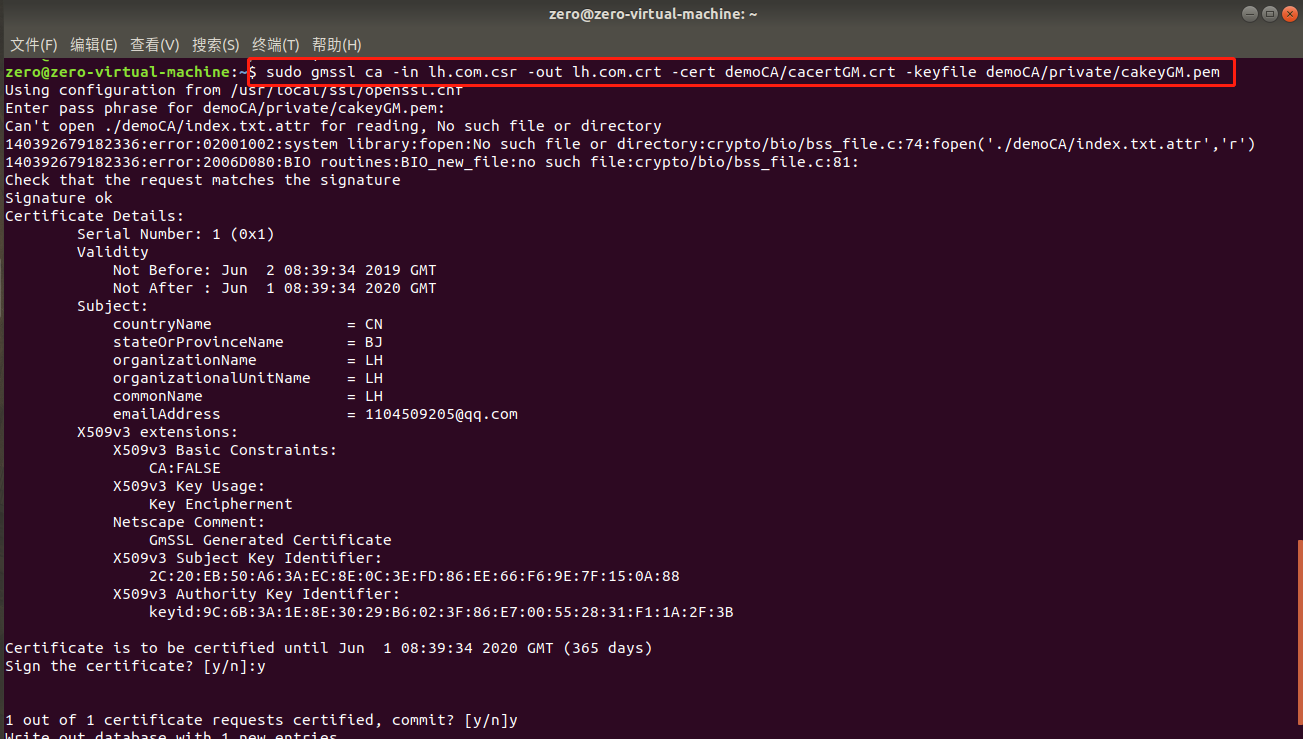

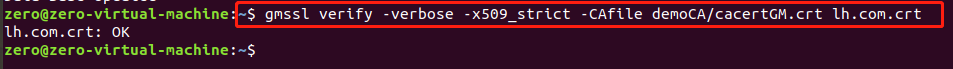

证书的生成在Linux系统下进行,需要提前装好GmSSL的环境 ###1、生成SM2密钥对 主要命令:gmssl sm2 -genkey -out private/cakeyGM.pem 前期命令截图如下:  ###2.生成SM2自签名证书 命令:gmssl req -new -x509 -key private/cakeyGM.pem -out cacertGM.crt  ###3.生成SM2用户密钥对 命令:gmssl sm2 -genkey -out lh.com.key  ###4.生成证书请求csr 命令:gmssl req -new -key lh.com.key -out lh.com.csr  ###5.用CA进行签名 命令:sudo gmssl ca -in lh.com.csr -out lh.com.crt -cert demoCA/cacertGM.crt -keyfile demoCA/private/cakeyGM.pem  ###6.验证签名 命令:gmssl verify -verbose -x509_strict -CAfile demoCA/cacertGM.crt lh.com.crt

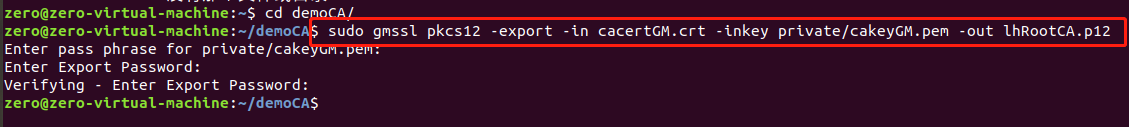

7.生成证书文件

命令:sudo gmssl pkcs12 -export -in cacertGM.crt -inkey private/cakeyGM.pem -out lhRootCA.p12

三、导入证书

前面两个模块已经分别就软件安装、初步使用和证书生成做了详细介绍,目前我们已经得到从linux系统中导出的证书文件,如下图:

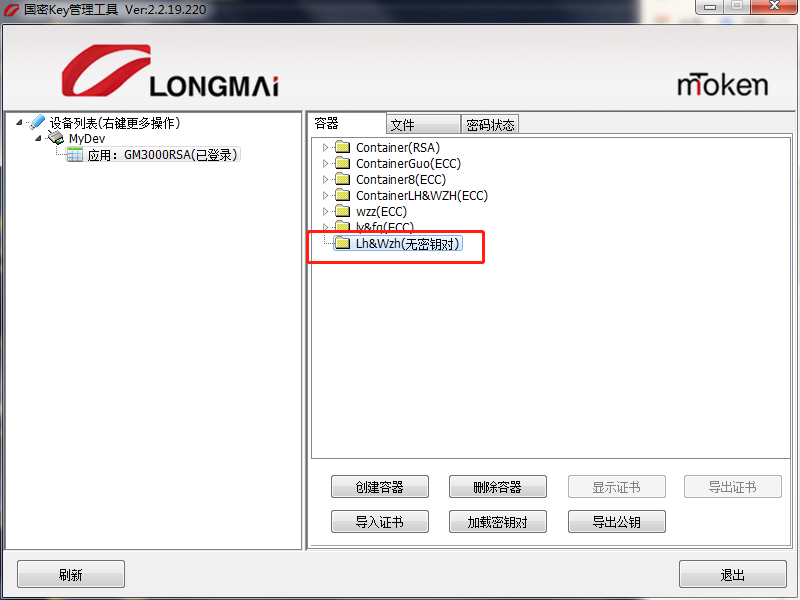

1、打开国密Key管理工具,可以看到我们第一步已经创建好的容器Lh&Wzh,当前显示为(无密钥对),表示还没导入证书:

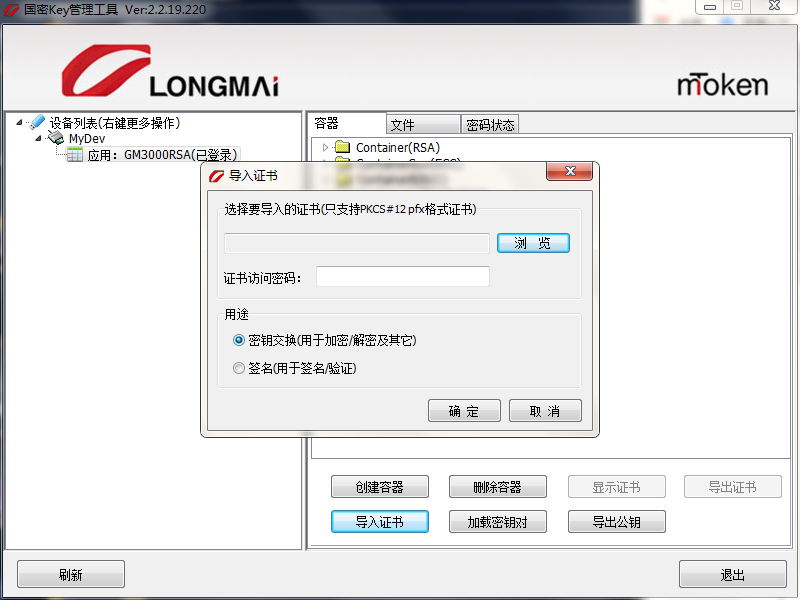

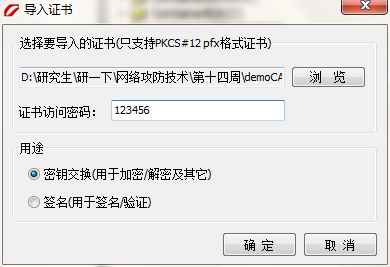

2、导入证书:

3.选择正确格式的证书,输入密码:

4.下次再插入key时,可见如下界面,表示证书导入成功。