5月12日晚, WannaCry 蠕虫病毒在全球大肆爆发。据BBC、CNN等媒体报道,恶意攻击者利用 NSA(美国国家安全局)泄露的 Windows 0day 利用工具对99个国家实施了超过75000次攻击。

什么是比特币勒索蠕虫病毒?

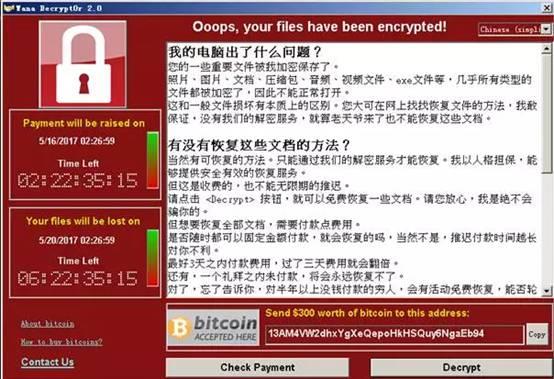

这次攻击的始作俑者是一款名为“WannaCry”(中文名:想哭)的勒索病毒,带有加密功能,它利用 Windows 在 445 端口的安全漏洞潜入电脑并对多种文件类型加密并添加后缀(.onion)使用户无法打开,用户电脑存在文档被加密的情况,攻击者称需支付比特币解锁,如下图(图片来自互联网):

事件影响:国内高校网络系统沦为感染重灾区

这次 WannaCry 的攻击,被感染的机器有六个小时的时间缴付大约 300 美元的赎金,随后每隔几小时赎金上涨一次。英国 NHS(National Health Service)系统中超过 1/3 的机构目前已受到攻击,这些机构已经取消了所有的门诊预约并劝告可能的情况下尽量避免急诊。

受到攻击的还包括西班牙的电讯公司 Telefónica、俄国内政部、 FedEx 等等。

国内高校网络系统沦为感染重灾区。据有关机构统计,目前国内每天有数万台机器遭到该蠕虫病毒袭击,被黑的大四学生毕业论文被加密导致无法打开且被勒索赎金。如下为全球受影响地区分布图(图片来自互联网):

腾讯云安全专家直播解答网友疑问

昨天,腾讯云安全专家张祖优还做客腾讯新闻,通过直播互动的方式,为网友们解释了此次比特币勒索蠕虫病毒的相关信息,并逐一回答了网友们关心的安全问题,给出了应对的具体措施。

直播回看如下:http://video-10012769.file.myqcloud.com/%E2%80%9C%E5%8B%92%E7%B4%A2%E7%97%85%E6%AF%92%E2%80%9D%E7%88%86%E5%8F%91%E8%85%BE%E8%AE%AF%E4%BA%91%E4%B8%93%E5%AE%B6%E6%95%99%E4%BD%A0%E6%9D%A5%E9%98%B2%E8%8C%83.mp4

腾讯云安全团队紧急为云上用户排查、提供修复建议

此外,腾讯云安全团队 5 月 13 日凌晨为云上用户紧急排查,连夜进行了分析,针对受害用户的主机的病毒和木马样本进行了提取、特征比对和入侵原因分析,发现大量受害主机可能是由于没有及时安装 Windows 更新补丁导致被攻击者入侵,从而使系统迅速感染病毒、 数据被加密,对此,腾讯云安全团队提供了如下应对方案:

腾讯云用户修复建议:

当前已受影响的用户,建议对未被加密的重要数据进行备份,并开展重装工作;

对于采用非腾讯云官方 Windows 镜像的用户,建议采取如下措施进行缓解:

-

在安全组策略中,检查您名下所有 Windows 云主机是否已关闭 137、 139、 445 服务端口的对外访问,建议禁止外部访问此类高危端口,详细修复可参考如下链接:

http://bbs.qcloud.com/thread-28531-1-1.html; -

目前微软官网发布的补丁已经修复了可导致该蠕虫病毒被传染的漏洞,建议用户及时安装 Windows 最新版本补丁(包含此次受影响的 MS17-010 补丁),避免成为勒索蠕虫的受害者;

-

目前腾讯云官网提供的 Windows 镜像已经在4月20日全网更新完成,默认已安装最新补丁,并不受此次“比特币勒索蠕虫病毒”影响,请您放心使用。

温馨提醒

此次比特币勒索蠕虫病毒在互联网上的传播范围极广,影响范围巨大,建议针对您的重要业务系统立即进行数据备份,针对重要 Windows 系统安装补丁并制作系统镜像,以做好灾难应急恢复工作。