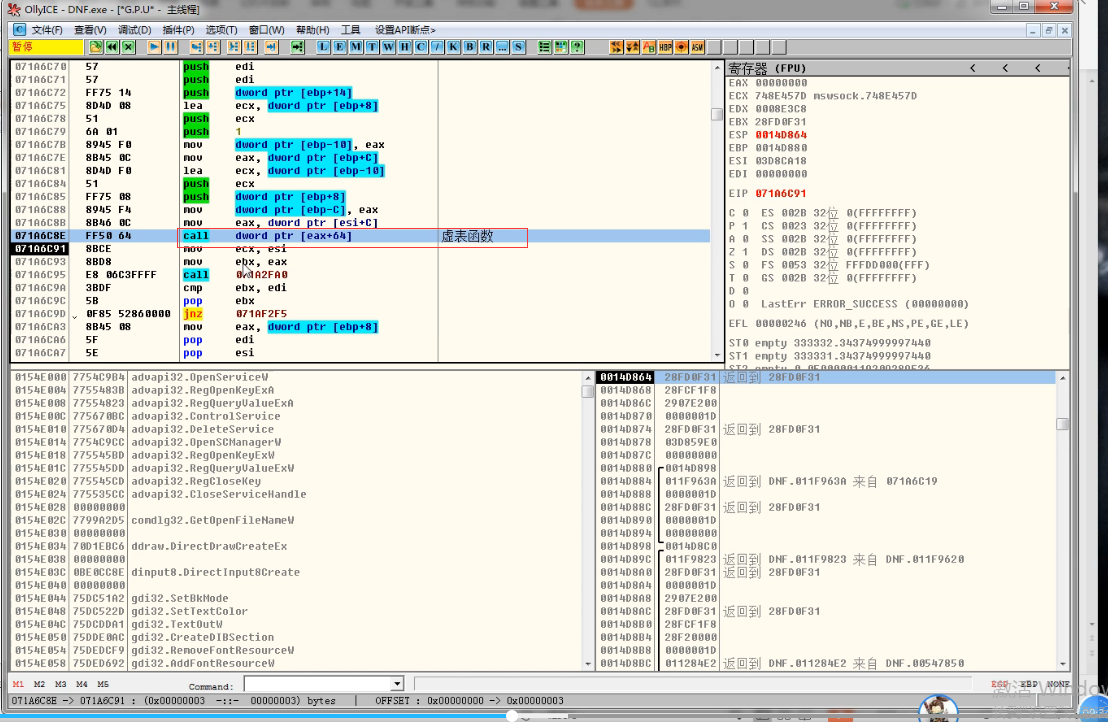

下图是win7虚表函数

下图是我自己WIN10 虚表函数执行位置

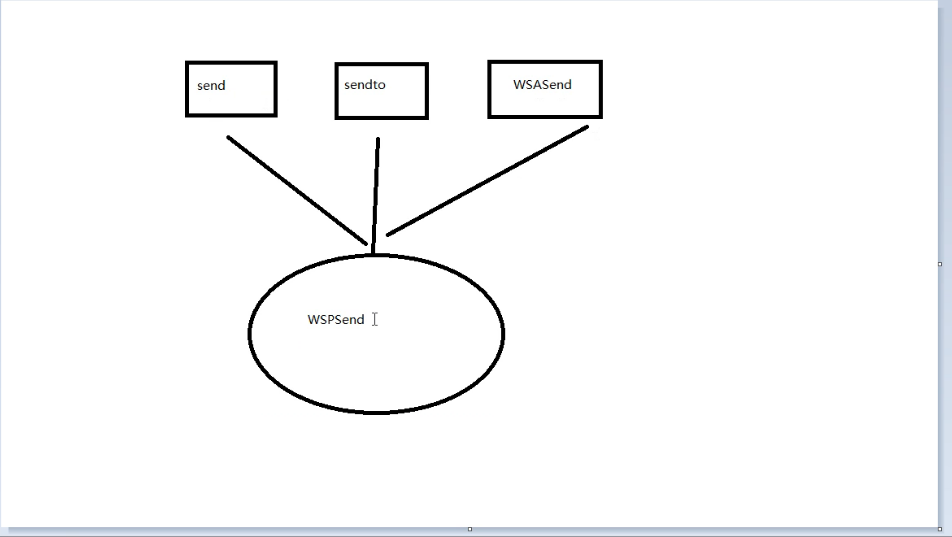

调用个虚表函数

格式1:

call 寄存器+64

格式2(分步模式):

mov 寄存器,寄存器+64

call 寄存器

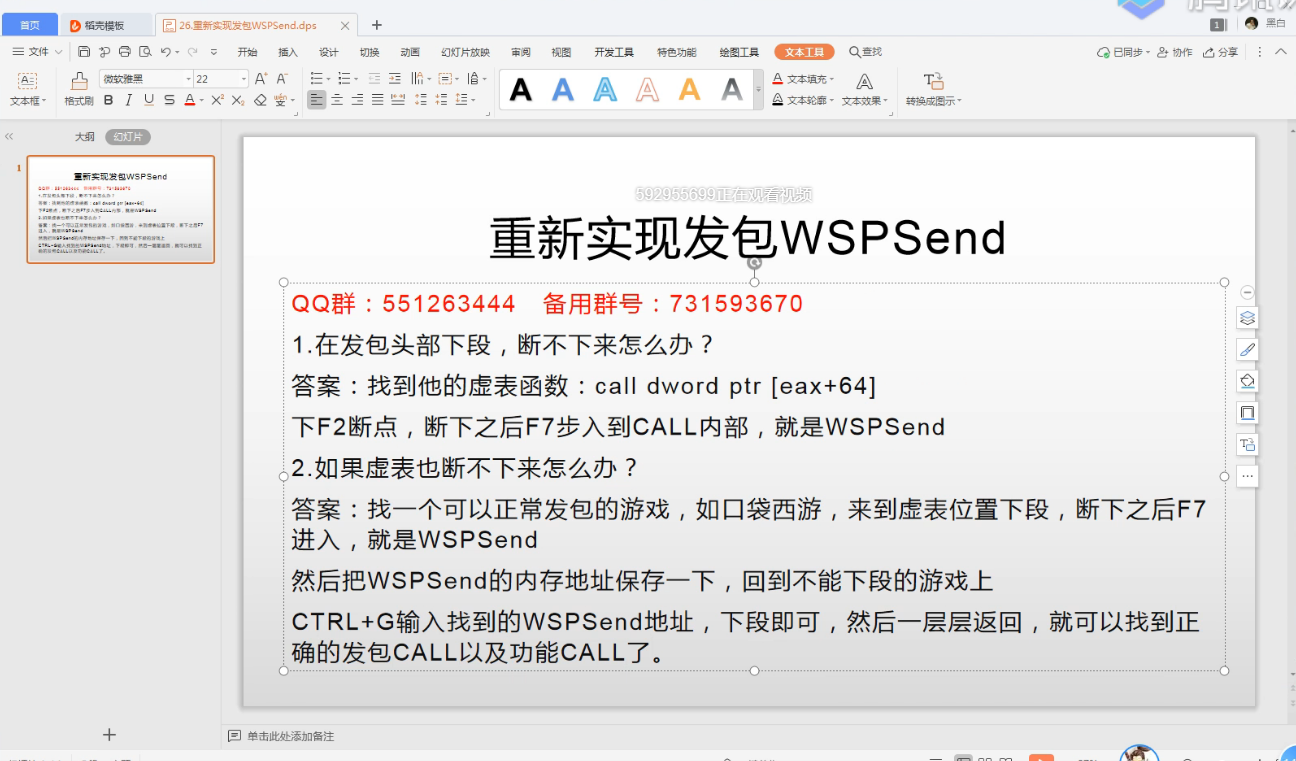

要调试的游戏 虚表函数也无法断点,找个可以虚表断点的游戏,进入调用虚表函数call 找到第一行的地址(73F9E0A0),然后CTRL+3F9E0A0 输入 73F9E0A0 ,F2下断点

pb send 找到发包call,然后找虚表函数

找到虚表函数:

757F5911 8B76 64 mov esi, dword ptr [esi+64]

757F5932 FFD6 call esi

757F5932 F7步入调试:

73F9E0A0 6A 3C push 3C

73F9E0A2 68 9016FB73 push 73FB1690

73F9E0A7 E8 A4D3FEFF call 73F8B450

发包call

01128520 8B0D E4B6AE01 mov ecx, dword ptr [1AEB6E4]

01128526 E8 95110D00 call 011F96C0 ; 发包CALL

0112852B 8B0D E4B6AE01 mov ecx, dword ptr [1AEB6E4]