Xshell

它是一款终端模拟软件,由NetSarang公司出品,支持SSH1、SSH2和Windows系统中Telnet协议。

简介

卡巴斯基实验室在8月7日发现Xshell软件中的nssock2.dll文件存在恶意代码,会创建恶意的进程,向一个域名发送DNS请求(详见技术分析),盗取主机的信息,包括用于连接服务器的账号密码等,但据NetSarang论坛工作人员描述,保存的用户名密码不受影响。

NetSarang公司已经发布官方公告,可尽快升级至最新版本

影响版本

Xshell Build 5.0.1322

Xshell Build 5.0.1325

Xmanager Enterprise 5.0 Build 1232

Xmanager 5.0 Build 1045

Xftp 5.0 Build 1218

Xftp 5.0 Build 1221

Xlpd 5.0 Build 1220

Build 1220目前最新版本为Xshell 5 Build 1326,官方已经修复了该问题

危害

用户通过Xshell连接目标机器,黑客一旦获取其账号密码,很有可能直接对登陆服务器,执行任意操作,对用户、企业造成不可估量的损失。

步骤1:个人应急响应与修复

针对个人用户,可用如下三个方法检测是否存在后门:

(一) 查看DNS域名请求记录信息

注:因平台云虚拟化限制,此步骤仅做了解

可以使用如下命令查找是否请求了服务器:

ipconfig/displaydns //显示DNS客户解析器缓存

如图,在红框如果出现nylalobghyhirgh.com,ribotqtonut.com 字样的,就说明Xshell版本存在后门。

通过DGA算法,每个月通过特定算法生成一个新的控制域名,目前部分已经被作者注册。

ribotqtonut.com(2017年7月)

nylalobghyhirgh.com(2017年8月)

jkvmdmjyfcvkf.com(2017年9月)

bafyvoruzgjitwr.com(2017年10月)

xmponmzmxkxkh.com(2017年11月)

tczafklirkl.com(2017年12月)

vmvahedczyrml.com(2018年1月)

ryfmzcpuxyf.com(2018年2月)

notyraxqrctmnir.com(2018年3月)

fadojcfipgh.com(2018年4月)

...

这些奇怪的域名是什么?为什么记录中出现了上述域名,就存在后门?

这是因为nssock2.dll中的恶意代码会对域名发起一个请求,并且该域名还会向多个超长域名做渗出,域名采用了DGA生成算法,通过DNS解析时,向攻击者的服务器传输敏感数据,达到盗取用户Xshell数据的目的。

DGA(域名生成算法)是一种利用随机字符来生成域名,从而用来逃避域名黑名单检测的技术手段。

攻击者7月使用的域名ribotqtonut.com存在多个子域名,且曾于7月24日至26日将该域名的NS解析服务地址分别指向:

-

ns1. ribotqtonut.com -

ns2.ribotqtonut.com -

ns3.ribotqtonut.com -

ns5.ribotqtonut.com

这些子域名分别指向209.105.242.187和108.60.212.78两个IP地址

因此只要记录中出现了这些域名或IP,账号密码就极有可能已被攻击者盗取。

(二)查看Xshell版本号

打开软件,点击帮助菜单栏下的关于 。

可以看到版本号,如果在影响版本范围内,则说明有后门

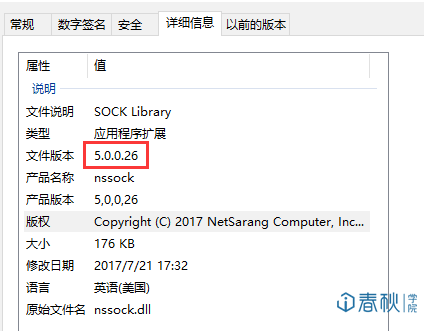

(三)查看DLL文件版本号

查看目录:C:Program FilesNetSarangXshell 5

ssock.dll文件,如果其版本为5.0.0.26 ,则说明存在后门

(四)校验DLL文件MD5值

双击打开桌面的MD5校验exe程序,直接将需要校验的文件(C:Program FilesNetSarangXshell 5

ssock.dll)拖拽进去即可,如图:

(五)使用脚本应急修复

用户可使用如下命令保存在bat文件,通过双击执行,会将如下信息写入到Hosts文件(windowssystem32driversetchosts)中,可将攻击者的域名解析到本地,从而达到屏蔽这些域名的目的。

(注:实验环境中已将脚本添加至Xshell后门修复个人版.bat中)

@echo off

echo.

:backup_start

echo 正在向hosts文件写入数据……

cd windowssystem32driversetc

echo 127.0.0.0 *.ribotqtonut.com >> hosts

echo 127.0.0.0 *.nylalobghyhirgh.com >> hosts

echo 127.0.0.0 *.jkvmdmjyfcvkf.com >> hosts

echo 127.0.0.0 *.bafyvoruzgjitwr.com >> hosts

echo 127.0.0.0 *.xmponmzmxkxkh.com >> hosts

echo 127.0.0.0 *.tczafklirkl.com >> hosts

echo 127.0.0.0 *.vmvahedczyrml.com >> hosts

echo 127.0.0.0 *.ryfmzcpuxyf.com >> hosts

echo 127.0.0.0 *.notyraxqrctmnir.com >> hosts

echo 127.0.0.0 *.fadojcfipgh.com >> hosts

echo 127.0.0.0 *.notped.com >> hosts

echo 127.0.0.0 *.dnsgogle.com >> hosts

echo 完成!

echo 按任意键退出

pause

(六)升级软件版本

用户也可以将软件升级至最新的版本,首先卸载当前版本软件,并使用安全软件进行全盘查杀,下载最新版本,之后修改原来的密码即可。

官方已经发布了无后门的新版本,在实际环境中访问如下地址下载:

https://www.netsarang.com/download/main.html

下载完成之后务必对nssock.dll文件进行MD5校验,确保与官方MD5值一致:

MD5: a15d3ca207b914a5eedb765035ba2950

SHA1: a73ea08c2bc2326fdb1c5de3488f1004b7b38249

步骤2:企业应急响应

注:因虚拟化限制,无法在平台模拟企业环境,此步骤请在实际环境中自测

该软件会收集用户信息,通过DNS协议传走。可以通过该后门每个月的DGA算法,可以推算出其后几个月的用于信息传输的恶意域名:

存在后门的XShell等程序会在启动时发起大量请求DNS域名请求,并根据使用者系统时间生成不同的请求链接,其中 7月的相关域名为ribotqtonut.com,而8月的相关域名为nylalobghyhirgh.com。

(一)行为管理限制恶意DNS请求

运维人员可在路由上对出去的流量进行行为控制,将上述域名屏蔽即可。

127.0.0.0 *.ribotqtonut.com

127.0.0.0 *.nylalobghyhirgh.com

127.0.0.0 *.jkvmdmjyfcvkf.com

127.0.0.0 *.bafyvoruzgjitwr.com

127.0.0.0 *.xmponmzmxkxkh.com

127.0.0.0 *.tczafklirkl.com

127.0.0.0 *.vmvahedczyrml.com

127.0.0.0 *.ryfmzcpuxyf.com

127.0.0.0 *.notyraxqrctmnir.com

127.0.0.0 *.fadojcfipgh.com

127.0.0.0 *.notped.com

127.0.0.0 *.dnsgogle.com

(二) 升级软件版本

官方已经发布了无后门的新版本,访问如下地址下载:

https://www.netsarang.com/download/main.html

下载完成之后务必对MD5进行校验,确保与官方MD5值一致:

MD5: a15d3ca207b914a5eedb765035ba2950

SHA1: a73ea08c2bc2326fdb1c5de3488f1004b7b38249

企业中若存在域环境,运维在发送安全预警后,可通过域控批量升级主机软件版本。

总结

本实验分别给个人用户与企业用户提供了紧急响应的方案,使用上述方法进行修复后的操作系统,基本可以避免此次事件带来的损失。