提示:本实验仅用于学习参考,不可用作其他用途!

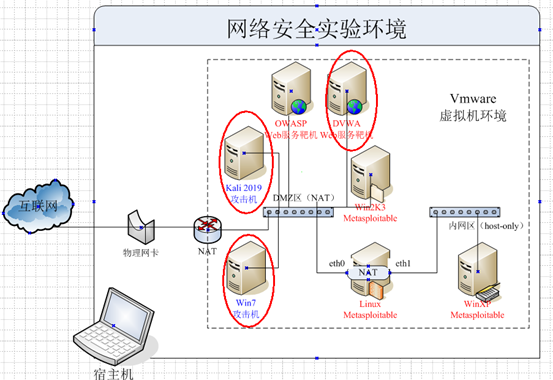

实验环境要求:

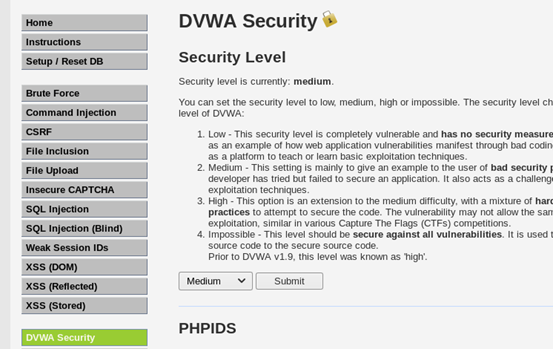

总体目标:基于centos7搭建dvwa web服务靶机,使用主机上的浏览器和kali虚拟机作为攻击机。使用kali中的burpsuite暴力破解网站密码;使用主机上的浏览器攻击dvwa上的命令注入、文件包含、文件上传漏洞。

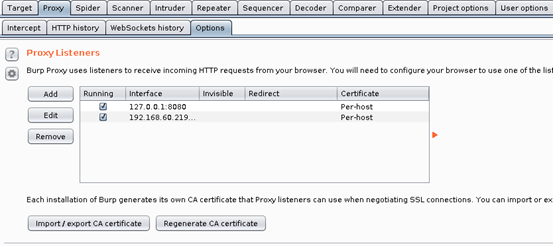

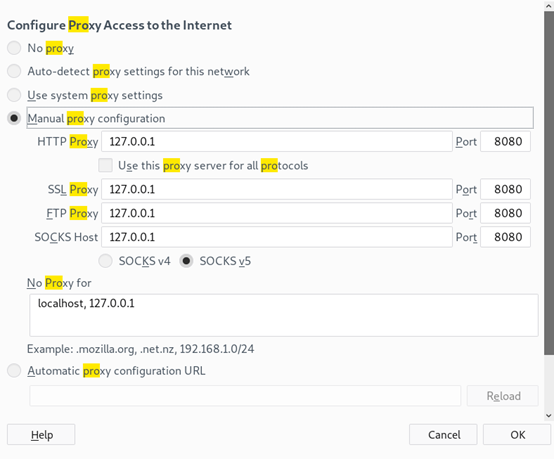

任务一、在kali使用burpsuite破解网站密码

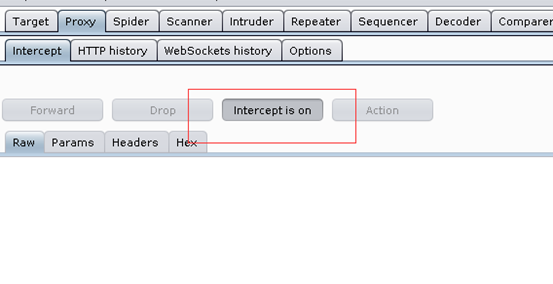

- 在kali中启动burpsuite并查看代理设置

- 在kali中启动浏览器并设置代理服务器

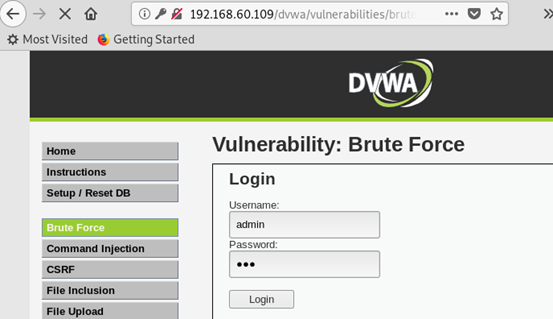

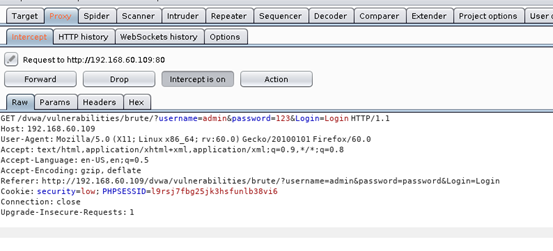

- 浏览器访问dvwa,使用burpsuite截获登录数据包

输入用户名密码登录,获取页面信息。

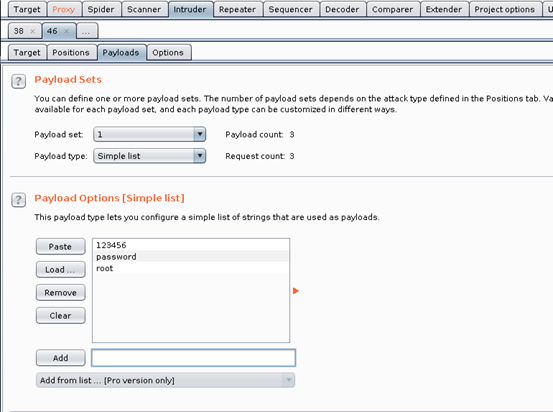

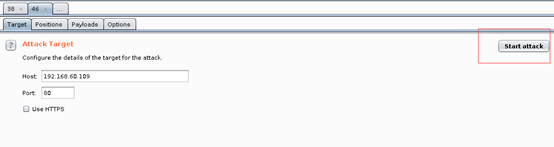

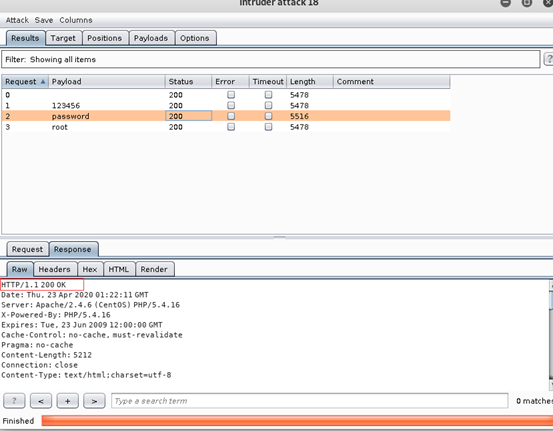

- 使用burpsuite配置有效载荷并攻击

任务二、在主机使用浏览器攻击dvwa的命令注入漏洞

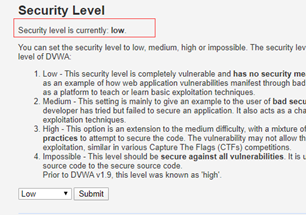

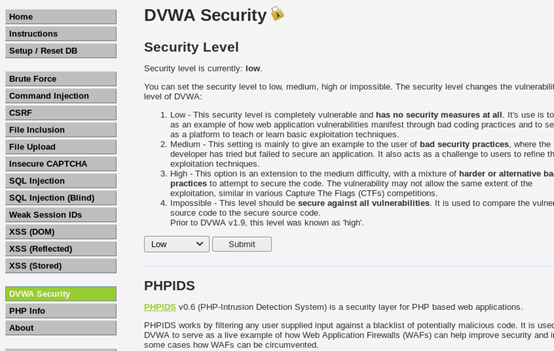

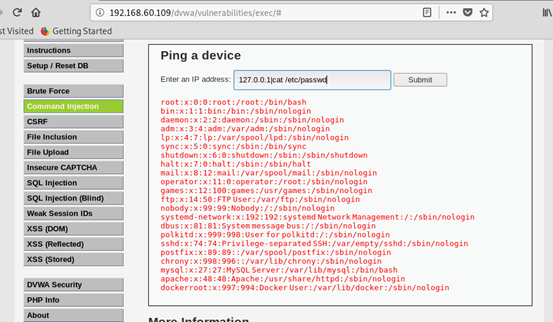

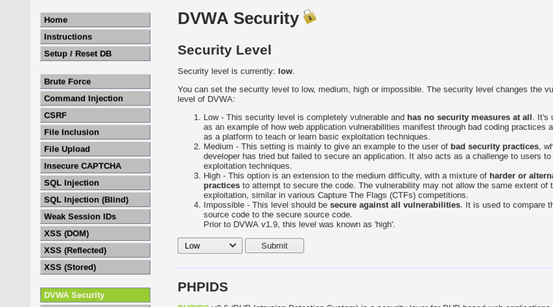

- 配置dvwa为low级别,显示/etc/passwd

- 配置dvwa为Medium级别,显示/etc/passwd

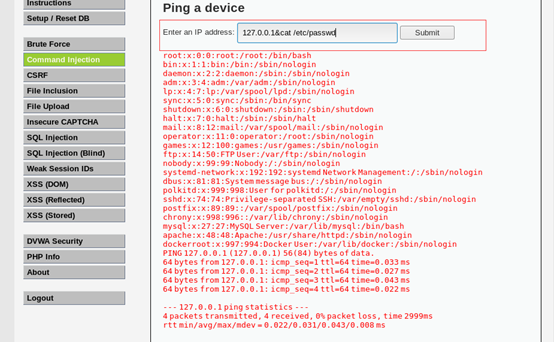

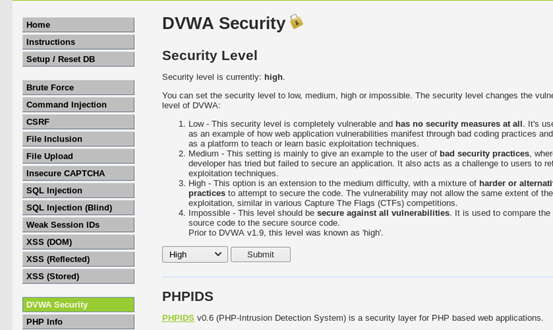

- 配置dvwa为High级别,显示/etc/passwd

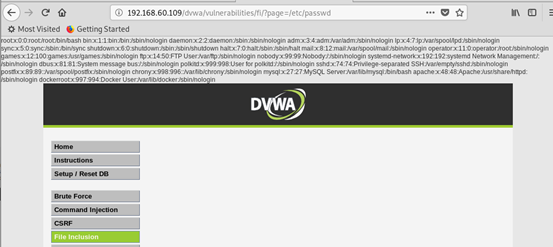

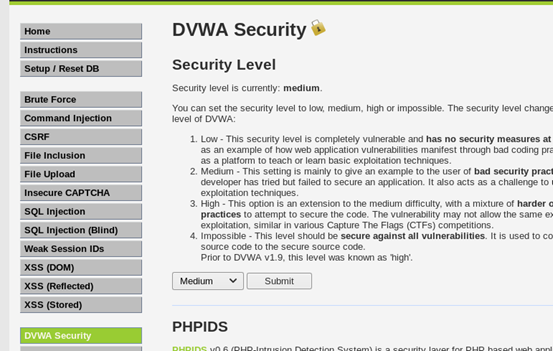

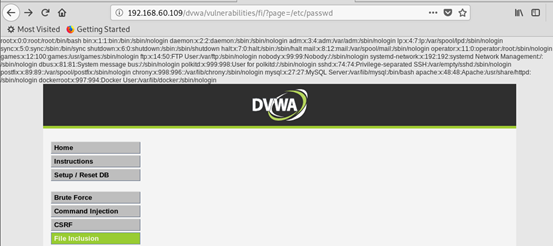

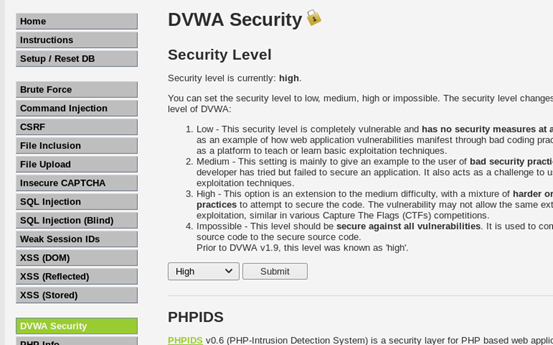

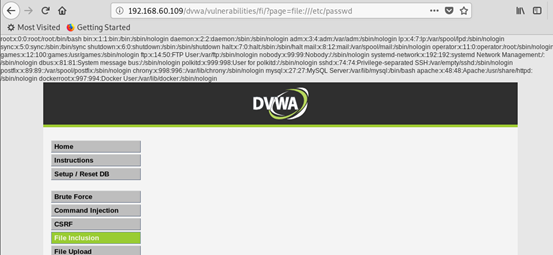

任务三、在主机使用浏览器攻击dvwa的文件包含漏洞

- 配置dvwa为low级别,显示/etc/passwd

- 配置dvwa为Medium级别,显示/etc/passwd

- 配置dvwa为High级别,显示/etc/passwd

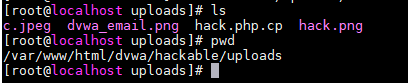

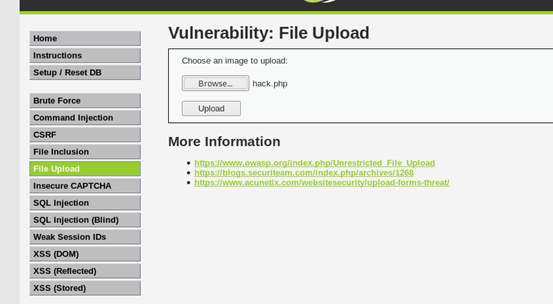

任务四、攻击dvwa的文件上传漏洞

- 配置dvwa为low级别,在主机使用浏览器上传php一句话木马hack.php到dvwa

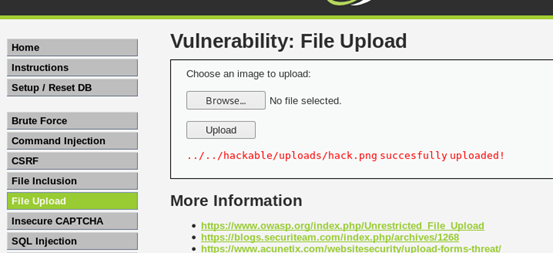

- 配置dvwa为Medium级别,在kali使用BP抓包修改文件名,上传hack.php到dvwa

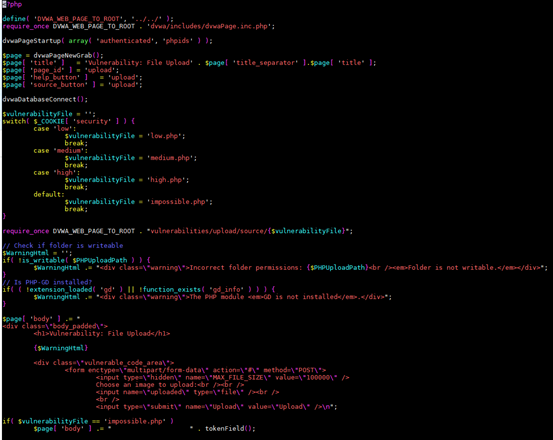

3.1配置dvwa为High级别,查看文件上传漏洞代码

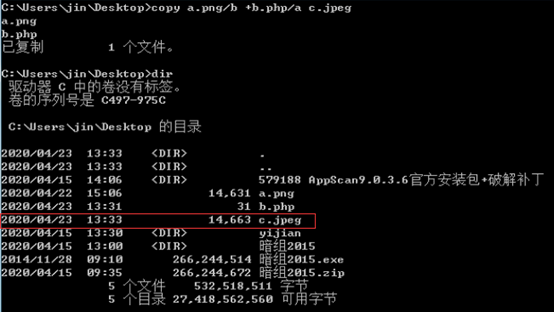

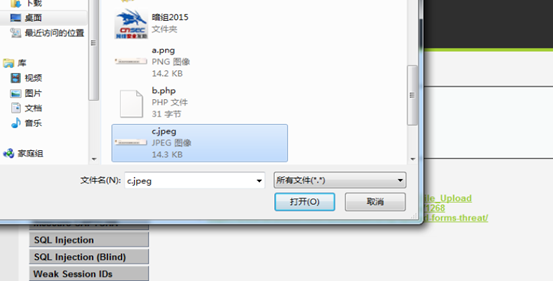

3.2在win7合成hack.jpeg并上传到dvwa

3.3在win7使用中国菜刀连接到dvwa