墨者SQL注入—MYSQL数据库实战环境

实践步骤

1、 决断注入点

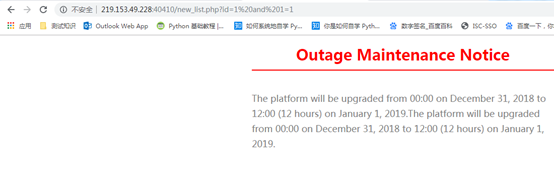

输入单引号,提示错误信息:

输入and 1=1 返回页面正常:

输入 and 1=2 返回正常

输入-1,返回异常:

2、 带入sqlmap查询信息

查询数据库版本信息(宽字节注入这个步骤比较重要)

输入命令:

查询结果:提示没有找到注入点,提示为宽字节注入。

3、 查询数据库名称

输入命令:宽字节注入可以用sqlmap指定脚本。

查询结果:查询到数据库中存在5个数据库

4、 查询我们需要的用户名和密码表在哪个数据库中

输入命令:继续使用带入脚本命令,后面跟数据库,跟表 ,这里默认猜测为表

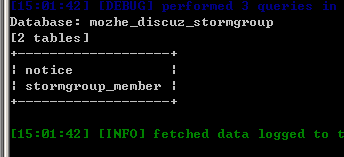

查询结果:

5、 查询我们需要的字段在哪个表中

输入命令:继续使用脚本,后面在跟字段

查询结果:在member表中有3个字段,我们需要的就在name,password字段中。

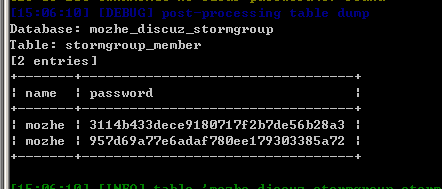

6、 查询字段内容

输入命令:我们只爆破用户名和密码字段,其它跟据需要。

查询结果:不知道为什么有两个密码,我们分别在百度查询MD5得到密码,分别登录。

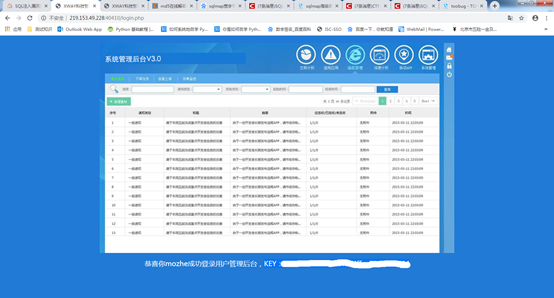

7、 登录拿key