ARP 欺骗:

一种中间人攻击,攻击者通过毒化受害者的 ARP 缓存,将网关的 MAC 替换成攻击者的 MAC ,于是攻击者的主机实际上就充当了受害主机的网关,

之后攻击者就可以截获受害者发出和接到的数据包,从中获取账号密码、银行卡信息等,也可以实现断网操作。

注:我们可以通过在终端输入 arp -a 来查询 ARP 缓存,为了防治 ARP 欺骗,

可以通过 arp -s IP MAC 绑定 IP 和 MAC 生成静态 ARP 表项

实验环境:

1、虚拟机 A,使用 kali linux(攻击者)

2、本地主机 B,win10

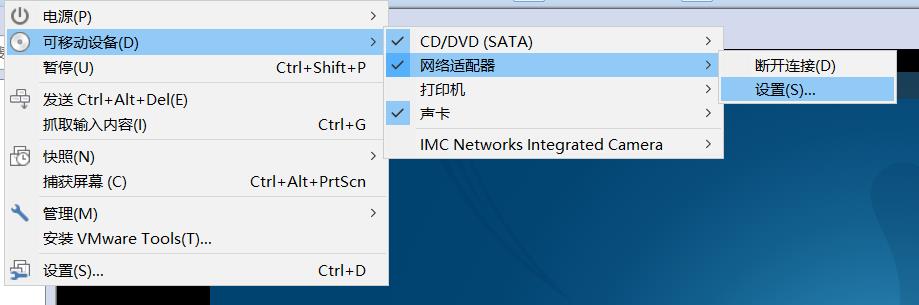

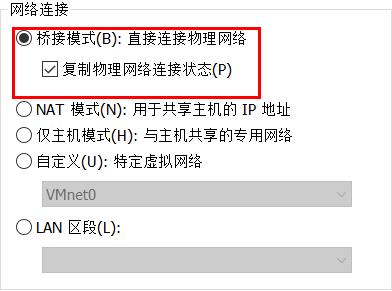

3、A 和 B 处于同一局域网,这里的虚拟机需要以桥接的方式进行连接!!!

桥接和 NAT 的区别:

1、桥接和 NAT 都是虚拟机的一种通讯模式,都需要一块网卡,但在桥接模式下虚拟机和主机在同一网段,

而 NAT 模式下虚拟机和主机不在同一网段

2、桥接网络相当于虚拟机和主机接在同一交换机上,同时上网,虚拟机对物理机的 CPU 和网络的直接影响较小,但安全性较低

3、NAT 相当于虚拟机通过物理机连接网络,此时物理机相当于一个路由器,虚拟机等同于申请到一个上网名额,

对物理机的 CPU 和网络的直接影响较大,但安全性较高

实验步骤:

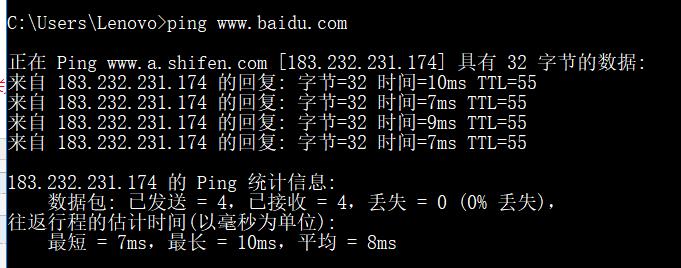

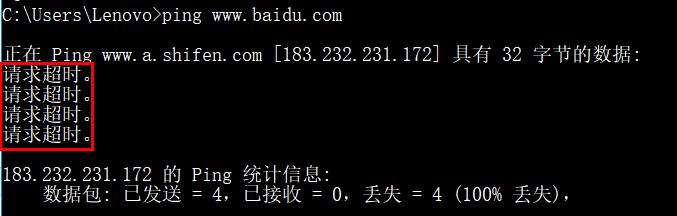

1、在主机 B 里使用 ping 命令检查网络

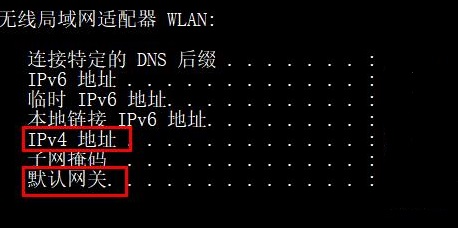

2、在主机 B 的终端输入 ipconfig 查询主机 B 的 IP 地址

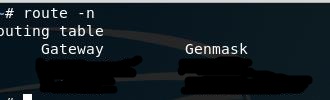

3、在 kali 的终端里输入命令 route -n 查询当前局域网网关

4、在 kali 的终端里输入命令 arpspoof -i eth0 -t B的IP 当前局域网网关(-i 指定接口,-t 指定目标)

5、保持操作 4,回到主机 B,在终端里使用 ping 命令检查网络

注:kali 里使用 route -n 或 ip route show 等查询 Gateway(网关),需要在 kali 里面终止 ARP 欺骗才能使主机正常上网