前言:

该工具集成了各种大牛的工具,比如子域名发现,目录扫描,nmap端口扫描,c段地址查询,端口指纹,以及waf查询

00X1:

安装不推荐git安装,首先直接githup脱下来:git clone https://github.com/TideSec/FuzzScanner

安装requirements.txt依赖: pip install -r requirements.txt

安装ruby环境,运行whatweb

安装nmap 实现端口扫描 麻烦

00x2:

所以该工具作者体谅了我们这些脚本小子的热切的内心直接上了docker镜像

git clone https://github.com/TideSec/FuzzScanner

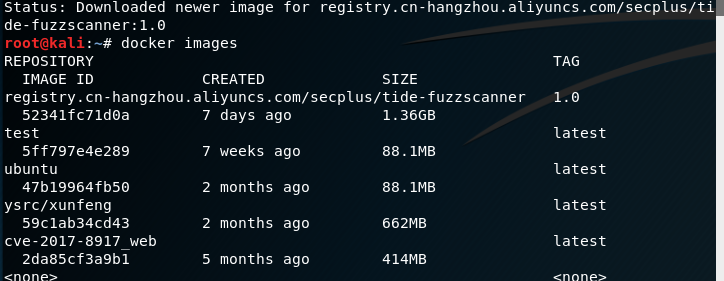

docker images

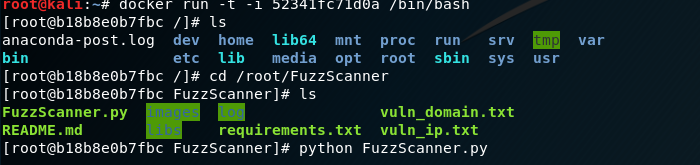

进入docker:docker run -t -i tacid /bin/bash

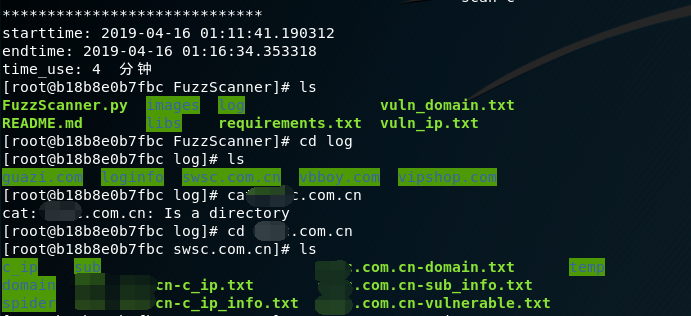

执行fuzzscan执行结果:

具体参数参考如下:

python FuzzScanner.py -hc target.com --> domain && web finger && Dir scan && C scan 设置单个目标网站,子域名枚举 && web指纹识别 && 目录枚举 && C段扫描

python FuzzScanner.py -Hc vuln_domains.txt --> domain && web finger && Dir scan && C scan 从文件读取单个或多个目标网站,子域名枚举 && web指纹识别 && 目录枚举 && C段扫描

python FuzzScanner.py -hca target.com --> domain && web finger && Dir scan && C scan && C allport 设置单个目标网站,子域名枚举 && web指纹识别 && 目录枚举 && C段全端口扫描

python FuzzScanner.py -Hca vuln_domains.txt --> domain && web finger && Dir scan && C scan && C allport 从文件读取单个或多个目标网站,子域名枚举 && web指纹识别 && 目录枚举 && C段全端口扫描

python FuzzScanner.py -h target.com --> domain && web finger && Dir scan 设置单个目标网站,子域名枚举 && web指纹识别 && 目录枚举

python FuzzScanner.py -H vuln_domains.txt --> domain && web finger && Dir scan 从文件读取单个或多个目标网站,子域名枚举 && web指纹识别 && 目录枚举

python FuzzScanner.py -c 192.168.1.1 --> C scan 设置单个IP,进行C段地址探测

python FuzzScanner.py -cd 192.168.1.1 --> C scan && Dir scan 设置单个IP,进行C段地址探测并对web服务进行目录枚举

python FuzzScanner.py -C vuln_ip.txt --> C scan 从文件读取单个或多个目标IP地址,进行C段地址探测 p

ython FuzzScanner.py -Cd vuln_ip.txt --> C scan && Dir scan 从文件读取单个或多个目标IP地址,进行C段地址探测并对web服务进行目录枚举

python FuzzScanner.py -ca 192.168.1.1 --> C scan && C allport 设置单个IP,进行C段地址探测和全端口扫描

python FuzzScanner.py -Ca vuln_ip.txt --> C scan && C allport 从文件读取单个或多个目标IP地址,进行C段地址探测和全端口扫描

from:

https://www.freebuf.com/sectool/200344.html