答案格式:CTF{} 解题链接: http://ctf5.shiyanbar.com/misc/1000.exe

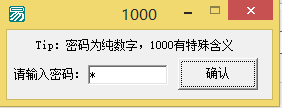

将文件下载下来,打开:

发现输入1没有反应,输入2,弹出来一个框:

去指定目录下看,发现确实有一个flag.txt文件,打开看:G00dTh1sIske

发现应该是少了个y,小写的y 不行,试了试大写的成功了。

笔记:

metasploit工具计算在返回地址前面缓冲区的真正长度。填写EIP的值和缓冲区的长度。 root@bt:/pentest/exploits/framesorks/tools# ./pattern_offset.rb 0x356b4234 5000 1094 root@bt:/pentest/exploits/frameworks/tools#