最近对于系统使用Appscan扫描出中危漏洞“启用不安全的HTTP方法,找了很多修复方法都不能达到效果。

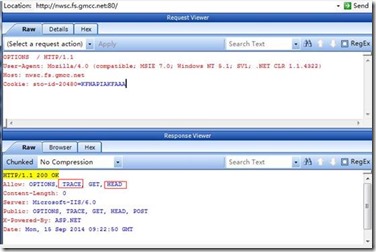

漏洞截图:

漏洞描述:

|

危险级别 |

||

|

影响页面 |

整个WEB页面。 |

|

|

简短描述 |

管理员在服务器安全配置上的疏忽,导致服务器上启用了不安全的HTTP方法。 |

|

|

详细描述 |

不安全的HTTP方法主要有PUT/DELETE/MOVE/COPY/TRACE,通过此类扩展方法,可能上传文件到服务器或删除服务器上的文件。 |

|

|

修补建议 |

禁止不必要的 HTTP 方法(动词TRACE)。 |

|

|

存在页面 |

整站 |

修复建议方案:

1、禁用WebDAV功能(IIS)

2、使用URLSCAN禁用OPTIONS和其他HTTP方法

执行步骤:

IIS 在扩展功能中禁用webdev功能,此功能可禁止危险动作如:DELETE- SEARCH- COPY- MOVE- PROPFIND- PROPPATCH- MKCOL- LOCK- UNLOCK- PUT。

安装URLscan工具,下载地址:http://www.iis.net/downloads/microsoft/urlscan

安装完成后,配置文件在路径:

C:WINDOWSsystem32inetsrvurlscanUrlScan.ini

主要节点配置:

[options]

UseAllowVerbs=0 //禁用模式

[AllowVerbs] //禁用某些危险请求

DELETE

SEARCH

COPY

MOVE

PROPFIND

PROPPATCH

MKCOL

LOCK

UNLOCK

PUT

TRACE

上述配置中访问路径中包含中文字符则会异常,需修改节点:

AllowHighBitCharacters=1

说明:此选项设置为 0。如果将此选项设置为 0,则 URLScan 拒绝任何包含非 ASCII 字符的请求。这样可以防止某些类型的攻击,但同时可能也会禁止对某些合法文件的请求,如带有非英文名的文件。

配置文件修改完成,保存后重启iis,在cmd命令中输入:iisreset

重启完成,测试:

使用火狐插件 poster,选择options项,访问网站,即可看到打开页面异常。 至此修复完成。

此文章谨以此提供给还受Appscan扫描漏洞而找不到修复方案的同学们。