1.允许Traceroute探测

描述:本插件使用Traceroute探测来获取扫描器与远程主机之间的路由信息。攻击者也可以利用这些信息来了解目标网络的网络拓扑。

处理:

iptables -I INPUT -p icmp --icmp-type 11 -m comment --comment "deny traceroute" -j DROP

2.ICMP timestamp请求响应漏洞

描述:远程主机会回复ICMP_TIMESTAMP查询并返回它们系统的当前时间。 这可能允许攻击者攻击一些基于时间认证的协议。

处理:

iptables -I INPUT -p ICMP --icmp-type timestamp-request -m comment --comment "deny ICMP timestamp" -j DROP iptables -I INPUT -p ICMP --icmp-type timestamp-reply -m comment --comment "deny ICMP timestamp" -j DROP

3.探测到SSH服务器支持的算法

描述:本插件用来获取SSH服务器支持的算法列表

处理:无法处理。ssh协议协商过程就是服务端要返回其支持的算法列表。

4.SSH版本信息可被获取

描述:SSH服务允许远程攻击者获得ssh的具体信息,如版本号等等。这可能为攻击者发动进一步攻击提供帮助。

处理:无法处理。sshd_config中的Banner项只是ssh主机前输出的信息,源码处理机制就是telnet其端口就会返回版本信息。

5.OpenSSH CBC模式信息泄露漏洞(CVE-2008-5161)【原理扫描】

描述:OpenSSH是一种开放源码的SSH协议的实现,初始版本用于OpenBSD平台,现在已经被移植到多种Unix/Linux类操作系统下。

如果配置为CBC模式的话,OpenSSH没有正确地处理分组密码算法加密的SSH会话中所出现的错误,导致可能泄露密文中任意块最多32位纯文本。在以标准配置使用OpenSSH时,攻击者恢复32位纯文本的成功概率为2^{-18},此外另一种攻击变种恢复14位纯文本的成功概率为2^{-14}。

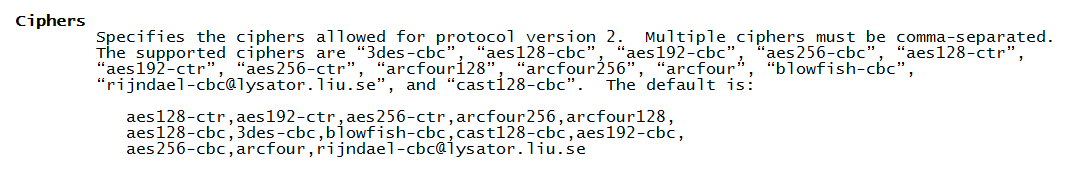

处理:使用man sshd_config查看Ciphers项可以看到sshd支持的算法(如下图所示)

处理办法是在sshd_config中配置Ciphers项,并去除所有包含cbc字眼的算法然后重启sshd即可。

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,arcfour256,arcfour128,arcfour