提示以上信息

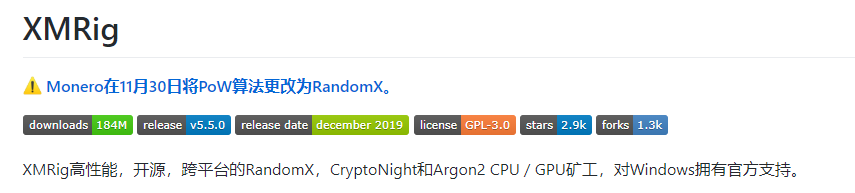

说是下载这个 https://github.com/xmrig/xmrig/releases/download/v5.5.0/xmrig-5.5.0-xenial-x64.tar.gz,这是个啥?

被挖矿了??服务器我一直都是维护的好好的

查找该名称相关的文件和进程,没有任何效果

# ps -aux|grep minerd

root 31803 0.0 0.0 14428 1092 pts/1 S+ 13:38 0:00 grep --color=auto minerd

查看Redis

# ps -aux|grep redis

redis 532 0.1 0.2 54208 4732 ? Ssl Jan06 6:06 /usr/local/bin/redis-server 127.0.0.1:6379

mysql 2954 0.0 0.1 37212 2864 ? Ssl Jan06 2:50 redis-server *:6379

mysql 3118 0.0 0.1 37212 2824 ? Ssl Jan06 2:51 redis-server *:6379

mysql 3132 0.0 0.1 37212 2744 ? Ssl Jan06 2:50 redis-server *:6379

我不是只开启了一个Redis 服务吗,并且是以redis用户执行的,其他三个怎么回事?

查看当前Redis开启状态,没错是只有一个

# systemctl status redis.service

● redis.service - Redis In-Memory Data Store

Loaded: loaded (/etc/systemd/system/redis.service; enabled; vendor preset: enabled)

Active: active (running) since Mon 2020-01-06 11:52:02 CST; 3 days ago

Main PID: 532 (redis-server)

Tasks: 4 (limit: 2325)

CGroup: /system.slice/redis.service

└─532 /usr/local/bin/redis-server 127.0.0.1:6379

停止Redis服务,进程还在

# systemctl stop redis.service

查找redis相关文件

# sudo find / -name redis

/usr/local/redis

/etc/redis

/var/lib/docker/overlay2/57f4066b3273cdb661f25711569d662d38431be0bb1b2842aa26245807094cc6/diff/usr/local/openresty/lualib/redis

/var/lib/redis

一行红色是怎么回事?

# ps -aux|grep redis

root 467 0.0 0.0 14428 1064 pts/1 S+ 13:46 0:00 grep --color=auto redis

mysql 32391 0.0 0.1 37212 3576 ? Ssl 13:40 0:00 redis-server *:6379

根据进程号PID查找启动程序的全路径 32391

cd /proc/32391/

root@manager1:/proc/32391# ls

attr cgroup comm cwd fd io map_files mountinfo net oom_adj pagemap projid_map schedstat smaps stat syscall timerslack_ns

autogroup clear_refs coredump_filter environ fdinfo limits maps mounts ns oom_score patch_state root sessionid smaps_rollup statm task uid_map

auxv cmdline cpuset exe gid_map loginuid mem mountstats numa_maps oom_score_adj personality sched setgroups stack status timers wchan

找到某进程启动路径的方法是

1、可以从ps命令中得到进程的PID,如 32391

2、进入/proc目录下以该PID命名的目录

3、输入ls -ail,结果中exe链接对应的就是可执行文件的全路经详细信息

现在我们执行第三步

:/proc/32391# ls -ail

total 0

2507903 dr-xr-xr-x 9 mysql docker 0 Jan 9 13:40 .

1 dr-xr-xr-x 120 root root 0 Jan 6 11:51 ..

2552919 dr-xr-xr-x 2 mysql docker 0 Jan 9 13:47 attr

2552907 -rw-r--r-- 1 mysql docker 0 Jan 9 13:47 autogroup

2552903 -r-------- 1 mysql docker 0 Jan 9 13:47 auxv

2507918 -r--r--r-- 1 mysql docker 0 Jan 9 13:40 cgroup

2552915 --w------- 1 mysql docker 0 Jan 9 13:47 clear_refs

2508184 -r--r--r-- 1 mysql docker 0 Jan 9 13:40 cmdline

2552908 -rw-r--r-- 1 mysql docker 0 Jan 9 13:47 comm

2552929 -rw-r--r-- 1 mysql docker 0 Jan 9 13:47 coredump_filter

2552923 -r--r--r-- 1 mysql docker 0 Jan 9 13:47 cpuset

2508186 lrwxrwxrwx 1 mysql docker 0 Jan 9 13:40 cwd -> /data

2552902 -r-------- 1 mysql docker 0 Jan 9 13:47 environ

2507904 lrwxrwxrwx 1 mysql docker 0 Jan 9 13:40 exe -> /usr/local/bin/redis-server

2507907 dr-x------ 2 mysql docker 0 Jan 9 13:40 fd

2552901 dr-x------ 2 mysql docker 0 Jan 9 13:47 fdinfo

2552930 -rw-r--r-- 1 mysql docker 0 Jan 9 13:47 gid_map

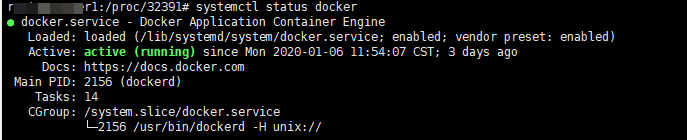

就是这一行了,原来是docker启动的(docker目前没怎么用,不是已经关闭了,怎么换在)

好吧,关闭掉docker 服务,继续查看该进程,不在了