钓鱼工具gophish详细教程

简介

- Gophish项目地址:https://github.com/gophish/gophish

- Gophish官网地址:https://getgophish.com/

Gophish:开源网络钓鱼工具包

Gophish是为企业和渗透测试人员设计的开源网络钓鱼工具包。 它提供了快速,轻松地设置和执行网络钓鱼攻击以及安全意识培训的能力。

gophish自带web面板,对于邮件编辑、网站克隆、数据可视化、批量发送等功能的使用带来的巨大的便捷,并且在功能上实现分块,令钓鱼初学者能够更好理解钓鱼工作各部分的原理及运用。

安装教程

Linux安装

#使用wget下载安装包

wget https://github.com/gophish/gophish/releases/download/v0.10.1/gophish-v0.10.1-linux-32bit.zip

wget https://github.com/gophish/gophish/releases/download/v0.10.1/gophish-v0.10.1-linux-64bit.zip

#解压

mkdir gophish

unzip gophish-v0.10.1-linux-64bit.zip -d ./gophish

#修改配置文件

cd gophish

vim config.json

若需要远程访问后台管理界面,将listen_url修改为0.0.0.0:3333,端口可自定义。(这项主要针对于部署在服务器上,因为一般的Linux服务器都不会安装可视化桌面,因此需要本地远程访问部署在服务器上的gophish后台)

如果仅通过本地访问,保持127.0.0.1:3333即可

{

//后台管理配置

"admin_server": {

"listen_url": "0.0.0.0:3333", // 远程访问后台管理

"use_tls": true,

"cert_path": "gophish_admin.crt",

"key_path": "gophish_admin.key"

},

"phish_server": {

"listen_url": "0.0.0.0:80",

"use_tls": false,

"cert_path": "example.crt",

"key_path": "example.key"

},

"db_name": "sqlite3",

"db_path": "gophish.db",

"migrations_prefix": "db/db_",

"contact_address": "",

"logging": {

"filename": "",

"level": ""

}

}

然后运行gophish

./gophish

访问后台管理系统:

本地打开浏览器,访问https://ip:3333/ (注意使用https协议)

可能会提示证书不正确,依次点击 高级 — 继续转到页面 ,输入默认账密进行登录:admin/gophish

最新版本的gophsih(v0.11.0)删除了默认密码“ gophish”。取而代之的是,在首次启动Gophish时会随机生成一个初始密码并将其打印在终端中

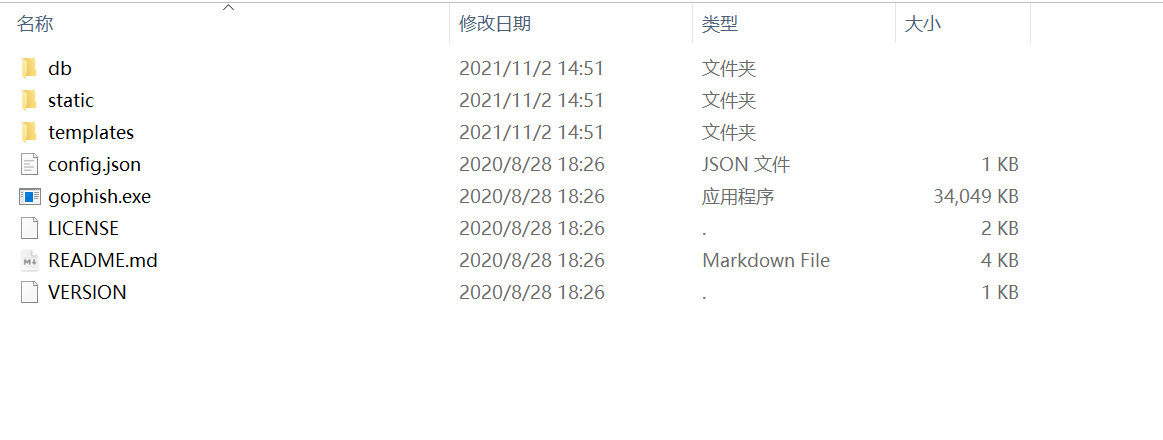

windows安装

关于gophish的Windows平台安装包仅有64位的,如果是32的win可能会不兼容(未测试),不过现在的PC大多数都是64位了,因此还是具有普遍性

下载安装包:

gophish-v0.11.0-windows-64

下载完成后,使用压缩工具解压到文件夹中

(可选)修改配置文件:

如果有远程访问gophish的后台管理系统的需求,则修改配置文件。具体参考Linux下修改gophish配置文件

使用编辑器打开config.json文件,修改字段listen_url的值为0.0.0.0:3333 (默认为127.0.0.1:3333,仅本地访问),端口可自定义

运行gophish:

双击目录下的gophish.exe启动gophish,这里需要保持小黑框不被关闭,关闭则脚本终止(如果看着碍眼可以自行搜索后台运行的方法)

访问后台管理系统:

本地浏览器访问:https://127.0.0.1:3333 或 https://远程ip:3333 (注意使用https协议)

输入默认账密进行登录:admin/gophish

最新版本的gophsih(v0.11.0)删除了默认密码“ gophish”。取而代之的是,在首次启动Gophish时会随机生成一个初始密码并将其打印在终端中

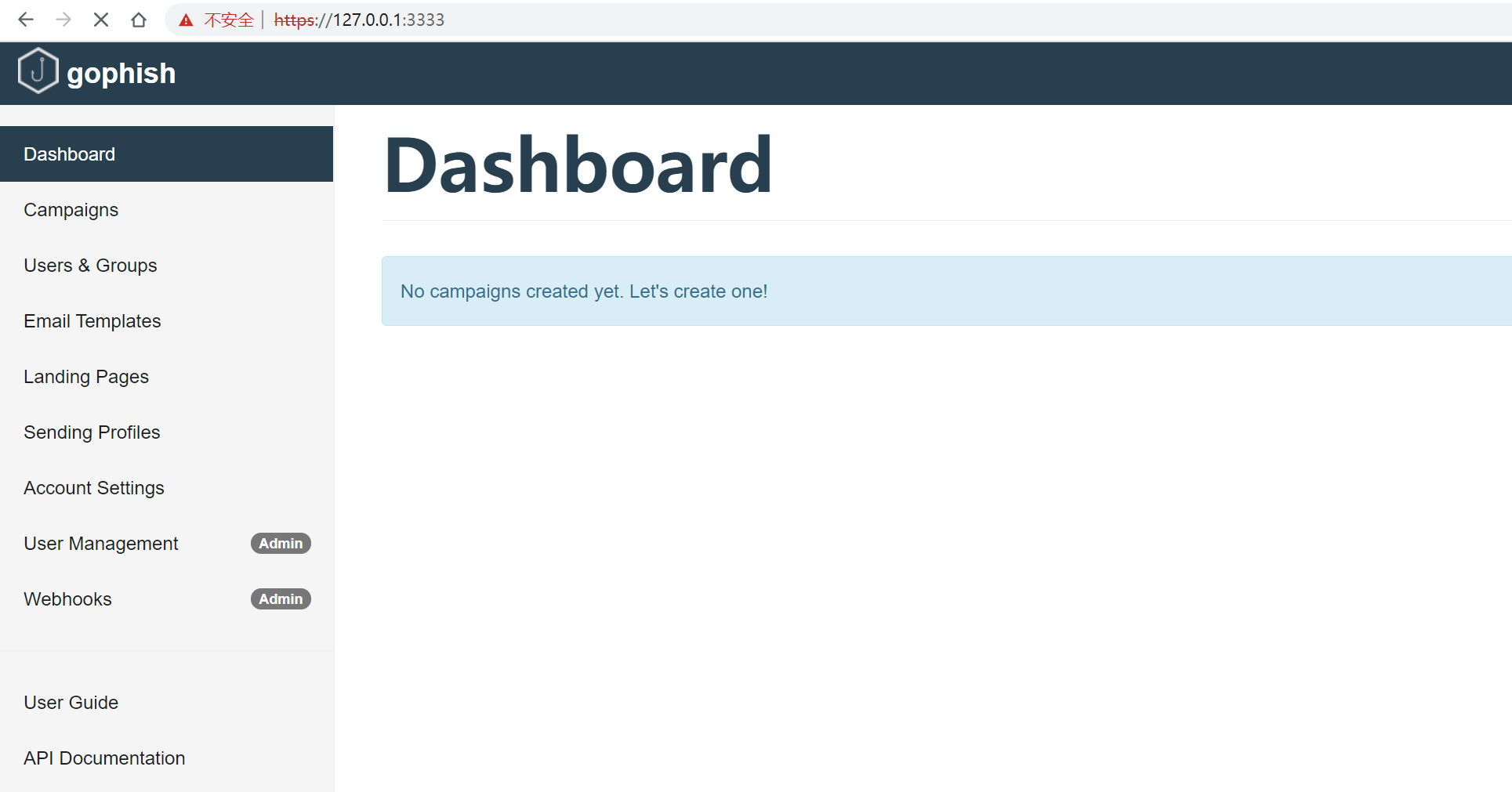

功能介绍

进入后台后,左边的栏目即代表各个功能,分别是Dashboard仪表板 、Campaigns钓鱼事件 、Users & Groups用户和组 、Email Templates邮件模板 、Landing Pages钓鱼页面 、Sending Profiles发件策略六大功能

由于实际使用中并不是按照该顺序来配置各个功能,因此下面通过实际使用顺序来详细介绍各功能的使用方法

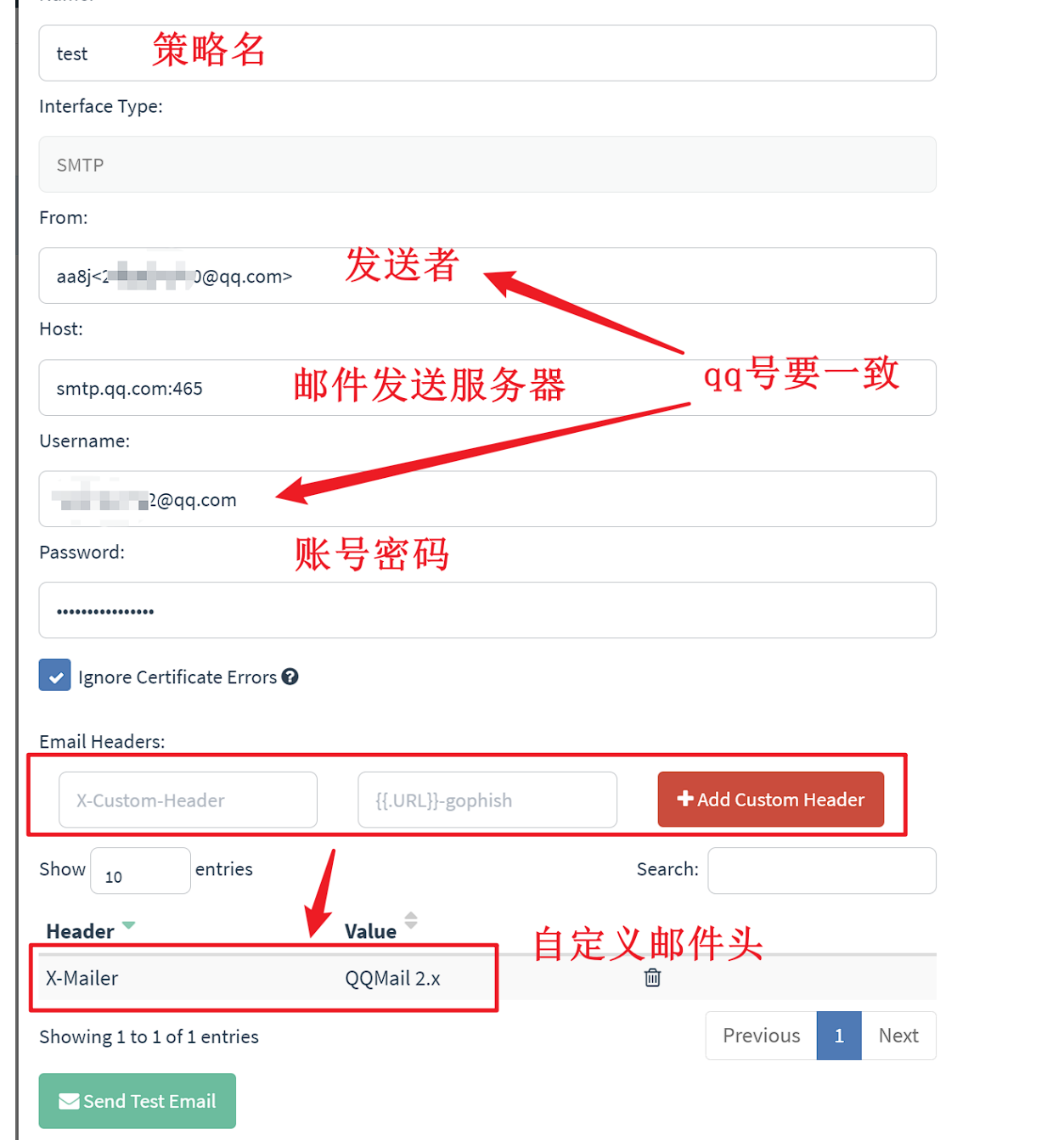

Sending Profiles

作用:设置发件人的邮箱

点击New Profile新建一个策略,依次来填写各个字段。(可选)Email Headers 是自定义邮件头字段,例如邮件头的X-Mailer字段,若不修改此字段的值,通过gophish发出的邮件,其邮件头的X-Mailer的值默认为gophish。

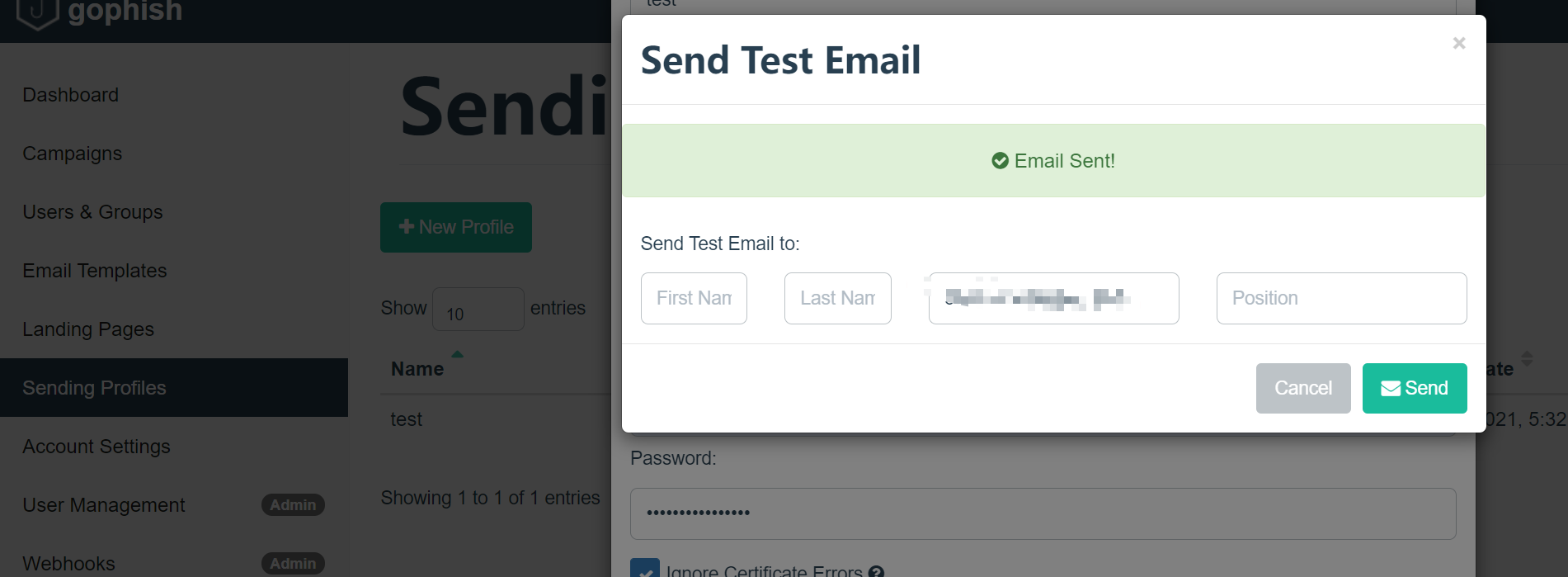

Send Test Email测试邮箱验证是否通过

password需要填写邮箱的授权码

可以看到发送成功,成功送达目标邮箱

还可以伪造任意x-mailer头 (如果不设置的话默认是gophish)

x-mailer头表示邮件从哪个客户端发出来的

wlmhymexqpljchcb

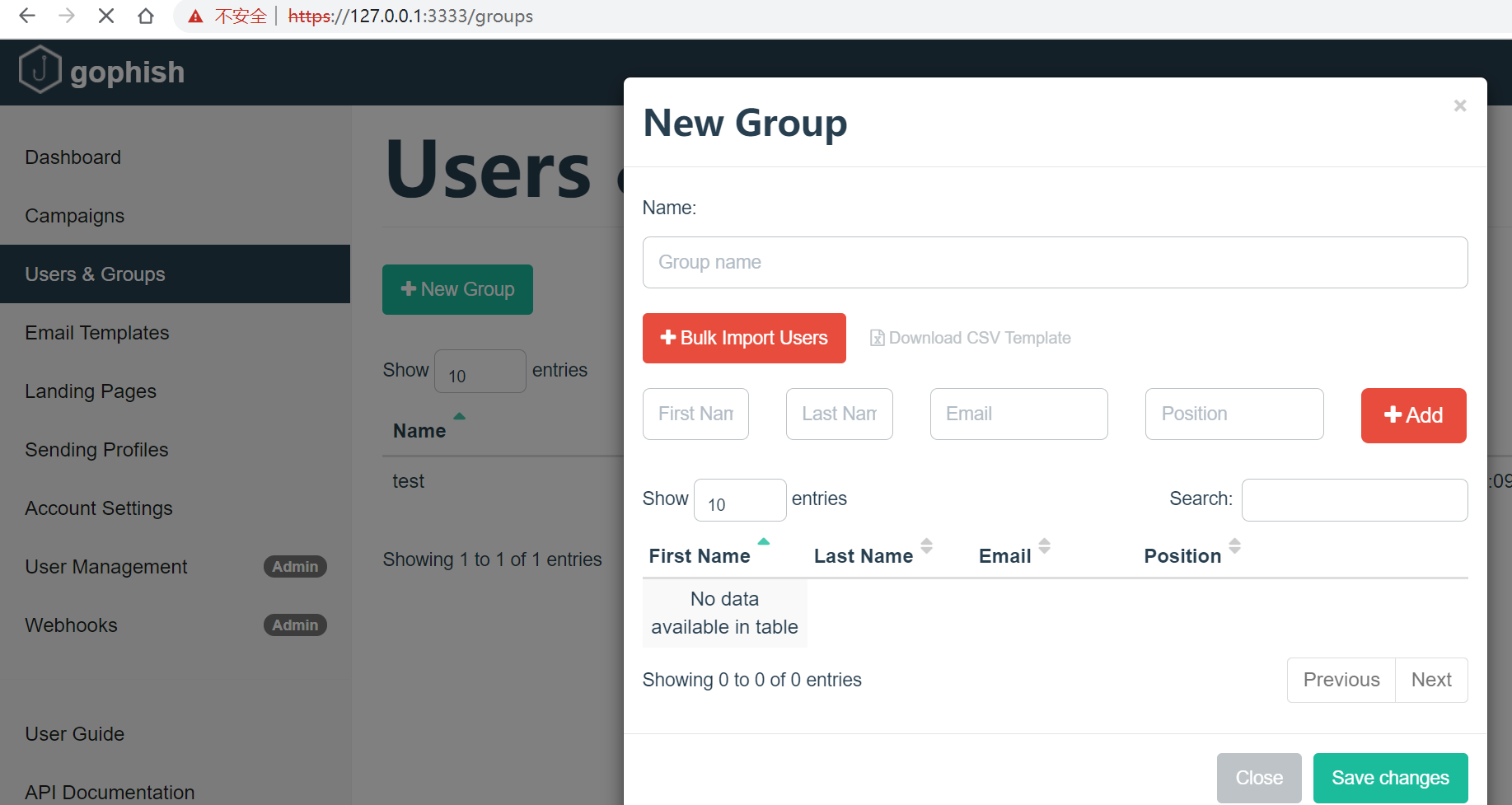

Users & Groups

作用:设置收件人的邮箱

这个是用来设置攻击目标,即你要发送邮件的收件人地址,可以导入csv文档

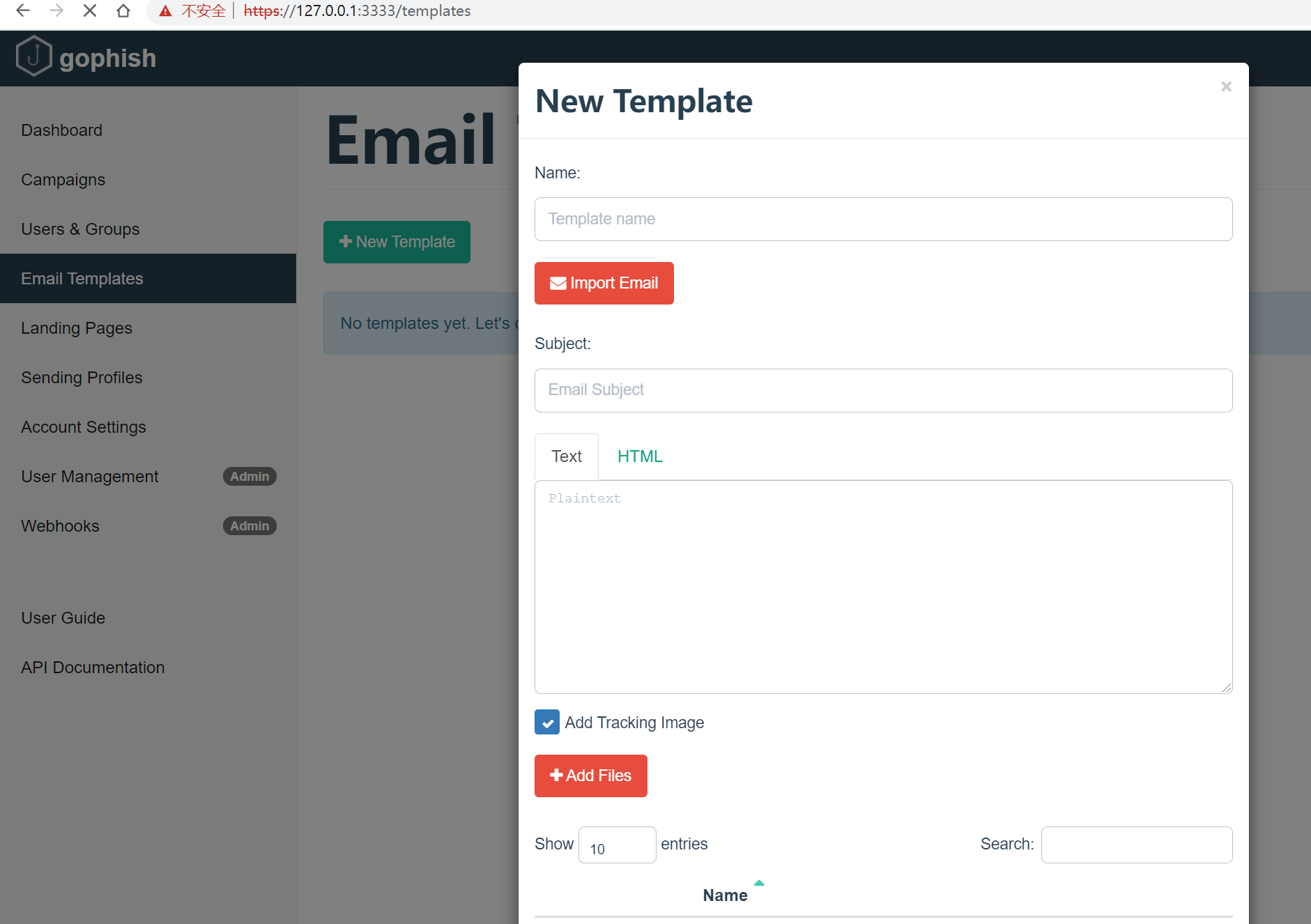

Email Templates

作用:创建钓鱼邮件模版

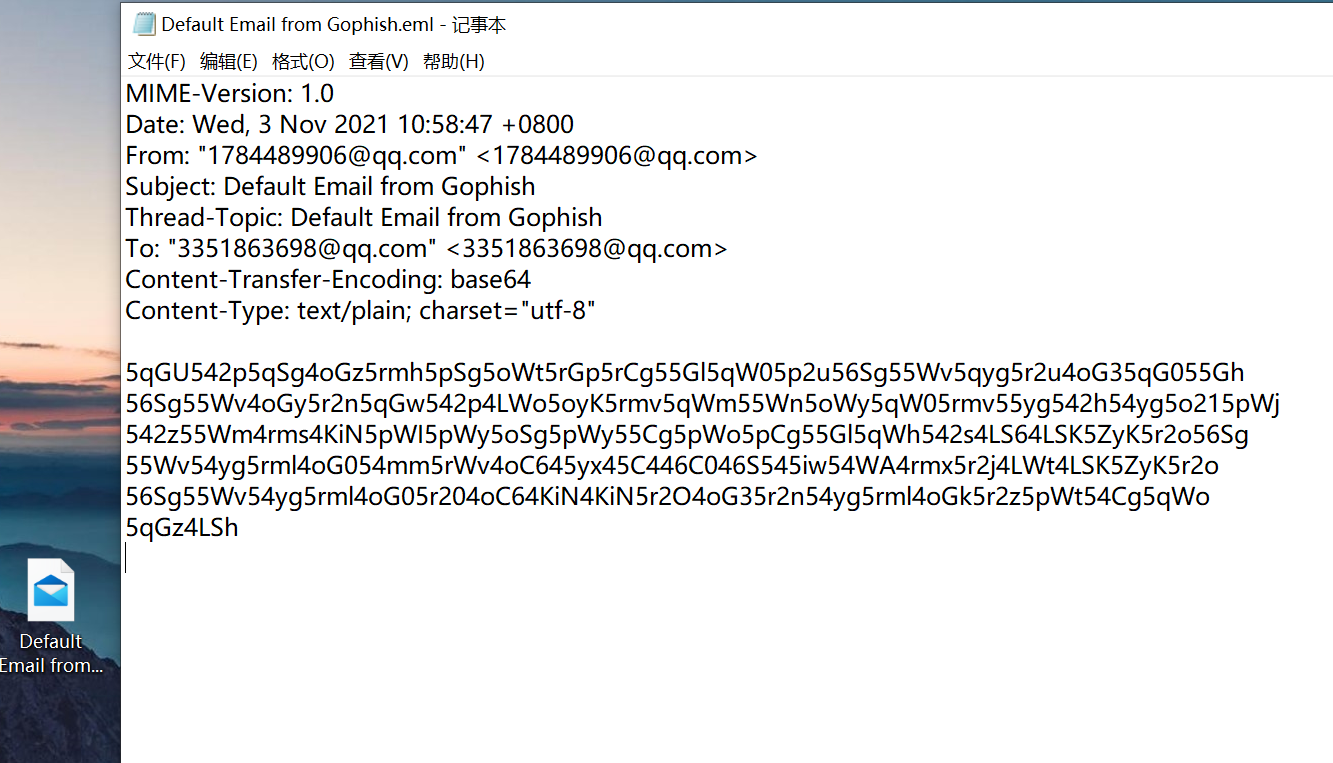

设置好钓鱼邮件的发送方和接收方,便可以设置钓鱼邮件的模板。gophish支持手动编辑生成钓鱼邮件,也支持导入现有邮件内容。现有邮件eml导入:(QQ邮件)下载eml文件,打开导入即可。

首先我先导出了qq邮件的一个eml文件保存到本地,然后用记事本打开

然后点击import email导入相应的模板

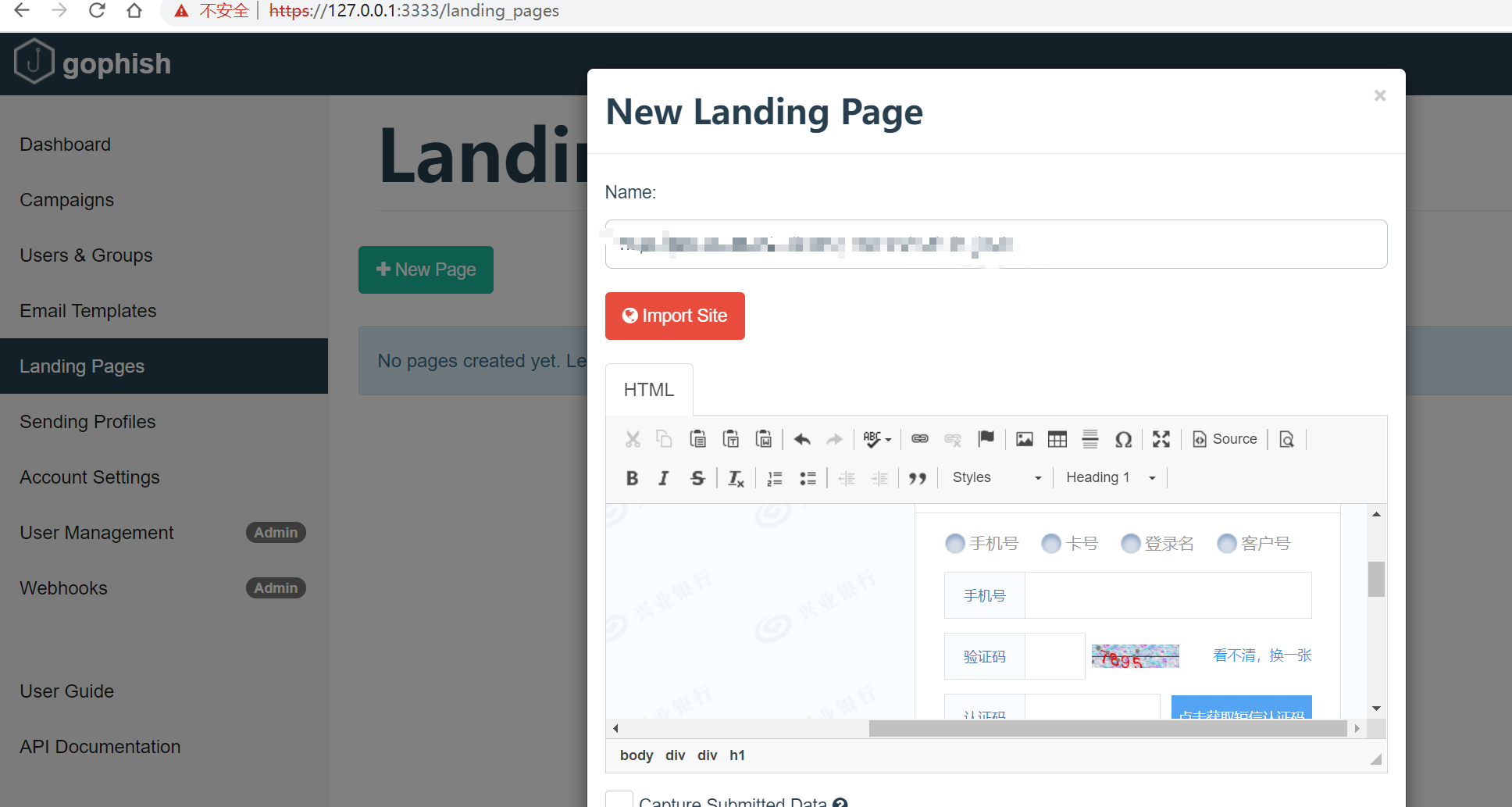

Landing Page

作用:伪造钓鱼页面

gophish支持手动编辑生成钓鱼邮件,Import Site填写被伪造网站的URL即可通过互联网自动抓取被伪造网站的前端代码。也支持导入现有邮件内容,配置时勾选捕获提交的数据和捕获密码,服务器会把相关数据保存下来。

https://personalbank.cib.com.cn/pers/main/login.do

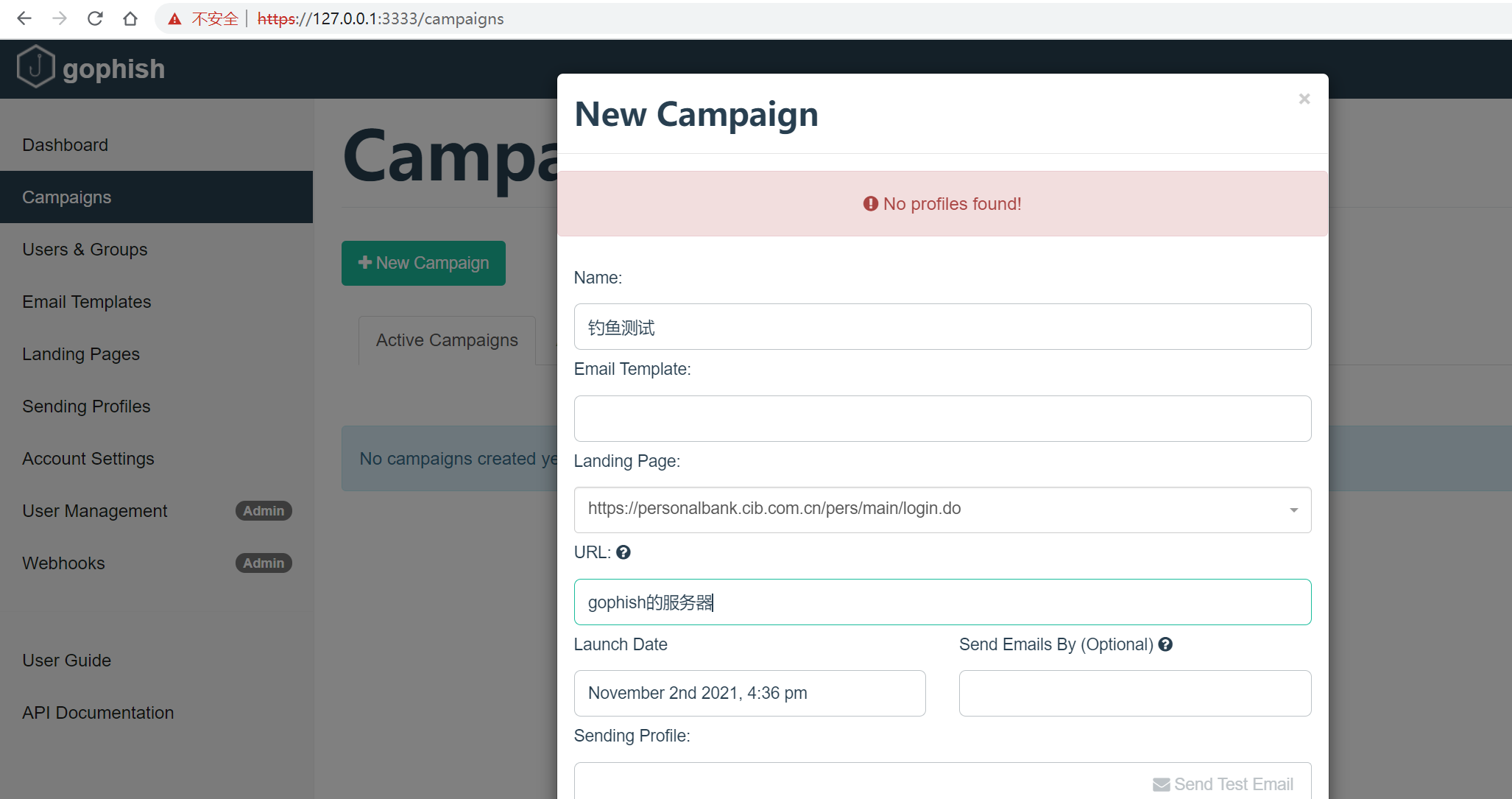

Campaign

作用:发送钓鱼邮件

填写好攻击的名称,选择钓鱼邮件模板,选择相应的钓鱼页面,目标邮箱,和发送邮箱。需要填上GoPhish服务端的地址,在钓鱼开始前,这个地址会将先前钓鱼邮件模板中的链接替换。