ssh 的安全机制

1.SSH之所以能够保证安全,原因在于它采用了非对称加密技术(RSA)加密了所有传输的数据。

2.传统的网络服务程序,如FTP等在网络上用明文传送数据、用户帐号和用户口令,很容易被别人获取。

3.但并不是说SSH就是绝对安全的,因为它本身提供两种级别的验证方法:

第一种级别(基于口令的安全验证):只要知道自己帐号和口令,就可以登录到远程主机。所有传输的数据都会被加密,但是不能保证你正在连接的服务器就是你想连接的服务器。可能会有别的服务器在冒充真正的服务器。

第二种级别(基于密钥的安全验证):你必须为自己创建一对密钥,并把公钥放在需要访问的服务器上。如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用你的密钥进行安全验证。服务器收到请求之后,先在该服务器上你的主目录下寻找你的公钥,然后把它和你发送过来的公钥进行比较。如果两个密钥一致,服务器就用公钥加密“质询”并把它发送给客户端软件。客户端软件收到“质询”之后就可以用你的私钥在本地解密再把它发送给服务器完成登录。与第一种级别相比,第二种级别不仅加密所有传输的数据,也不需要在网络上传送口令,因此安全性更高,可以有效防止其他人破坏。

sshd_config 设置

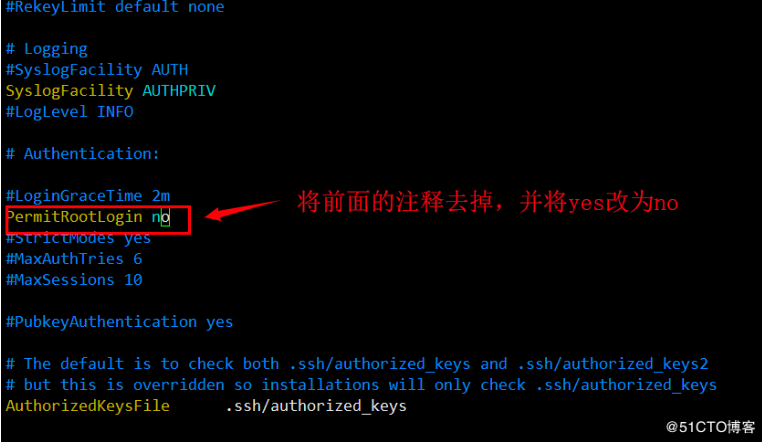

1.修改配置文件限制其他用户远程登录root账户

2.禁止原始认证方式

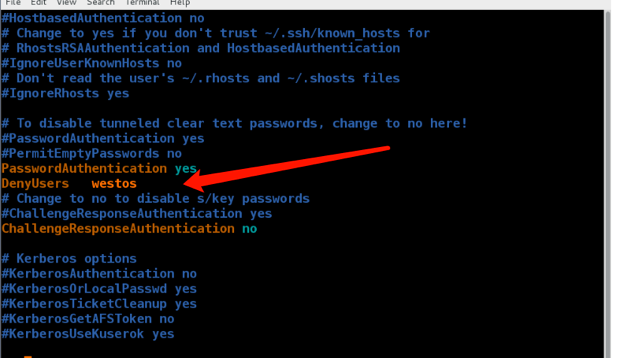

PasswordAuthentication no|yes 开启或关闭ssh的默认认证方式

如下图所示,关闭了ssh的密码认证超级用户也无法连接。

3. AllowUsers westos 用户白名单,当前设定是只允许westos登陆。下图呈现结果除了westos可以登录其他用户连同超级用户也不可以。

4.DenyUsers westos 用户黑名单,当前设定是只不允许westos登陆。见下图:

黑白名单不可以同时存在,做完实验之后都注释掉即可。黑白名单可以在任意地方书写。

5.TCP Warppers访问控制策略

配置文件:/etc/hosts.allow

/etc/hosts.deny

策略的应用顺序:1.先检查hosts.allow文件,找到匹配则允许访问

2.否则再查找hosts.deny文件,找到则拒绝访问

3.若2个文件均找不到匹配策略,则默认允许访问