Part I 使用nmap扫描ubuntu靶机

先给出nmap的官方中文操作手册https://nmap.org/man/zh/,其实并不太好用,而且有时候会打不开,但至少是官方手册。

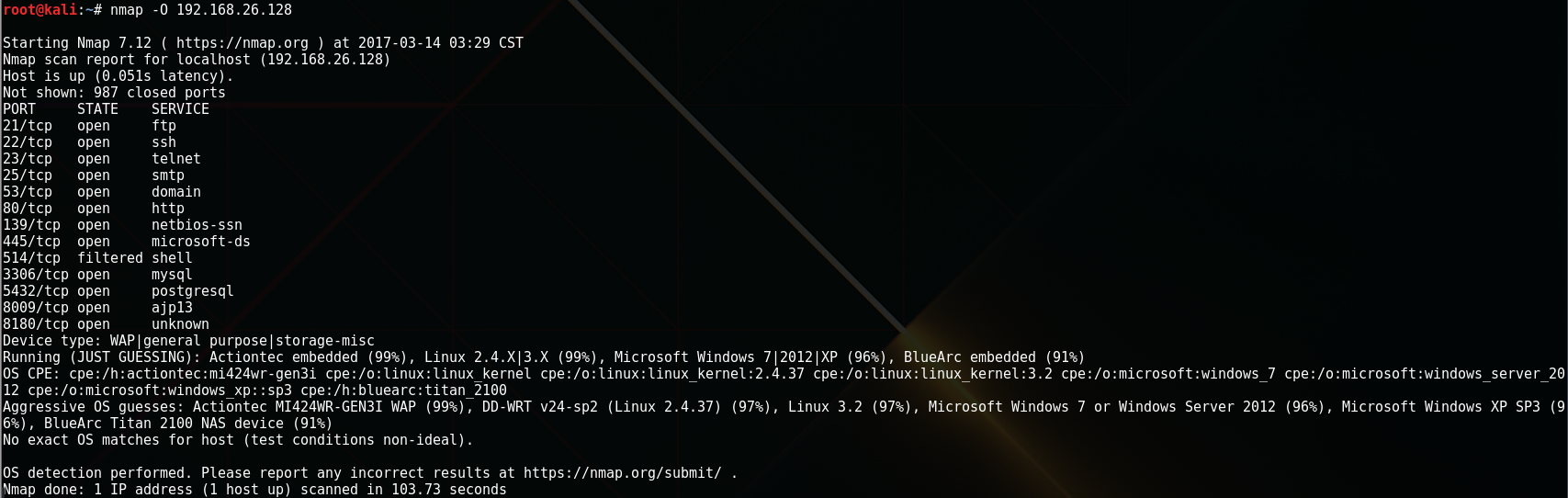

探查操作系统

先使用nmap -O探查ubuntu靶机的操作系统,耗时较长,要等几分钟才行,Back Track5下较慢,kali下快一点,如图

可以看到,猜测结果仅供参考

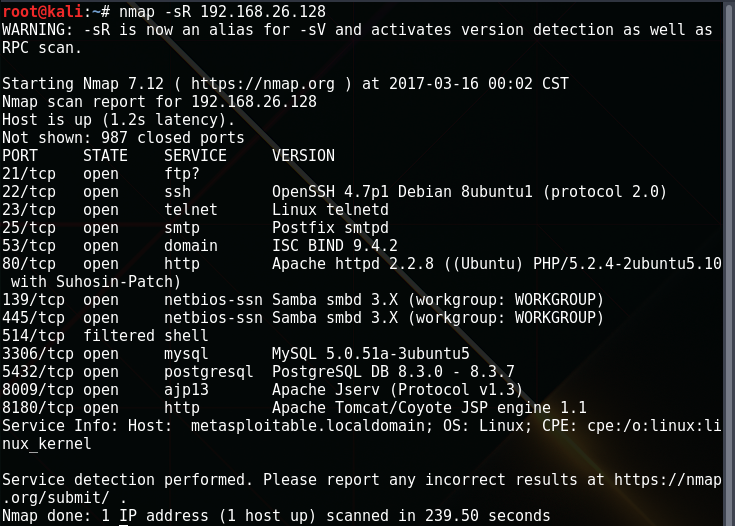

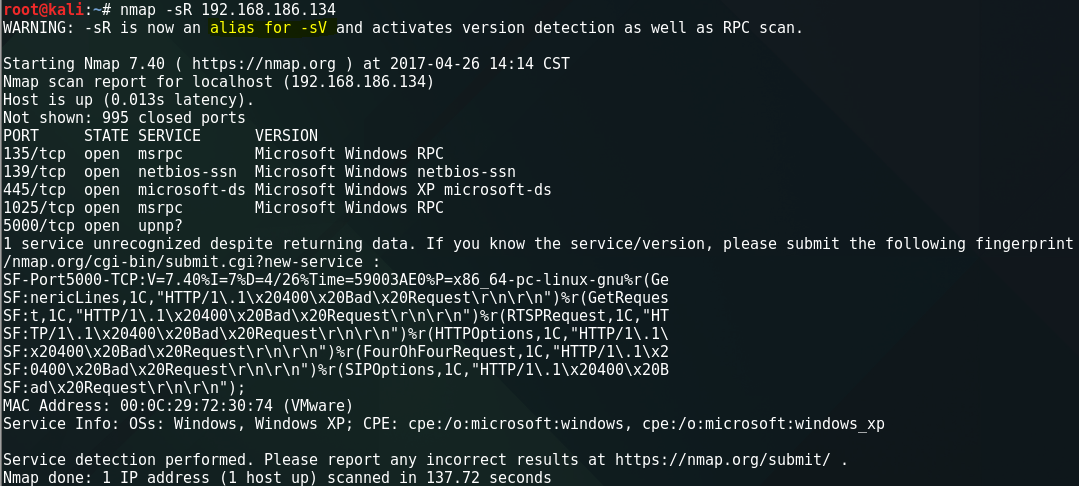

探查RPC应用服务

使用nmap -sR可查目标主机上开放的RPC应用服务。相信很多人跟我一样不知道什么事RPC,其英文全称为Remote Procedure Call Protocol(远程过程调用协议),知乎上有个通俗点的解释https://www.zhihu.com/question/25536695。

对于端口的扫描结果与上一条命令基本一致,看起来好像不管nmap后面跟什么选项,结果都是类似的。在上图中可以发现开启了Samba服务(一种文件共享服务),在另一篇博客的实验中,正是利用了samba的漏洞获取到了靶机的root权限。

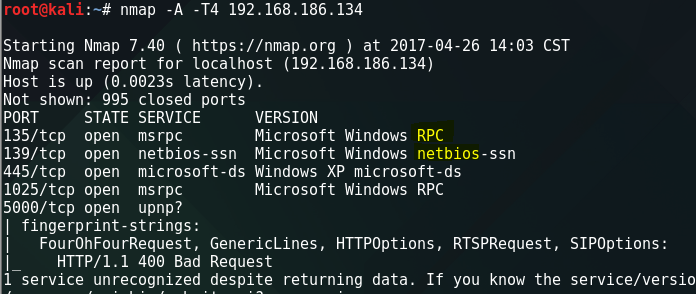

Part II 使用nmap扫描XP靶机

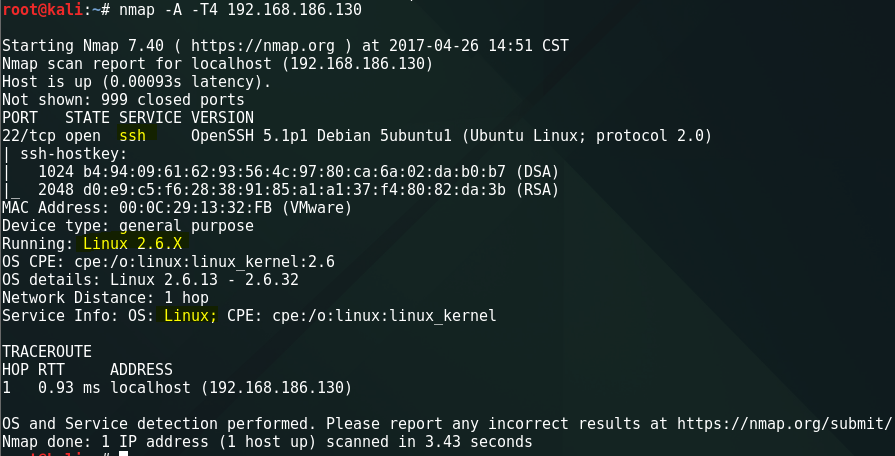

初步探测

如图,使用-A,包含了操作系统检测(-O) 和版本扫描(-sV)可以看到开放的端口和服务,RPC,netbios等,下一步会对RPC重点扫描

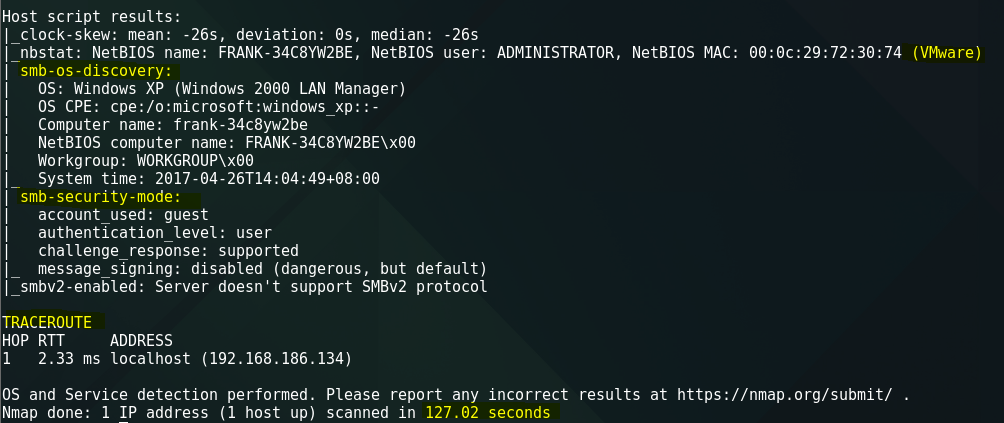

后面还有关于netbios的一些详细信息以及traceroute路由信息,这里已经能得到很多有用信息了,物理网卡是vmware虚拟的也能看出来

针对RPC服务的扫描

如图中的提示,现在-sR只是作为-sV的别名,意思就是和sV一样是对服务的详细探测,之前使用的-A已经都把这些包含了,只是探测开放的服务的话,namp应该就这些了,官方手册上并没给出对服务的详细探测方案,

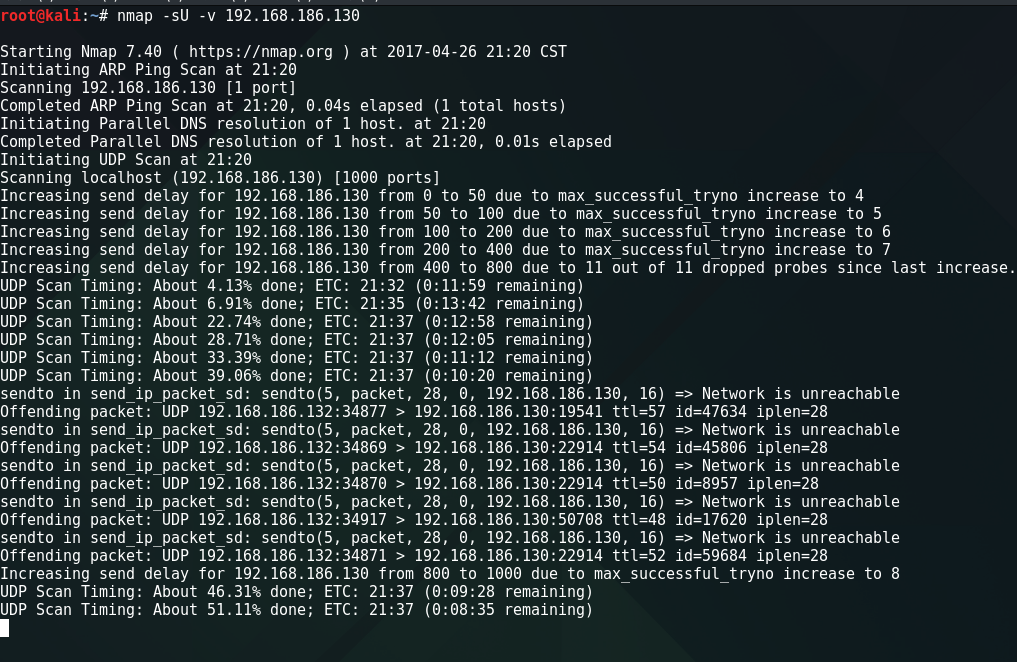

Part III 使用nmap扫描seed靶机

初步探测

操作一桶的参测是正确的,seed靶机上开放的服务就一个ssh,图中给出了DSA和RSA认证协议的hostkey,

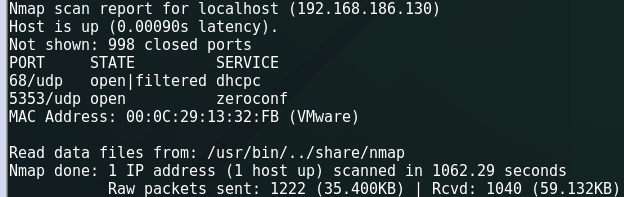

UDP扫描

耗时较久,最后发现有两个udp端口开着

Part IV 使用nmap的其他

详细探测

nmap -A [ip]这个选项启用额外的高级和高强度选项,目前还未确定代表的内容。目前,这个选项启用了操作系统检测(-O) 和版本扫描(-sV),耗时也较长,我扫了一下实验室另一同学的电脑IP,耗时较长,250秒。得到的信息如图,

网站扫描

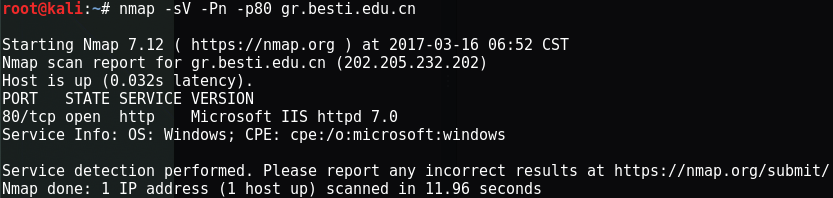

使用命令nmap -sV -Pn -p80 [网址],-sV表示输出目标应用服务的类型的版本信息,-Pn表示不ping,-p80表示只针对80端口,如图,

zenmap是nmap的图形界面,使用起来明显更友好,直接输入命令zenmap即可。扫描