信息收集之被动信息收集

1.DNS信息收集

DNS注册信息

nslookup/dig

dns域名爆破

recon-ng(信息收集)

2.搜索引擎

google搜索

SHODAN搜索

渗透测试流程:

1.信息收集(30%~50%)

2.漏洞扫描

3.漏洞利用

4.提权

5.清除痕迹,留后门

6.写渗透测试报告

信息收集:

1.IP地址段

2.域名信息

3.邮件地址

4.文档图片信息

5.公司地址

6.公司组织架构

7.联系电话

8.人员姓名/职务

9.目标系统使用的技术架构

10.公开的 商业信息

信息的用途:

1.用信息描述目标

2.发现

3.社会工程学攻击

4.物理缺口

一、域名信息搜集

域名与FQDN的区别:FQDN(完全限定域名)是主机名加上域名,例如:www.baidu.com. www是主机名,baidu.com是域名,"."

是根域

A:主机纪录 Cname:别名 NS:服务器记录 MX:邮件交换记录 PTR:IP反向解析记录

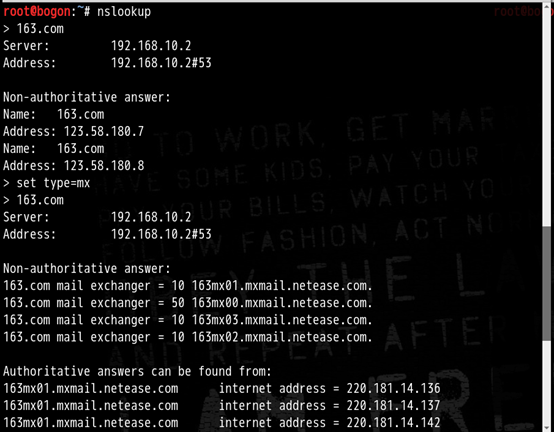

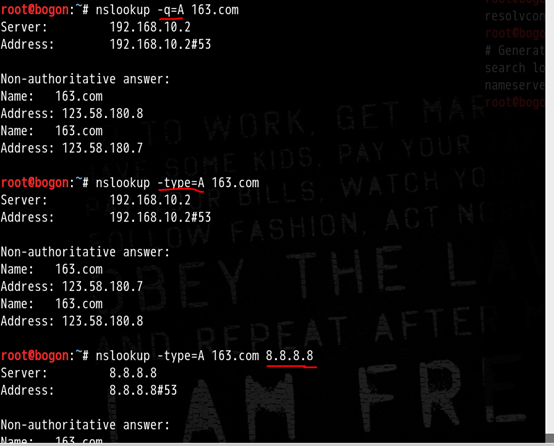

1.nslookup收集域名信息

1.1交互式

1.2非交互式

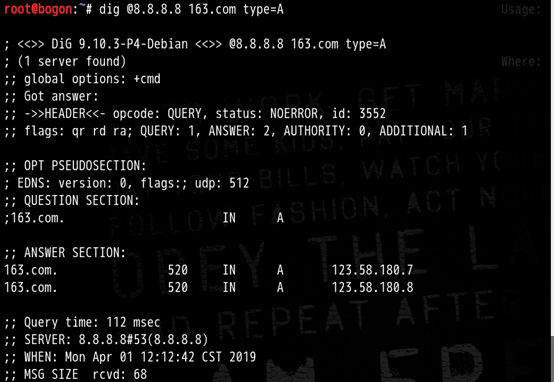

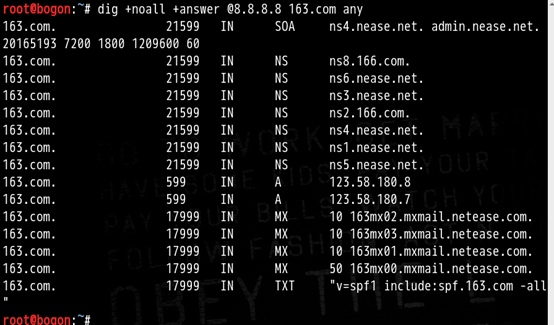

2.1dig收集域名信息 #spf1 反垃圾邮件

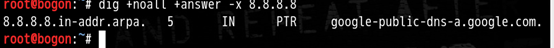

2.2反向解析

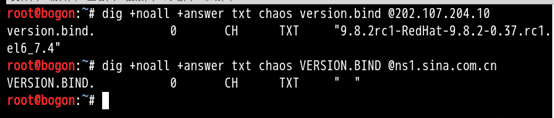

2.3查看bind版本

2.4DNS追踪 递归和迭代查询

3.DNS域名爆破

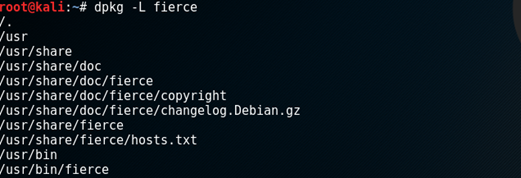

3.1DNS域名爆破之fierce

查看一个服务下的路径,dpkg -L fierce

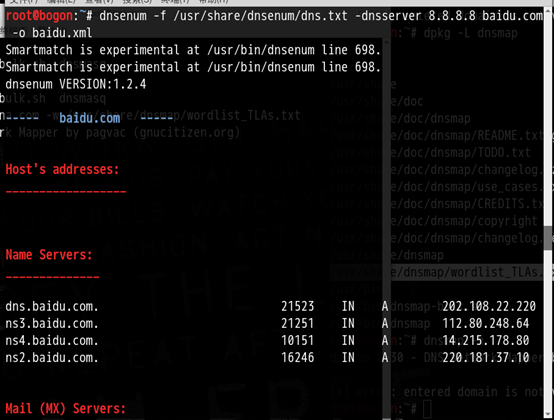

3.2DNS域名爆破之dnsenum

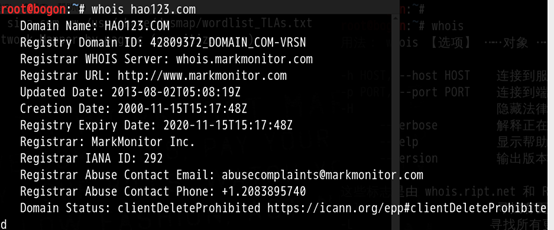

4.DNS注册信息 whois

二、搜索引擎

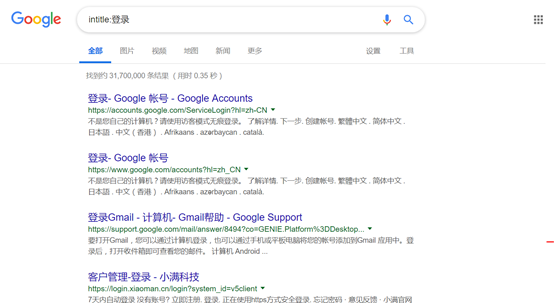

1.google hack

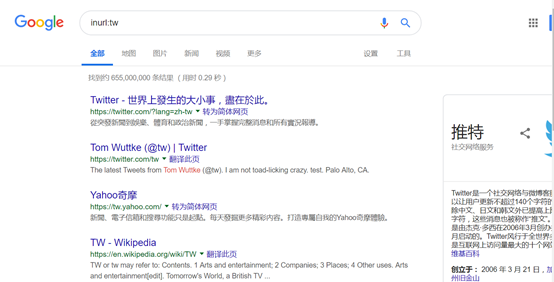

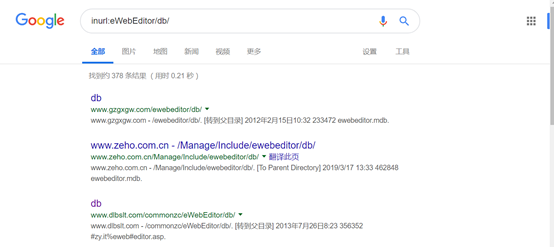

Inurl 搜索包含有特定字符的URL

inurl:/admin/login.php 搜索以/admin/login.php为结尾的链接

inurl:tw 搜索所有链接中含有tw的链接

inurl:eWebEditor/db/ 搜索含有eWebEditor/db/的链接

inurl:php?id= 搜索结尾是php文件并且有id参数

Intitle:搜索网页标题中包含有特定字符的网页

intitle:xian 搜索所有标题中含有xian的链接

filetype搜索文件的后缀或者扩展名

filetype:xls "username |password" 搜索含有username或者password的xls文件

site可以限制你搜索范围的域名

intext: 只搜索网页部分中包含的文字(也就是忽略了标题、URL等的文字)

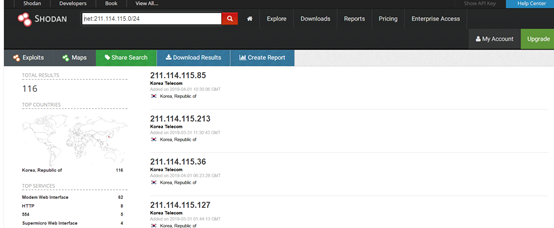

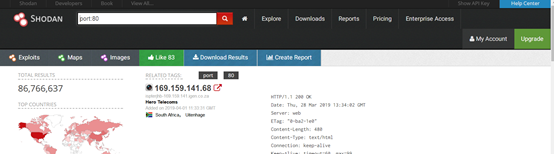

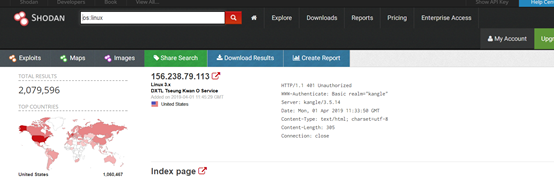

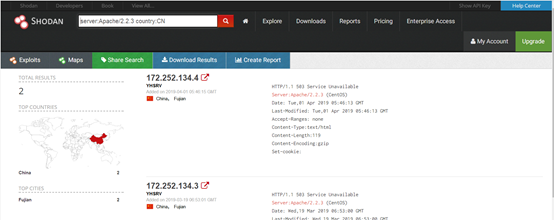

2.SHODAN搜索

net:211.114.115.0/24

city:Beijing

port:80

country:CN

os:linux

server Apache2.2.3 country:CN

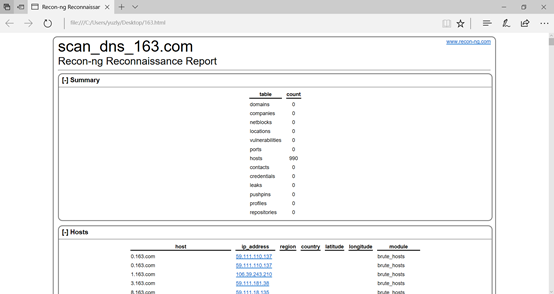

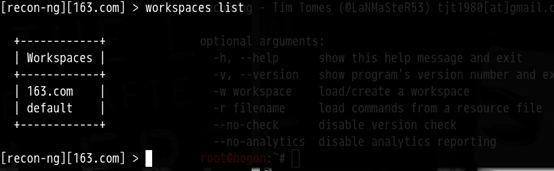

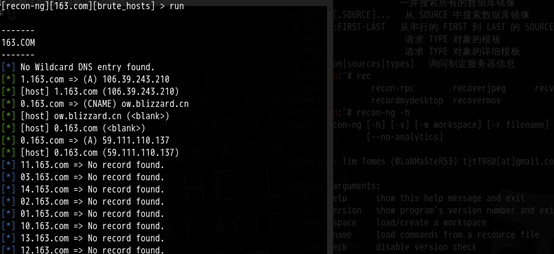

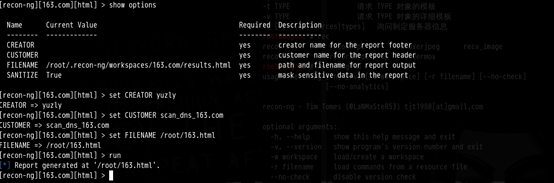

Recon-NG框架

1.创建工作空间

2查看下有哪些工作空间

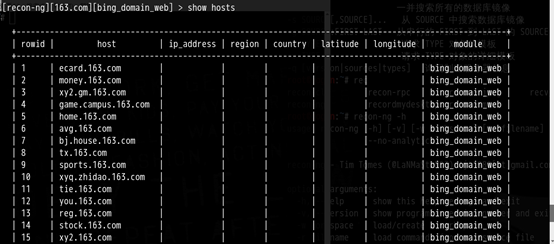

3.搜索,用bing_domain_web

4.查询hosts数据库,查看上面查询的结果

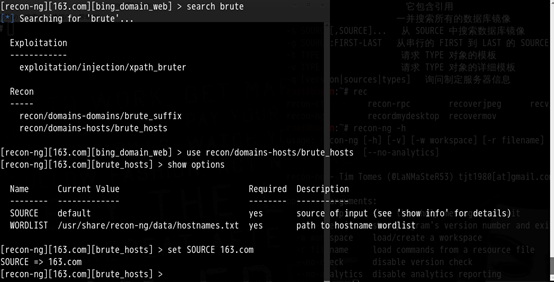

5.Brute force暴力破解模块,弥补上面部分没有在搜索引擎中搜索到的域名

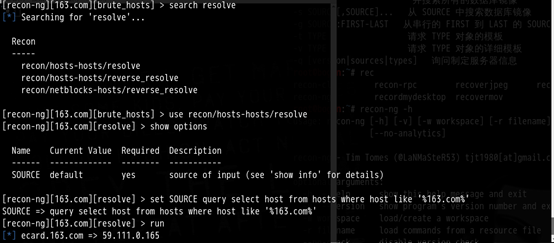

6.解析IP

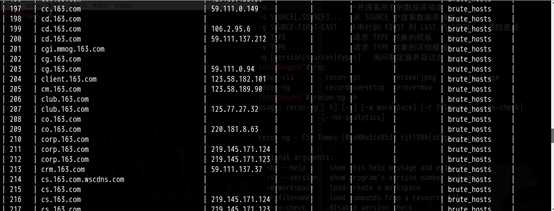

7.再次查看hosts表

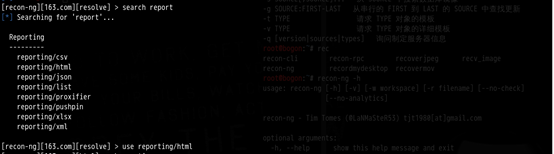

8.生成报告

9.查看生成的报告